A descriptografia é um pilar basic no combate às ameaças cibernéticas modernas, capacitando organizações a examinar o tráfego da Net criptografado e revelar riscos ocultos. Em uma época em que praticamente todas as comunicações on -line são criptografadas, incluindo as exploradas por cibercriminosos, políticas de descriptografia robustas são essenciais para detectar e bloquear malware, identificar redes de comando e controle e prevenir ataques de aplicativos da Net. No entanto, a configuração de políticas de descriptografia pode ser complexa e desafiadora devido a vários fatores.

Desafios na configuração de políticas de descriptografia

As regras de descriptografia precisam encontrar um equilíbrio entre granularidade e simplicidade. Regras altamente granulares podem fornecer controle preciso sobre qual tráfego é descriptografado, mas também podem se tornar complexos e difíceis de gerenciar. A simplicidade ajuda a gerenciamento mais fácil e reduz o risco de configuração incorreta. A ordem em que as regras de descriptografia são avaliadas é crítica. As regras são normalmente processadas de cima para baixo, e a primeira regra correspondente é aplicada. Isso significa que regras mais específicas devem ser colocadas mais altas para garantir que elas sejam aplicadas antes das regras mais gerais.

As redes são dinâmicas, com alterações frequentes em aplicativos, serviços e comportamentos do usuário. As regras de descriptografia devem ser atualizadas regularmente para se adaptar a essas mudanças e permanecer eficazes no abordamento de novas ameaças e padrões de tráfego. As regras de descriptografia geralmente interagem com outras políticas, como controle de acesso e prevenção de intrusões. É importante considerar essas interdependências para garantir que as alterações nas regras de descriptografia não afetem inadvertidamente outras medidas de segurança. As regras de descriptografia equivocadas podem levar a falsos positivos, onde o tráfego legítimo é descriptografado ou bloqueado incorretamente, e falsos negativos, onde o tráfego malicioso passa sem inspeção. Os critérios de correspondência precisos são essenciais para minimizar esses problemas.

Cada regra de descriptografia aplicada ao tráfego consome recursos do sistema. Sobrecarregar o sistema com muitas regras complexas pode degradar o desempenho, por isso é importante otimizar as configurações de regras para equilibrar as necessidades de segurança com os recursos disponíveis.

As regras de descriptografia devem ser configuradas para lidar com uma variedade de protocolos de criptografia e suítes cifras. Garantir a compatibilidade com os padrões mais recentes, como o TLS 1.3, é essential para manter a segurança e a funcionalidade. A descriptografia do tráfego de websites relacionados a pessoal, finanças ou assistência médica pode levantar preocupações com a privacidade, necessitando de uma configuração de política cuidadosa para ignorar esse tráfego.

Apesar desses desafios, o firewall seguro 7.7 da Cisco oferece soluções Inteligente Decripção Bypass como parte do Assistente de Decripção aprimorado para simplificar a criação de políticas e otimizar a utilização de recursos, tornando a descriptografia mais gerenciável e eficaz, concentrando -se nos recursos de descriptografia para garantir a visibilidade e a eficácia da segurança.

Assistente de política de descriptografia: recursos e recursos -chave

O Cisco Safe Firewall 7.7 aborda esses desafios com os recursos avançados de descriptografia, principalmente por meio de aprimoramentos no assistente de política de descriptografia. Esses recursos facilitam a criação de políticas eficazes, mantendo a segurança, o desempenho e a privacidade.

Bypass de descriptografia inteligente

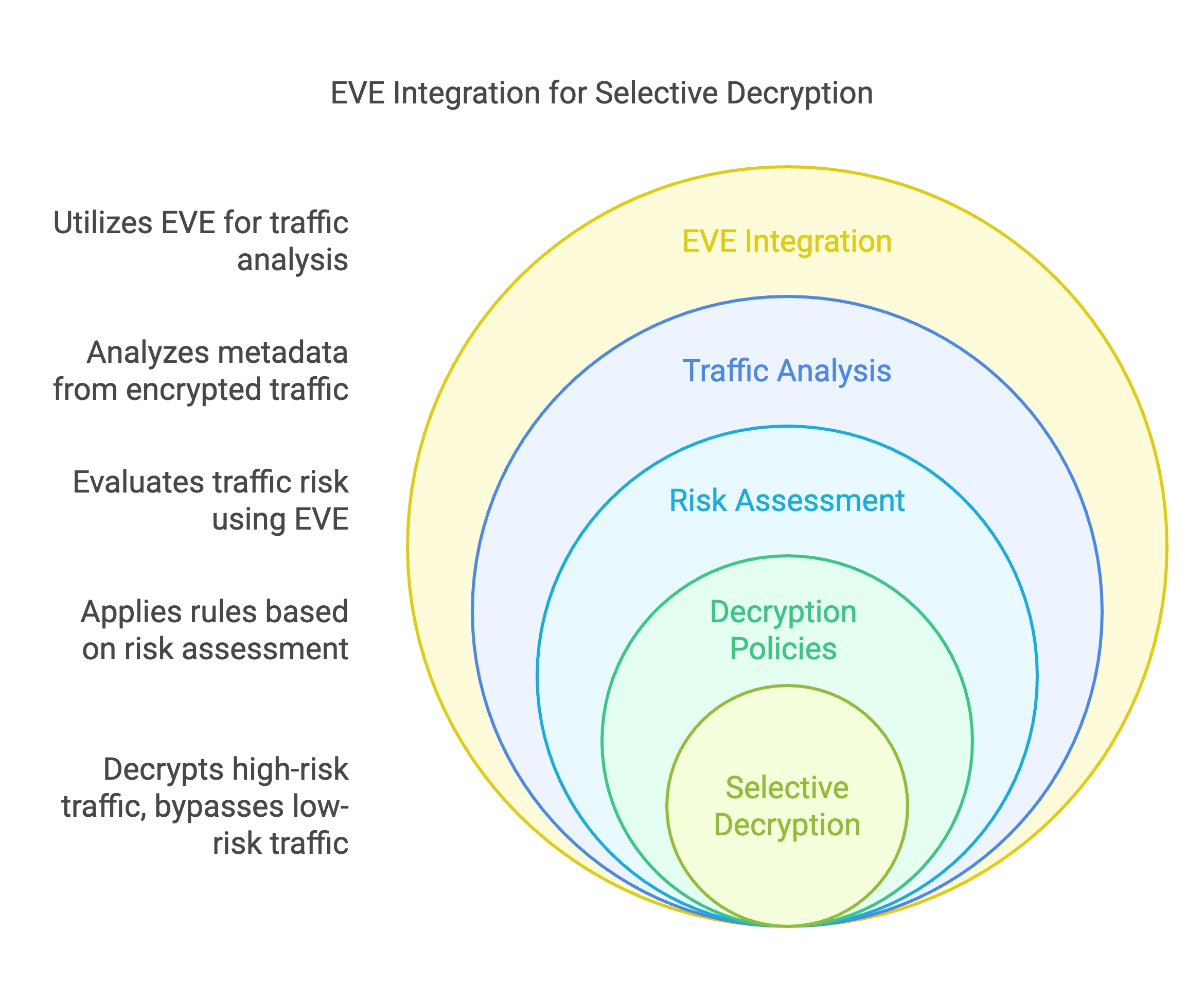

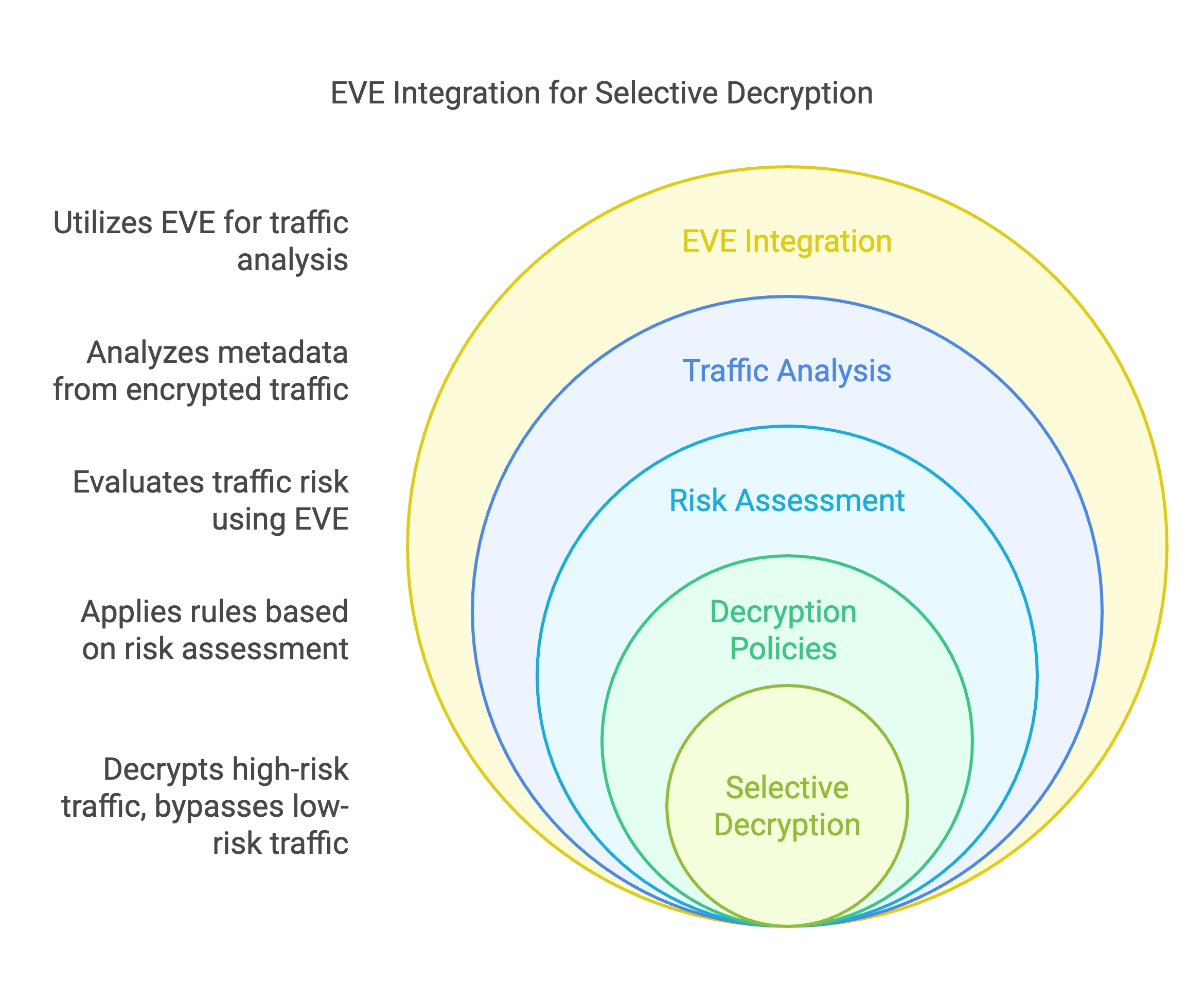

O recurso de desvio de descriptografia inteligente utiliza o mecanismo de visibilidade criptografado da Cisco para analisar o tráfego criptografado e determinar os níveis de risco sem a necessidade de descriptografia. EVE ALAVACE METADATA DE METADA DE TLS PACETOS HOLO CLIENTES, como versões TLS, Suite Cifra, Extensões TLS and so on. Essas informações ajudam a identificar o aplicativo, mesmo quando a carga útil é criptografada.

Ao usar algoritmos avançados de aprendizado de máquina, o EVE pode detectar anomalias e classificar o tráfego. Esses algoritmos aprendem com padrões conhecidos de tráfego legítimo e malicioso, permitindo a identificação de ameaças em potencial. Eve cria impressões digitais com base em padrões de tráfego conhecidos de aplicativos ou serviços específicos. Essas impressões digitais permitem que Eve reconheça os tipos de tráfego e avalie se são típicos ou anômalos. Ao avaliar o nível de risco associado a vários tipos de tráfego, ele determina quais conexões podem ignorar com segurança a descriptografia.

Com base na avaliação de risco de Eve, o firewall pode então:

- Decriptografia de desvio: Para conexões de baixo risco, especialmente aqueles que vão a websites confiáveis (determinados pela reputação da categoria de URL do destino).

- Aplicar políticas de descriptografia: Use uma condição de “ameaça do cliente”, com base na avaliação de Eve, para descriptografar seletivamente o tráfego de maior risco.

Ao ignorar a descriptografia para conexões de baixo risco, o recurso conserva os recursos do sistema, impedindo a carga desnecessária de processamento em dispositivos pela rescisão anterior do aperto de mão do TLS para tráfego contornado. Essa otimização aumenta o desempenho geral e garante que os recursos sejam alocados para descriptografar tráfego de alto risco, onde os ganhos de segurança são mais substanciais. Intrear a descriptografia para o tráfego não ameaçador reduz a sobrecarga computacional, permitindo que o sistema se concentre em áreas críticas em que as ameaças têm maior probabilidade de ocorrer.

Assistente de descriptografia aprimorado

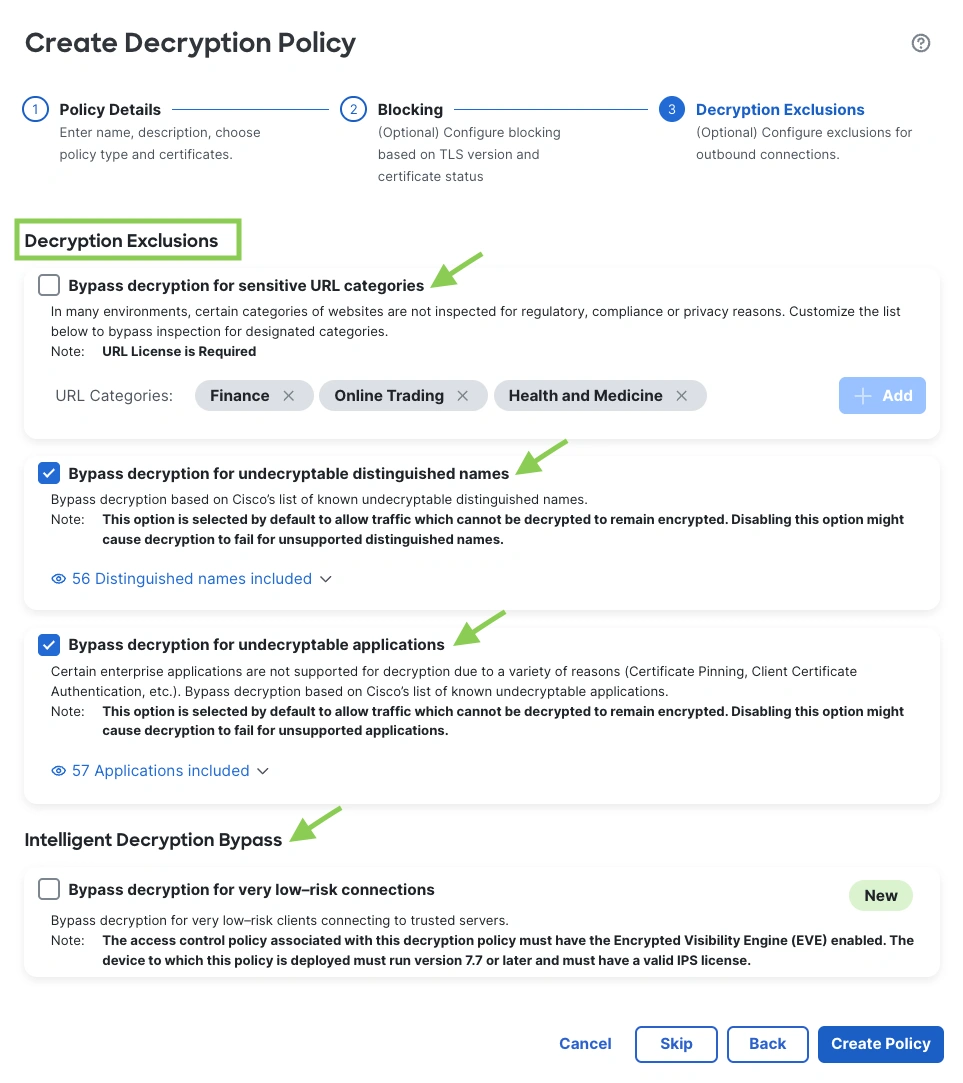

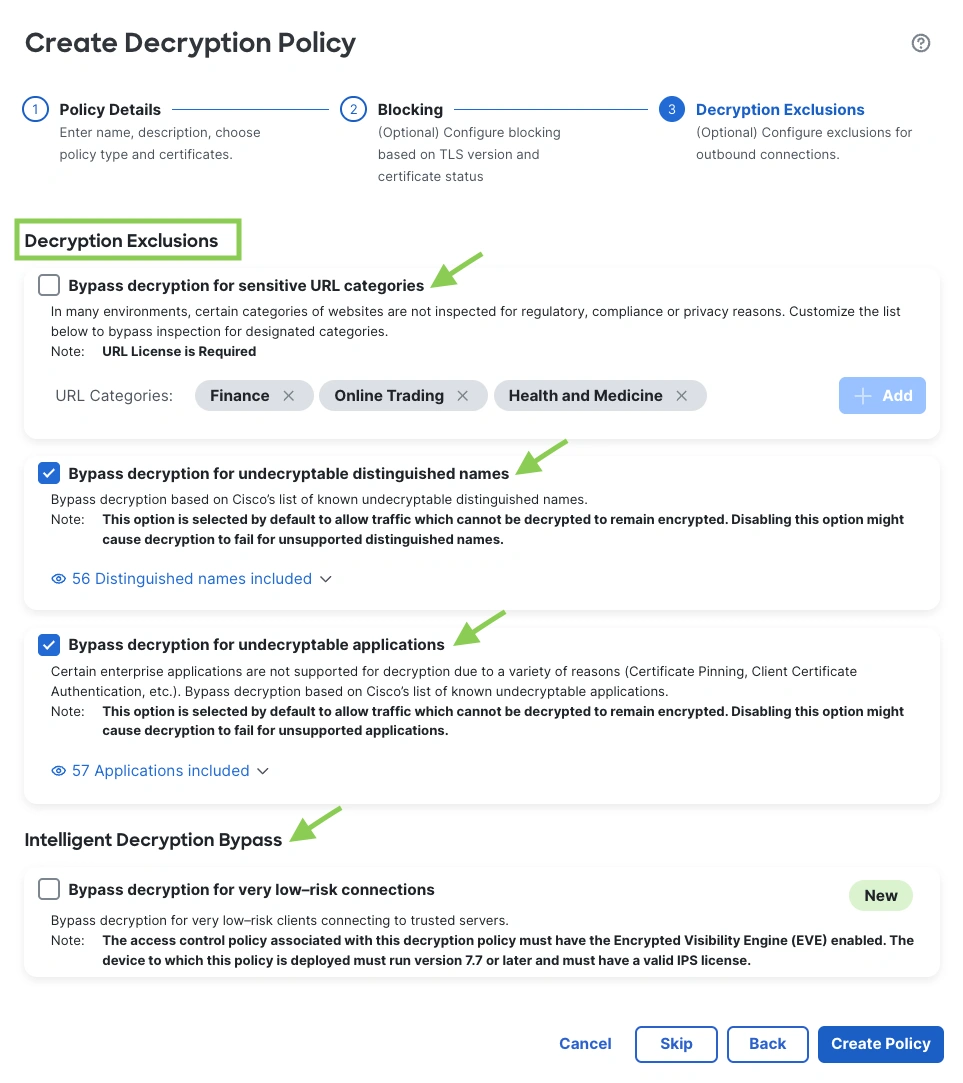

O assistente aprimorado fornece uma interface simplificada com opções de clique único para configurar políticas de descriptografia. Essa simplicidade reduz a complexidade normalmente associada ao ajuste da política handbook.

- URL sensível ignorando: O assistente oferece opções diretas para ignorar a descriptografia para URLs associados a dados sensíveis, como websites de finanças e saúde, garantindo que a privacidade seja mantida.

- Manuseio de aplicações indecrifiais: Ele permite uma configuração fácil para ignorar os aplicativos que são indecrifiais devido a limitações de protocolo ou preocupações com a privacidade, simplificando o gerenciamento de políticas.

O design intuitivo do mago o torna acessível para administradores de todos os níveis de experiência, reduzindo o tempo e o esforço necessários para configurar políticas de descriptografia eficazes.

Ao automatizar o processo de identificação de URLs sensíveis e aplicações indecrifiais, o assistente minimiza a necessidade de ajustes manuais contínuos. Essa eficiência garante que as políticas permaneçam eficazes e atualizadas sem entrada administrativa constante.

A ferramenta garante que as políticas de segurança não comprometam a privacidade do usuário, simplificando o processo de excluir comunicações sensíveis da descriptografia.

Bloqueando versões TLS mais antigas

O assistente permite que os administradores bloqueie o tráfego usando versões mais antigas e menos seguras do TLS e SSL. Isso inclui versões como SSL 3.0, TLS1.0 e TLS 1.1, que têm vulnerabilidades conhecidas e são suscetíveis a vários tipos de ataques. Bloqueando as versões tls desatualizadas, o firewall Impede possíveis explorações que visam vulnerabilidades inerentes a esses protocolos mais antigos, como o ataque de poodle ao SSL 3.0.

Muitos padrões e regulamentos de segurança exigem o uso de protocolos de criptografia atualizados. O bloqueio das versões mais antigas ajuda as organizações a cumprir esses requisitos, garantindo que apenas as conexões seguras sejam permitidas.

A limitação do tráfego às versões modernas da TLS reduz a superfície de ataque, minimizando o risco de vários ataques maliciosos, como ataques de interceptação, ataques de downgrade, ataques de reprodução e explorações direcionadas a vulnerabilidades em protocolos desatualizados ou mecanismos de criptografia fracos, impedindo a interceptação ou manipulação de comunicações criptografadas.

Gerenciamento de standing do certificado

O assistente inclui opções para bloquear o tráfego com base no standing dos certificados digitais. Isso envolve a verificação de assinaturas inválidas e vencidas e ainda não válidas usadas no estabelecimento de conexões seguras.

Certificados inválidos ou comprometidos podem ser explorados em ataques em que um adversário intercepta e manipula as comunicações. Ao bloqueá -los, o firewall ajuda a evitar essas violações de segurança. Garantir que apenas certificados válidos sejam aceitos reforça a confiança na integridade das sessões criptografadas, impedindo que as entidades não autorizadas sejam representadas como servidores legítimos.

Gerenciar automaticamente o standing do certificado através do assistente simplifica a aplicação das políticas de segurança, reduzindo a sobrecarga administrativa e garantindo proteção consistente em toda a rede.

Impacto geral

Esses recursos aprimoram coletivamente a capacidade da Cisco Safe Firewall de gerenciar o tráfego criptografado com eficiência. Ao utilizar o EVE e simplificar a criação de políticas, o sistema mantém segurança robusta, otimiza a utilização de recursos e respeita a privacidade do usuário, garantindo que as políticas de descriptografia sejam eficazes e sustentáveis em ambientes dinâmicos de rede.

Aprimoramentos do Assistente de Política de Decripção no Firewall Safe 7.6 e 7.7 da Cisco Safe 7.7

O Assistente de Política de Decripção, introduzido na Launch 7.4, foi significativamente aprimorado no Firewall Safe 7.6 e 7.7 da Cisco. Essas atualizações simplificam o processo de configuração, adicionando automaticamente as regras de desvio, conhecidas como não descriptografaram (DND) ou conhecidas como exclusões de descriptografia, para tráfego de saída especificado, tornando a configuração da política mais eficiente.

Na versão 7.6, o assistente pode ignorar automaticamente a descriptografia para categorias de URL sensíveis, nomes distintos indecpilizáveis e aplicações indecrifiais.

A versão 7.7 estende ainda mais essa capacidade de incluir conexões de baixo risco, oferecendo uma abordagem mais abrangente e amigável para gerenciar o tráfego criptografado, chamado descriptografia inteligente ou descriptografia seletiva. Além disso, o assistente permite que os administradores bloqueie as versões tls desatualizadas e gerenciem os standing de certificado inválido, aumentando a segurança, impedindo vulnerabilidades associadas a protocolos mais antigos e garantindo a confiança nas conexões seguras.

Abaixo, a tabela resume a lista de exclusão de descriptografia disponível com o Assistente de Política de Decripção

Opções de exclusões de descriptografia, conforme disponível na Visualização do Assistente de Política de Decripção:

O Assistente de Política de Decripção cria política que adere às práticas recomendadas de segurança:

- Bloqueando versões inseguras do TLS e standing de certificado.

- Ignorando a descriptografia para tráfego confiável, sensível e não descrito.

- Implementando regras de descriptografia de entrada e saída.

Conclusão

O Cisco Safe Firewall 7.7 oferece recursos de descriptografia avançados projetados para enfrentar os desafios da criptografia difundida. Com recursos como o Clever Decription Bypass, ele identifica e ignora de maneira inteligente conexões de baixo risco, alavancando a reputação de Eve e URL, utilizando informações de clientes e servidores. Isso garante a tomada de decisão altamente precisa e a elevação de segurança, diferenciando-a de muitos outros fornecedores. Esses recursos capacitam as organizações a manter uma forte visibilidade e eficácia de segurança em um mundo cada vez mais criptografado.

Referências

Adoraríamos ouvir o que você pensa! Faça uma pergunta e mantenha -se conectado à segurança da Cisco nas mídias sociais.

Cisco Safety Social Media

Compartilhar: