Contribuidores de postagens adicionais: Maxime Peim, Benoit Ganne

Exposição de pontos de extremidade de nuvem-vpn e ikev2 para ataques de DOS

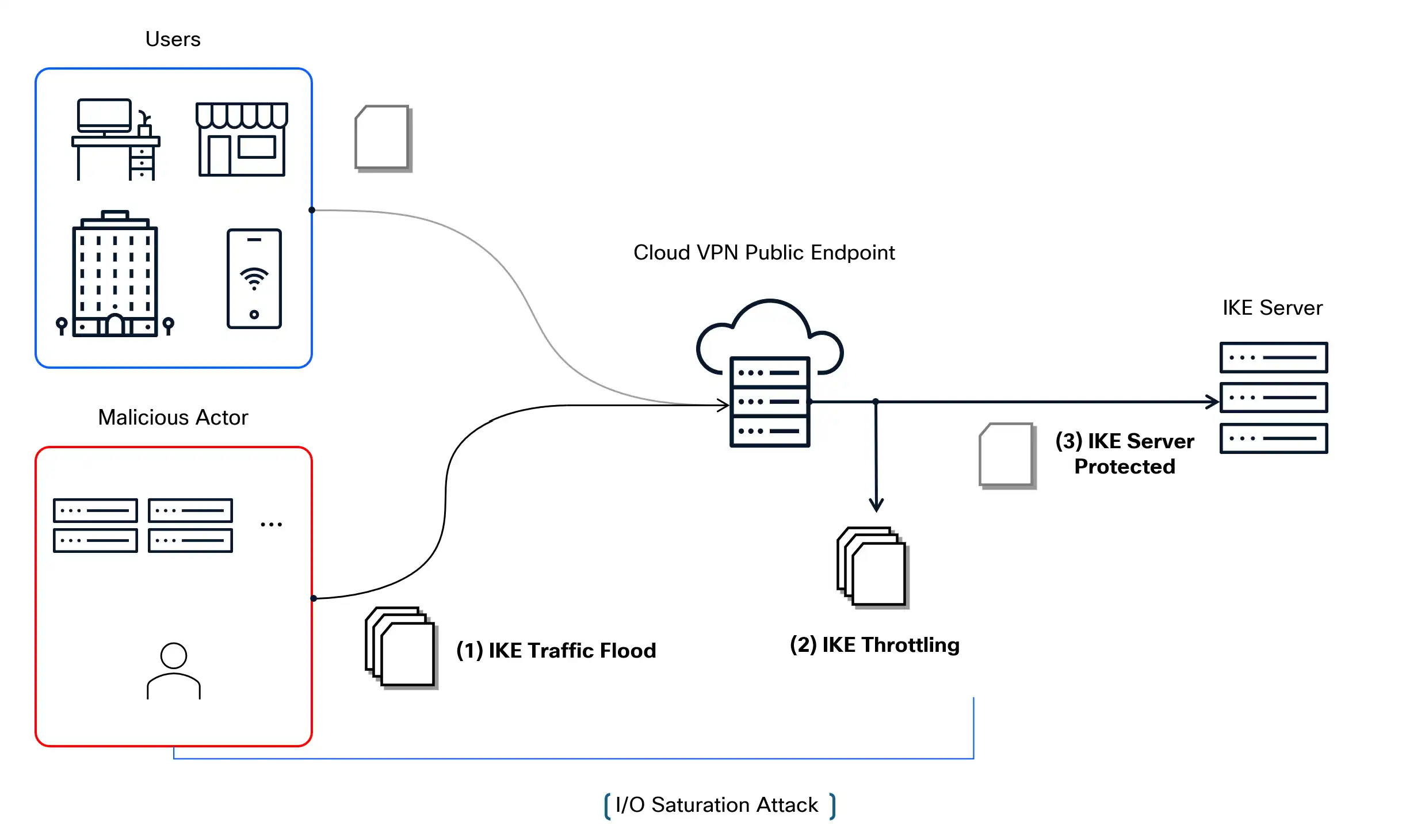

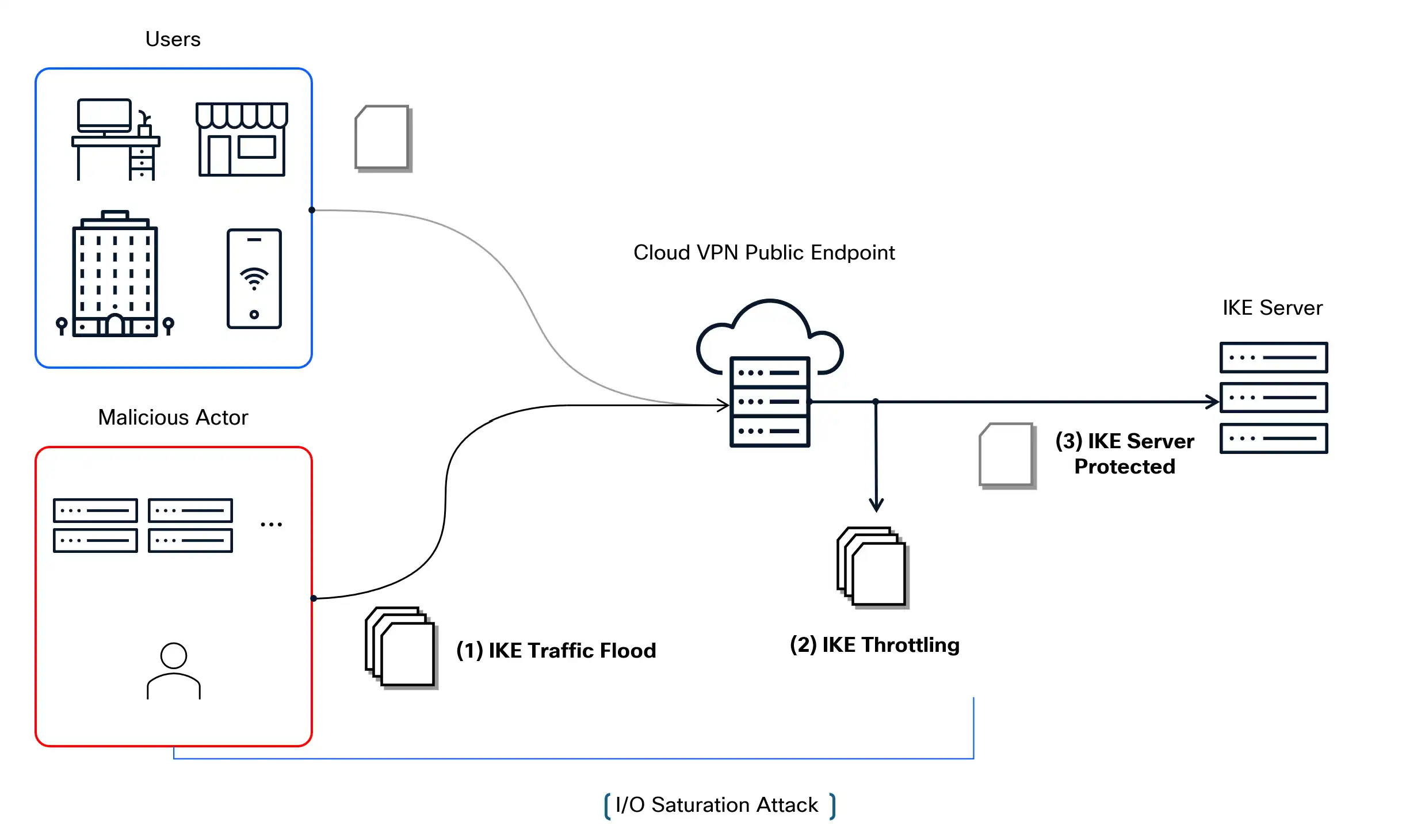

As soluções VPN baseadas em nuvem geralmente expõem pontos de extremidade IKEV2 (Web Key Alternate V2) à Web pública para oferecer suporte ao estabelecimento de túnel escalável e sob demanda para clientes. Embora isso permita flexibilidade e acessibilidade ampla, também aumenta significativamente a superfície de ataque. Esses pontos de extremidade publicamente acessíveis se tornam alvos atraentes para ataques de negação de serviço (DOS), em que os adversários podem inundar os servidores de troca-chave com um alto quantity de tráfego IKE.

Além da sobrecarga computacional e da memória envolvida em lidar com um grande número de iniciações de sessão, esses ataques podem impor severo estresse no sistema subjacente através de taxas de E/S de pacote extremas, mesmo antes de atingir a camada de aplicação. O efeito combinado da saturação de E/S e processamento no nível do protocolo pode levar à exaustão de recursos, impedindo que os usuários legítimos estabeleçam novos túneis ou mantenham os existentes-minando a disponibilidade e confiabilidade do serviço VPN.

Implementando um mecanismo de limpeza da camada de rede

Para melhorar a resiliência de nossa infraestrutura contra ataques de DOS direcionados à IKE, implementamos um mecanismo de limitação generalizado na camada de rede para limitar a taxa de iniciações de sessão IKE por IP de origem, sem afetar o tráfego IKE associado aos túneis estabelecidos. Essa abordagem reduz a carga de processamento nos servidores IKE, filtrando proativamente o tráfego excessivo antes de atingir o servidor IKE. Paralelamente, implantamos um sistema de rastreamento para identificar os IPs da fonte exibindo padrões consistentes com o comportamento de inundação de IKE, permitindo uma rápida resposta a ameaças emergentes. Essa mitigação no nível da rede foi projetada para operar em conjunto com proteção complementar na camada de aplicação, fornecendo uma estratégia de defesa em camadas contra vetores de ataque volumétricos e específicos de protocolo.

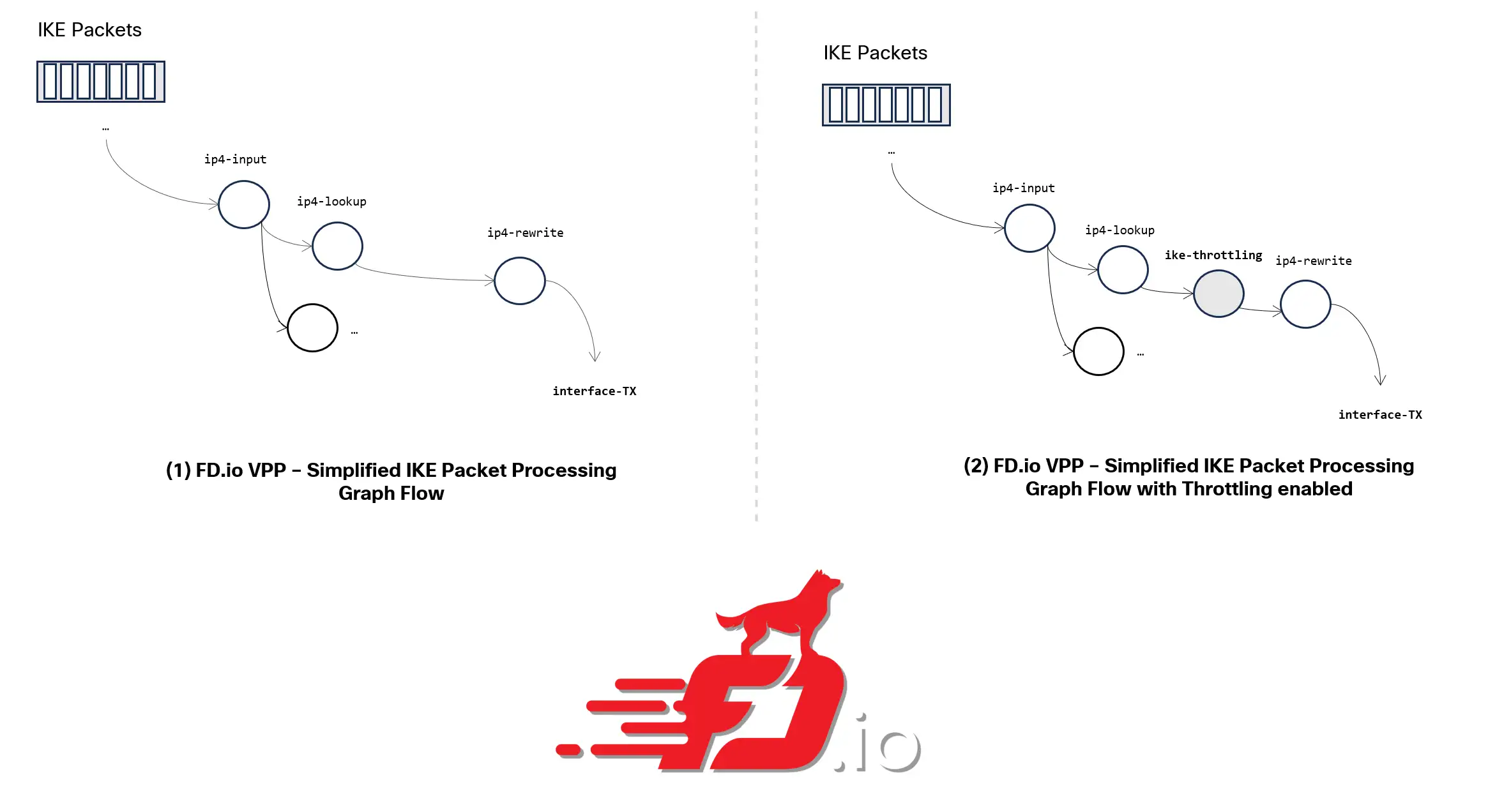

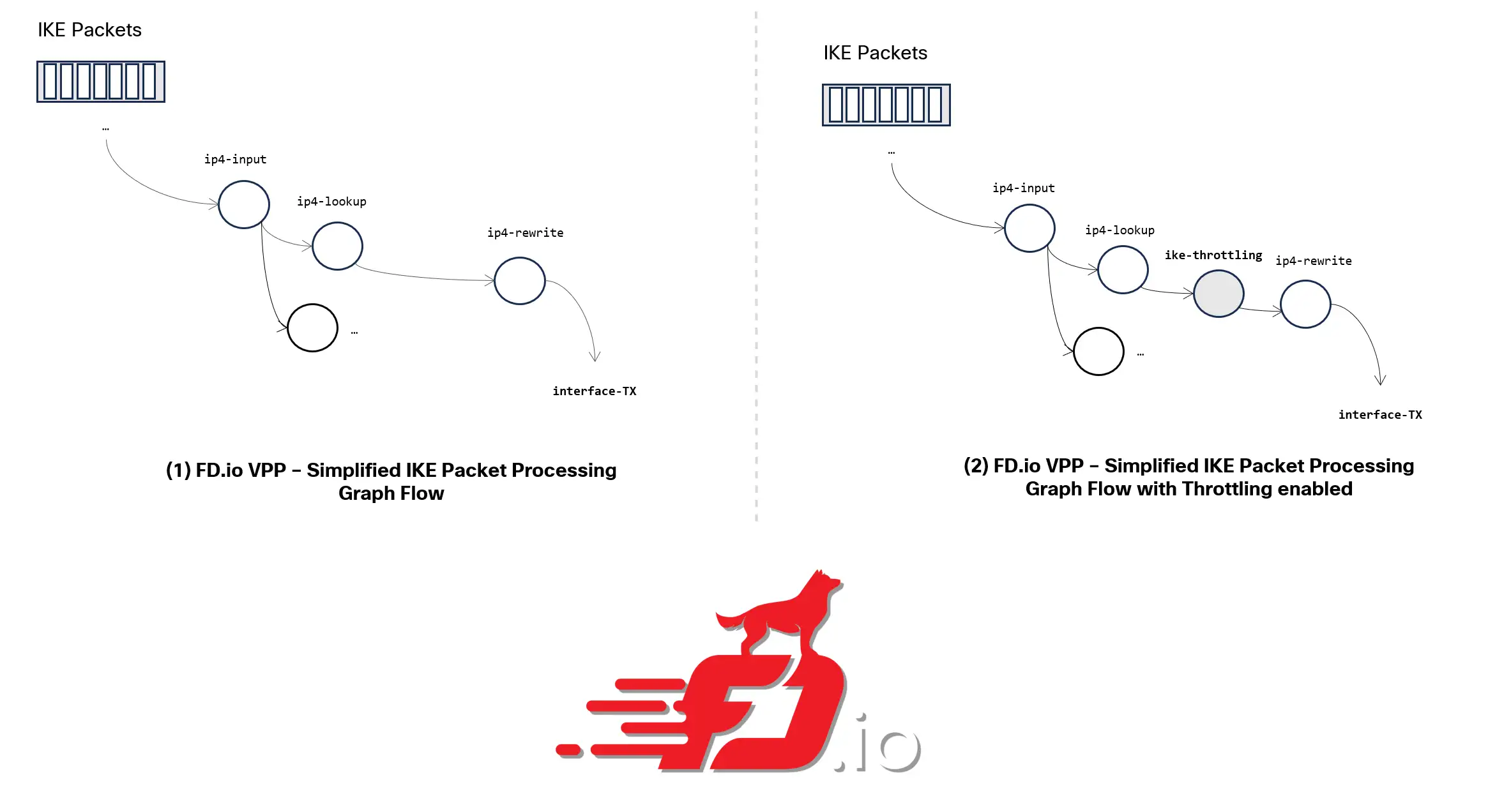

A implementação foi feita em nossa estrutura de plano de dados (com base em Fd.io/vpp – processador de pacotes vetoriais) introduzindo um novo nó no caminho de processamento de pacotes para pacotes IKE.

Esse nó personalizado aproveita o mecanismo genérico de limpeza disponível no VPP, com uma abordagem equilibrada entre eficiência de memória e precisão: as decisões de redução são tomadas inspecionando os endereços IP de origem dos pacotes IKEV2 de entrada, processando-os em uma tabela de hash de tamanho fixo e verificando se a colisão já ocorreu com o tempo de hash de the atual.

Minimizar o impacto nos usuários legítimos

Os falsos positivos ocasionais ou a superação não intencional podem ocorrer quando endereços IP de origem distintos colidem dentro do mesmo balde de hash durante um determinado intervalo de estrangulamento. Essa situação pode surgir devido a colisões de hash na estrutura de dados de estrangulamento usada para limitação da taxa. No entanto, O impacto prático é mínimo no contexto de ikev2como o protocolo é inerentemente resiliente a falhas transitórias por meio de seus mecanismos de retransmissão internos. Além disso, a lógica de aceleração incorpora re-randomização periódica da semente da tabela de hash no remaining de cada intervalo. Essa regeneração de sementes garante que a probabilidade de colisões repetidas entre o mesmo conjunto de IPs de origem em intervalos consecutivos permaneça estatisticamente baixa, reduzindo ainda mais a probabilidade de anomalias sistemáticas de aceleração.

Fornecendo observabilidade em iniciadores de alta taxa com uma abordagem probabilística

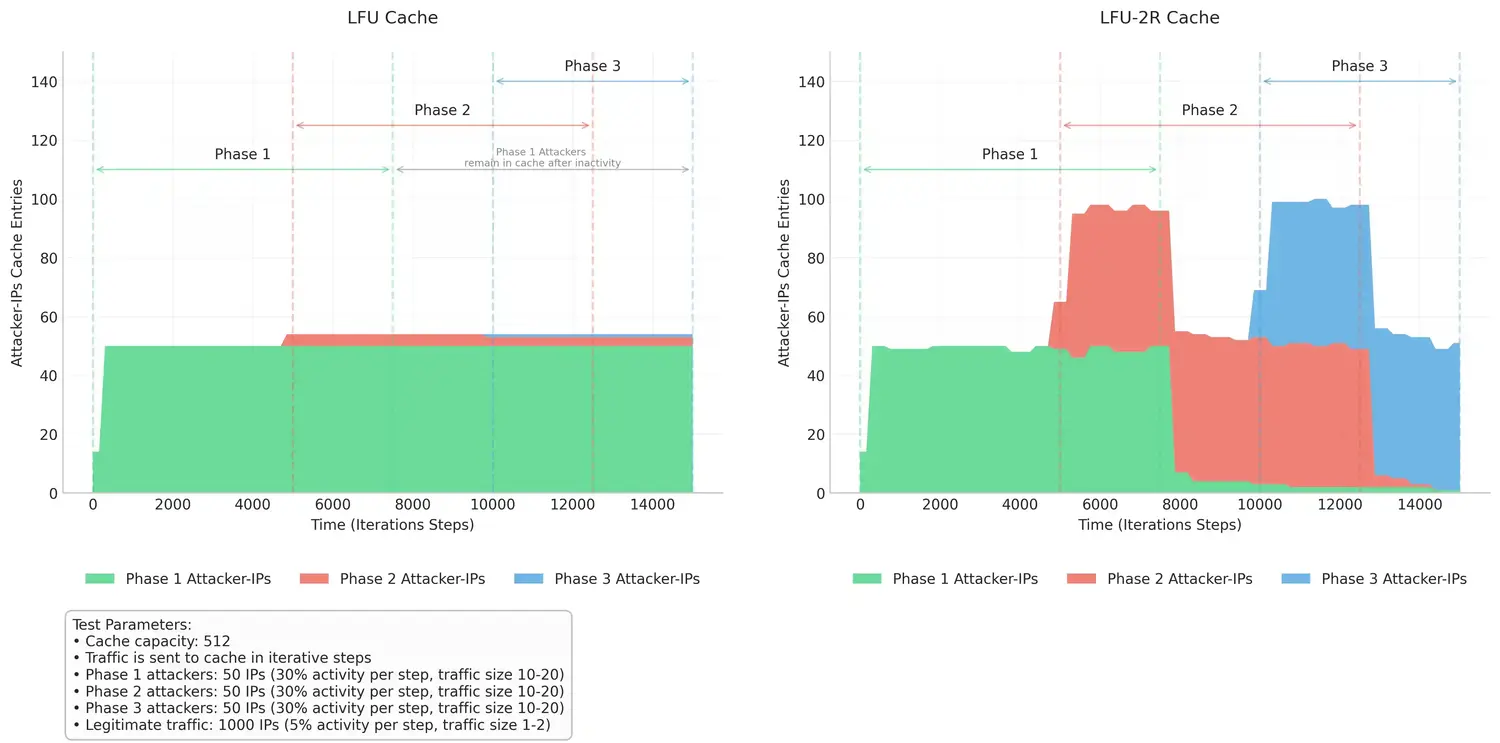

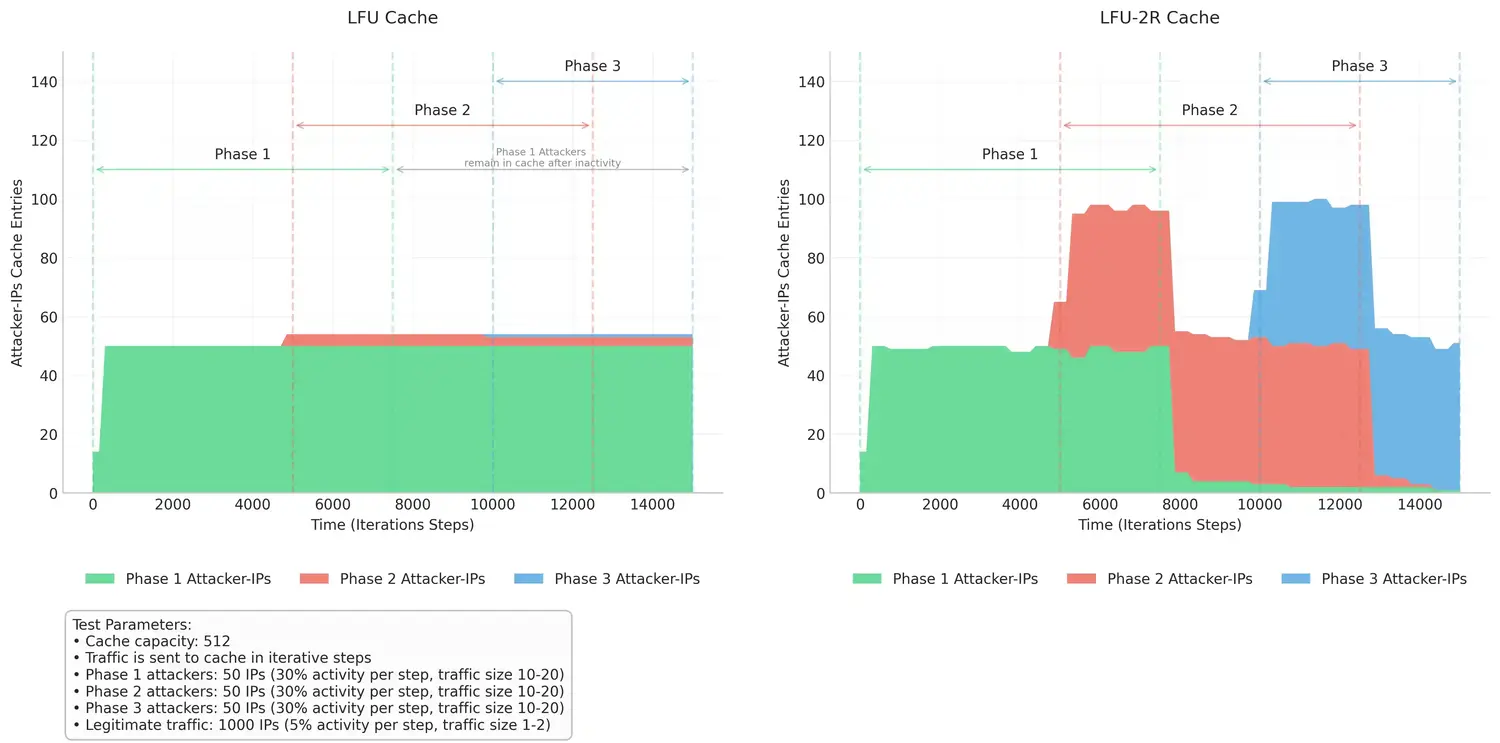

Para complementar o mecanismo de limitação do IKE, implementamos um mecanismo de observabilidade que retém metadados em IPs de fonte acelerada. Isso fornece visibilidade crítica em iniciadores de alta taxa e suporta a mitigação a jusante dos fluxos de trabalho. Emprega um Menos frequentemente usado (LFU) 2-Random Política de despejoescolhido especificamente por seu equilíbrio entre precisão e eficiência computacional sob condições de alta carga ou adversários, como ataques de DOS.

Em vez de manter uma lista de frequência totalmente ordenada, que seria cara em um plano de dados de alto rendimento, a LFU 2 alegações se aproxima do comportamento da LFU, amostrando aleatoriamente duas entradas do cache após o despejo e removendo a que a frequência de acesso mais baixa. Essa abordagem probabilística garante a memória mínima e a sobrecarga de processamento, bem como uma adaptação mais rápida às mudanças nos padrões de tráfego do DOS, garantindo que os invasores com alta frequência historicamente não permaneçam no cache depois de ficar inativo por um certo período de tempo, o que afetaria a observabilidade nos atacantes ativos mais recentes (consulte a Figura 6). Os dados coletados são posteriormente alavancados para desencadear respostas adicionais durante cenários de inundação de IKE, como IPs maliciosos da lista negra dinamicamente e identificação de usuários legítimos com possíveis configurações incorretas que geram tráfego IKE excessivo.

Notas de fechamento

Incentivamos os serviços VPN e/ou serviços baseados em nuvem semelhantes, que expondo pontos de extremidade do servidor IKEV2 voltados para a Web para investigar proativamente mecanismos de mitigação semelhantes que se encaixariam em sua arquitetura. Isso aumentaria a resiliência dos sistemas para os ataques de inundação IKE a um baixo custo computacional, além de oferecer visibilidade crítica aos iniciadores ativos de alta taxa para executar mais ações.

Adoraríamos ouvir o que você pensa! Faça uma pergunta e mantenha -se conectado à segurança da Cisco nas mídias sociais.

Cisco Safety Social Media

Compartilhar: