Em março de 2024, apresentamos Snortmlum mecanismo inovador de aprendizado de máquina para o sistema de prevenção de intrusões (IPS). O SNORTML foi desenvolvido para abordar as limitações dos métodos estáticos baseados em assinatura, identificando proativamente as façanhas à medida que evoluem em vez de reagir a explorações recém-descobertas. Após seu lançamento, continuamos a investir nessa capacidade de ajudar os clientes a agir sobre dados de ameaças globais com rapidez suficiente para parar de espalhar rapidamente ameaças.

Por que triturar?

No remaining de 2020, a lista de Vulnerabilidades e exposições comuns (CVEs) estava em 18.375. Até 2024, esse número havia disparado para mais de 40.000. Embora os sistemas tradicionais de prevenção de intrusões que dependem de assinaturas estáticas sejam eficazes contra ameaças conhecidas, eles geralmente lutam para detectar explorações novas ou em evolução.

O SNORTML aborda esses desafios com os algoritmos de rede neural de ponta, garantindo a privacidade completa dos dados, executando inteiramente o dispositivo. O mecanismo de aprendizado de máquina funciona inteiramente em {hardware} de firewall, mantendo todos os pacotes dentro do perímetro da rede. As decisões são calculadas localmente em tempo actual, sem a necessidade de enviar dados para a nuvem ou expor-os a análises de terceiros. Essa abordagem satisfaz os requisitos estritos de residência de dados, privacidade e conformidade, especialmente para infraestrutura crítica e ambientes sensíveis.

É por isso que nossos engenheiros da Cisco Talos desenvolveram o Snortml. Aproveitando redes neurais profundas treinadas em extensos conjuntos de dados, o SNORTML identifica padrões associados a tentativas de exploração, mesmo aqueles que não encontrou antes. Quando lançamos o SNORTML, começamos com a proteção da injeção de SQL, um dos vetores de ataque mais comuns e impactantes.

Novos desenvolvimentos emocionantes em 2025

O que é script cross-script (XSS)?

O script cruzado (XSS) é uma vulnerabilidade generalizada da internet que permite que os invasores injetem scripts maliciosos do lado do cliente nas páginas da internet. Esses scripts são executados no navegador da vítima, permitindo que os invasores comprometam os dados do usuário, sequestram sessões ou websites de desface, levando a riscos significativos de segurança.

Isso pode ocorrer de duas maneiras primárias: armazenado XSS, onde JavaScript malicioso é enviado para um aplicativo da Net vulnerável e armazenado no servidor, posteriormente entregue e executado quando um usuário acessa o conteúdo que o contém; ou o XSS refletido, onde um invasor cria um script malicioso, geralmente em um hyperlink, que, quando clicado, é “refletido” pelo aplicativo da internet de volta ao navegador da vítima para execução imediata sem ser armazenado no servidor.

Nos dois casos, a carga útil maliciosa do XSS normalmente aparece na consulta de solicitação HTTP ou no corpo. O SnortML bloqueia scripts XSS maliciosos enviados para armazenamento em um servidor vulnerável (XSS armazenado). Ele também bloqueia as solicitações de hyperlinks maliciosos destinados a refletir um script de volta a uma vítima (XSS refletido), impedindo a resposta maliciosa. Ao digitalizar consultas e órgãos de solicitação HTTP, o SnortML aborda efetivamente todas as ameaças do XSS.

Como o Snortml protege contra o XSS

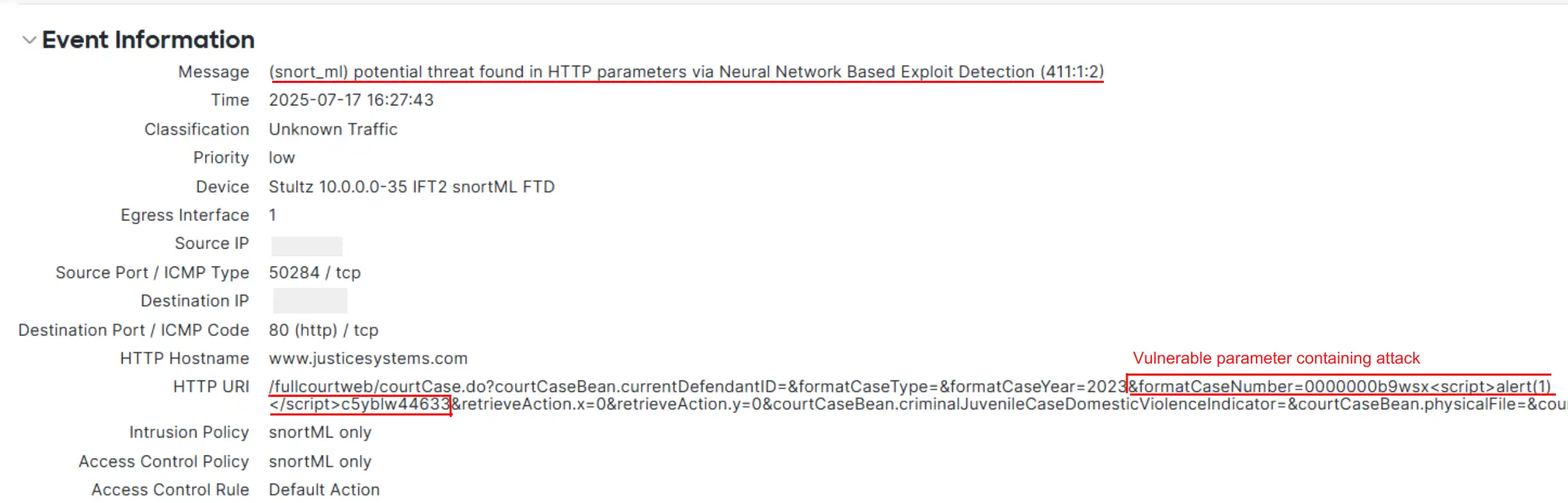

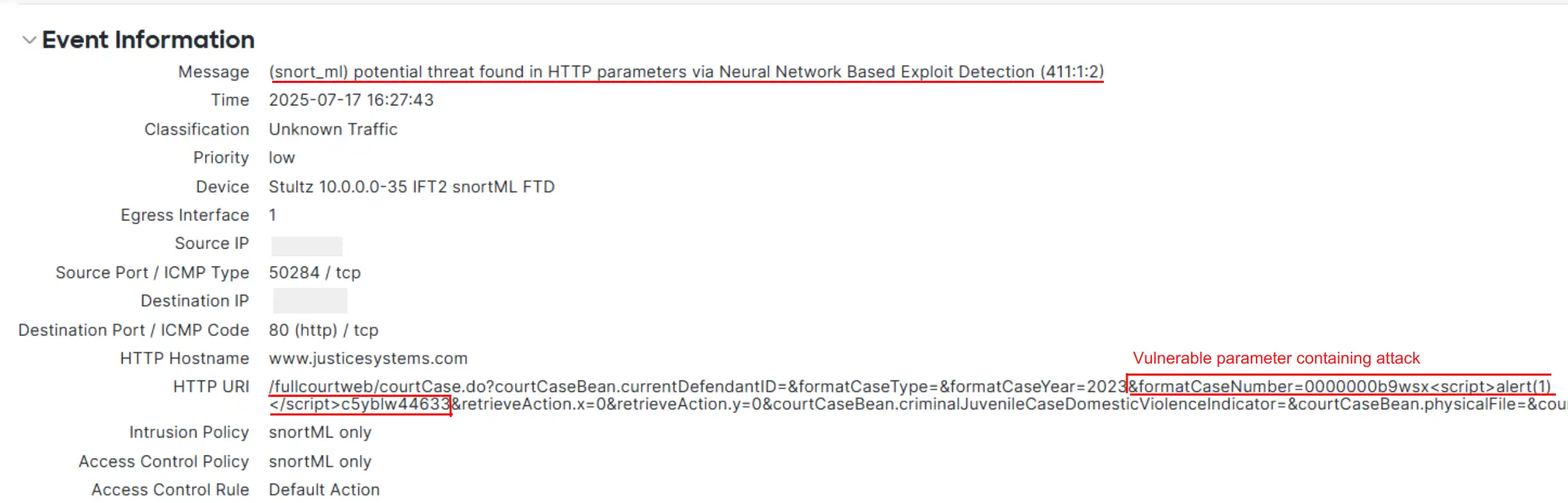

Vamos mergulhar em um exemplo para ilustrar como o SnortML interrompe os ataques do XSS em tempo actual. Nesse caso, usaremos o CVE-2024-25327, uma vulnerabilidade recentemente divulgada de scripts cross-sites (XSS) encontrada nos sistemas de justiça FullCourt Enterprise v.8.2. Este CVE específico permite que um invasor remoto execute o código arbitrário, injetando scripts maliciosos através do parâmetro FormatCASENumber na função de pesquisa de citação do aplicativo. Para nossa demonstração, nenhuma assinatura estática foi criada/ativada para este CVE ainda.

A captura de tela abaixo, tirada do Cento Safe Firewall Administration Middle (FMC)ilustra claramente o Snortml em ação. Ele mostra a entrada maliciosa direcionada ao parâmetro FormatCASENumber. O mecanismo de aprendizado de máquina avançado do SnortML identificou imediatamente a característica de comportamento anômalo de uma exploração XSS, mesmo que esse CVE específico (CVE-2024-25327) não tivesse assinatura estática. O log do FMC confirma que o Snortml detectou e bloqueou com sucesso o ataque em tempo actual, impedindo que o script malicioso atinja o aplicativo de destino.

O caminho a seguir para Snortml

O SnortML está transformando a paisagem da detecção e prevenção de exploração. Primeiro com proteção de injeção de SQL e agora com as recentes adições de injeção de comando e proteção XSS, o SnortML continua a fortalecer suas defesas contra as ameaças mais críticas de hoje. E este é apenas o começo.

Em breve, o SNORTML apresentará um mecanismo de padrão rápido e um cache menos usado (LRU), aumentando drasticamente a velocidade e a eficiência da detecção de ameaças. Esses aprimoramentos abrirão o caminho para recursos de detecção de exploração ainda mais amplos.

Fique ligado para mais atualizações, à medida que continuamos a avançar no SnortML e proporcionar inovações de segurança ainda maiores.

Pronto para explorar mais?

Confira o vídeo da Cisco Talos explicando Como o Snortml usa o aprendizado de máquina para interromper ataques de dia zero.

Quer se aprofundar nos firewalls da Cisco? Inscreva -se para o Cisco Safe Firewall Check Driveum curso prático de quatro horas liderado por instrutores, onde você experimentará a tecnologia do Firewall da Cisco em ação e aprenderá sobre os mais recentes desafios de segurança e técnicas de invasor.

Adoraríamos ouvir o que você pensa! Faça uma pergunta e mantenha -se conectado à segurança da Cisco nas mídias sociais.

Cisco Safety Social Media

Compartilhar: