A segmentação surgiu como uma tecnologia elementary para equipes de segurança cibernética em todo o mundo, como uma forma de impedir que ameaças se espalhem lateralmente pela rede, mitigar seu impacto e aplicar estratégias de confiança zero. Dezenas de soluções de segmentação inundaram o mercado – todas reivindicando a melhor abordagem para definir, identificar e isolar cargas de trabalho específicas com base no comportamento e na identidade.

A evolução da segmentação foi rápida – até vertiginosa. E os clientes estão tendo problemas para superar o hype. Qual é a melhor abordagem de segmentação para minha organização? Qual solução melhor atende às nossas necessidades? Como medimos e avaliamos nossa estratégia de segmentação? E como a segmentação se alinha aos objetivos de negócios?

Como resultado, estamos lançando uma nova série de blogs focada especificamente na segmentação. Nos próximos meses, exploraremos casos de uso, desafios e estratégias para que você possa comparar, implantar e gerenciar soluções de segmentação de maneira mais eficaz em seus diversos ambientes de TI. Queremos que você tome decisões informadas – decisões que melhorem a postura geral de segurança, apoiem esforços de conformidade cada vez mais complexos e aprimorem modelos de segurança de confiança zero.

A segmentação está evoluindo para enfrentar os desafios de segurança no mundo da IA

A segmentação foi desenvolvida há décadas como uma forma de implementar o gerenciamento de tráfego e evitar que ameaças se movam lateralmente pela rede. Desde então, à medida que a transformação digital, a computação distribuída e a nuvem mudaram a forma como trabalhamos, a segmentação evoluiu para permitir que as equipes de segurança isolassem cargas de trabalho específicas com base no comportamento ou na identidade.

Esta capacidade de implementar microssegmentação em escala tornou-se elementary para estratégias modernas de segurança empresarial e para o modelo de segurança de confiança zero – permitindo a contenção de violações, a aplicação de políticas de acesso e uma melhor visibilidade em ambientes de TI e cenários de ameaças cada vez mais complexos.

Isto é especialmente verdadeiro na period da IA. As ameaças altamente sofisticadas de hoje podem se espalhar lateralmente pela rede em questão de segundos, e as políticas de segmentação estática são incapazes de responder rapidamente às ameaças em evolução. Novas soluções de microssegmentação alimentadas por IA podem acelerar imensamente os tempos de resposta. As equipes de segurança perceberam e adotaram essas ferramentas de microssegmentação para impedir ataques antes que eles possam se espalhar pela rede.

Um problema de comunicação para fornecedores, integradores e clientes

A evolução da segmentação criou um vasto ecossistema de diversas tecnologias, métodos, infra-estruturas e estratégias de aplicação – contribuindo para muita confusão no mercado. Fornecedores e integradores usam termos diferentes, promovem abordagens diferentes e fazem promessas conflitantes. A incapacidade resultante de compreender plenamente as subtilezas da segmentação impede que as organizações tenham conversas frutíferas sobre necessidades, desafios e soluções de segmentação – colocando, em última análise, os projetos de segmentação em risco de fracasso ou de não concretizarem o seu valor whole.

À medida que as ameaças à segurança cibernética continuam a crescer em quantity, sofisticação e impacto, as organizações precisarão de compreender melhor esta tecnologia elementary para que possam tomar melhores decisões de acordo com os objetivos e riscos do negócio.

Vamos chegar a um acordo sobre uma taxonomia padrão para segmentação

O primeiro passo é padronizar a forma como falamos sobre segmentação. Um artigo recente publicado em TechRxiv faz uma primeira tentativa de definir uma taxonomia comum. Escrito por um colega da Cisco, o artigo “apresenta uma taxonomia e um vocabulário compartilhado para discutir e comparar abordagens de segmentação em contextos de implantação do mundo actual”.

Falar a mesma língua é importante porque garante que todas as partes interessadas estejam de acordo sobre o que está a ser discutido e como está a ser discutido. Quando alguém usa um rótulo, eles estão assumindo que sua interpretação subjetiva é igual à interpretação do público. Se não estiverem alinhados, podem ocorrer falhas de comunicação, levando à confusão, expectativas desconexas e, muitas vezes, mágoas. As taxonomias padrão garantem que todos falem a mesma língua, a comunicação seja clara e todos estejam alinhados.

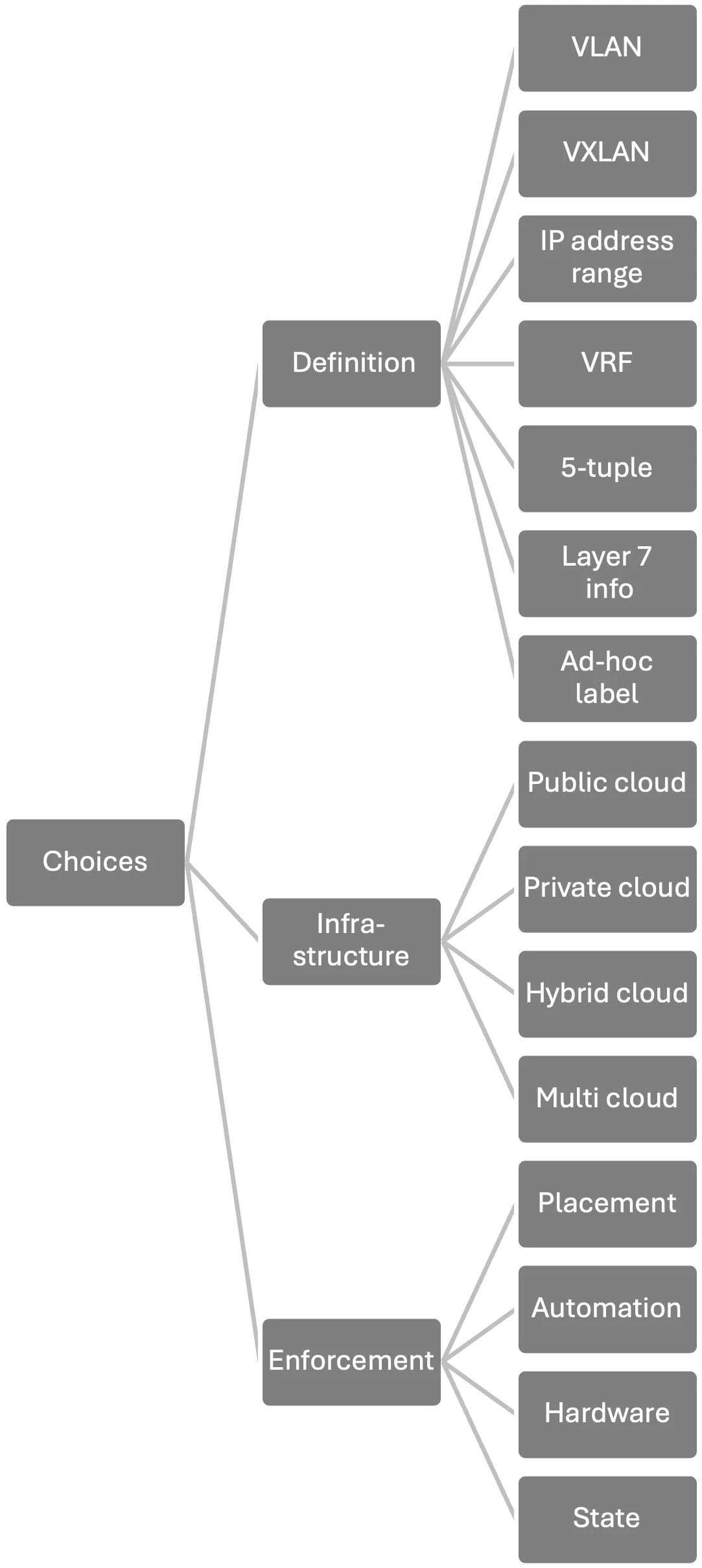

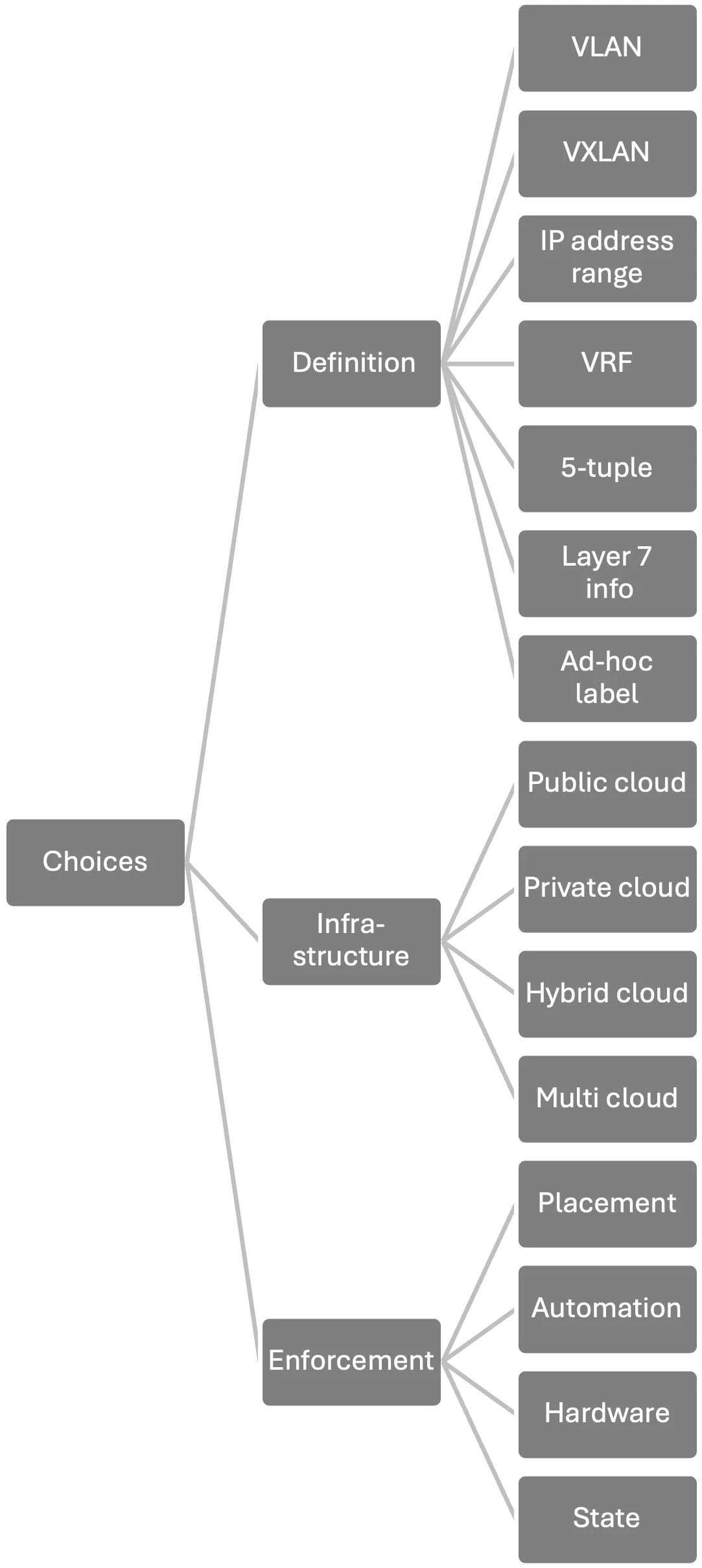

Dada a rápida evolução da segmentação, seus vários tipos e o uso de jargões pelos fornecedores, a segmentação necessita desesperadamente de uma taxonomia estabelecida. Felizmente, o artigo do TechRxiv faz um ótimo trabalho ao organizar a taxonomia de segmentação, separando os termos em três grupos:

- Como os segmentos são delineados: a forma como os segmentos são definidos é uma diferenciação crítica entre os tipos de segmentação. Por exemplo, o uso de IDs de VLAN é considerado macrossegmentação, pois cada VLAN atua como seu próprio domínio de transmissão. O uso de segmentos baseados em 5 tuplas (os endereços IP de origem e destino, os números das portas de origem e destino e o ID do protocolo) funciona tanto para macro quanto para microssegmentação.

- A infraestrutura sobre a qual a segmentação é implantada: a segmentação também difere com base na infraestrutura subjacente. Isso inclui nuvem pública, nuvem privada, nuvem híbrida e ambientes multinuvem.

- Como a aplicação é implementada: a forma como a segmentação é aplicada também fornece diferenciação crítica dos tipos de segmentação. A permissão e o bloqueio do tráfego podem ser feitos no nível da carga de trabalho (interface de rede do contêiner), próximo a ela (switches topo de rack) ou longe dela (firewall do knowledge heart).

Fornecendo clareza aos clientes

A segmentação evoluiu para uma ferramenta de segurança crítica que permite às empresas isolar cargas de trabalho específicas com base no comportamento ou na identidade – fornecendo uma base sólida para estratégias de confiança zero. No entanto, a segmentação é um mercado altamente fragmentado, com inúmeras formas de definir segmentos em múltiplas infra-estruturas com diferentes métodos de aplicação. Combinar a ferramenta certa para cada trabalho exigirá que todas as partes interessadas se reúnam para chegar a um acordo sobre uma taxonomia padrão para a tecnologia. Só então as organizações ganharão a clareza necessária para alinhar os seus projetos de segmentação com os objetivos do negócio.

Estou ansioso para fornecer mais conteúdo sobre segmentação em postagens futuras. Enquanto isso, leia o TechRxiv papel.

Adoraríamos ouvir o que você pensa! Faça uma pergunta e fique conectado com a Cisco Safety nas redes sociais.

Mídias sociais de segurança da Cisco