No cenário atual, organizações de todos os tamanhos estão adotando cada vez mais a suposição padrão de que os adversários já podem ser persistentes em suas redes. Esta perspectiva pragmática sublinha a necessidade crítica e o valor inerente de um programa de segmentação activa.

A segmentação introduz pontos de controle críticos, regulando quem e o que pode acessar o ambiente de rede e suas aplicações. Também facilita a criação de artefatos essenciais para relatórios e validação de conformidade. Além disso, a segmentação restringe significativamente o “raio de explosão” de um incidente, auxiliando muito na resposta a incidentes, esclarecendo “quem, o quê e como” de um ataque.

Muitos leitores podem pensar imediatamente em Zero Belief, acesso com privilégios mínimos e contabilidade abrangente de cada dispositivo e sessão em suas redes. No entanto, com base em anos de trabalho e aconselhamento de clientes sobre segmentação, observei que metas excessivamente ambiciosas muitas vezes levam a desafios de implementação e ao fracasso potencial. O ditado “Não deixe a perfeição ser inimiga do bem” é particularmente relevante aqui.

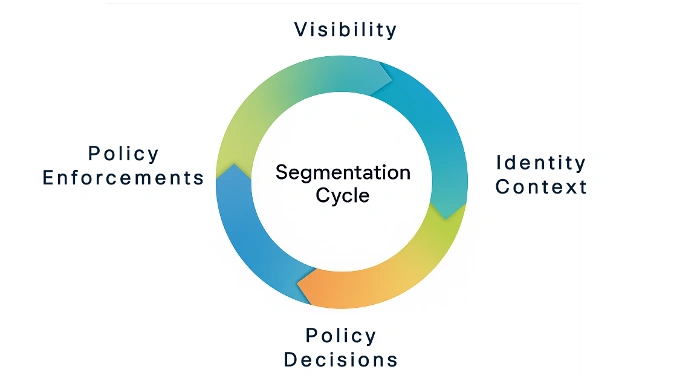

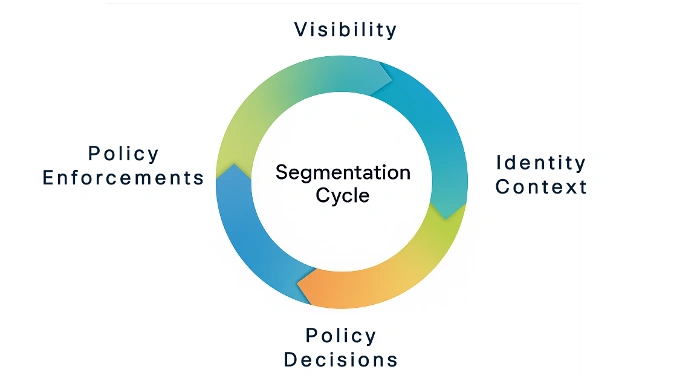

Abordo consistentemente a jornada de segmentação com meus clientes, enquadrando-a como um ciclo round. Este ciclo começa com visibilidade, progride através do contexto de identidade, seleção de políticas e aplicação de políticas, retornando, em última análise, a uma visibilidade aprimorada. Veja a figura 1.

Visibilidade

O ciclo de segmentação começa e termina com visibilidade robusta. Obter visibilidade clara dos endpoints e do tráfego de rede no ambiente é essential para uma descoberta eficaz. Uma etapa inicial crítica envolve estabelecer uma linha de base monitorando o comportamento “regular” da rede, utilizando ferramentas como dados NetFlow ou modo monitor em switches Catalyst para criação de perfil de endpoint passivo.

Cada fonte adicional de telemetria contribui ainda mais para uma compreensão mais abrangente do meio ambiente. Os insights obtidos aqui orientam a criação de políticas à medida que as habilidades da equipe de implantação e suporte amadurecem.

Contexto de Identidade

A identidade pode ser representada de várias formas, como a VLAN à qual um dispositivo se conecta, um SSID sem fio, endereço IP, endereço MAC ou informações obtidas por meio de autenticação ativa ou passiva.

O contexto, por outro lado, abrange todos os outros atributos que podem afetar positiva ou negativamente essa identidade. Por exemplo, se Mark estiver usando o laptop computer fornecido, mas o firewall native estiver desativado, o estado do dispositivo será considerado “não íntegro”. Esses atributos combinados definem coletivamente o Contexto de Identidade.

Atribuição de Política

A Atribuição de Política, muitas vezes referida como Ponto de Decisão de Política (PDP) no NIST SP 800-207, representa “o quê” em nosso ciclo de segmentação. Ele determina o que um usuário ou endpoint identificado tem permissão para fazer.

Esta atribuição pode ser dinâmica, ou seja, a política escolhida é diretamente influenciada pelo Contexto da Identidade. Voltando ao nosso exemplo, Mark “não íntegro” em seu laptop computer receberá uma política diferente da política de Mark “saudável”, sendo que este último provavelmente receberá acesso mais amplo.

Aplicação de políticas

A aplicação de políticas é onde as regras são colocadas em ação. Conforme definido no NIST SP 800-207, um Coverage Enforcement Level (PEP) é onde a política atribuída a um usuário ou endpoint identificado é aplicada para permitir ou negar acesso a um recurso de destino.

Este estágio representa o “como”. Um recurso alvo pode ser diverso: um website, um aplicativo corporativo, um servidor de arquivos ou qualquer outro ativo ao qual a organização busca controlar o acesso.

Retornando à Visibilidade

O retorno do ciclo à visibilidade é elementary, pois fornece dados acionáveis que confirmam que as políticas estão a ser aplicadas, ajuda a identificar políticas mal alinhadas e serve como um ponto crítico para detetar comportamentos incomuns e potenciais atividades adversárias.

Por que isso funciona

Esta estrutura oferece uma abordagem simples e repetível, aplicável a qualquer cenário de acesso. As políticas atribuídas podem ser diretamente alinhadas com os objetivos de negócios e mapeadas para casos de uso operacionais reais, fornecendo uma estrutura clara para facilitar a adoção da segmentação.

As políticas podem inicialmente ser refinadas, oferecendo amplas permissões de acesso, e depois evoluir para controles mais refinados à medida que o contexto da identidade se desenvolve.

Aplicações Práticas

Nas próximas semanas, explorarei aplicações práticas desta abordagem em vários segmentos de uma rede empresarial típica, incluindo ganhos rápidos para alcançar uma melhor segmentação sem “ferver o oceano”:

- Acesso remoto ao aplicativo de usuário: Garanta conexões seguras para equipes distribuídas.

- Filial segura (SD-WAN): Simplifique a segmentação entre filiais.

- Campus seguro (com/sem fio): Melhore a segmentação para usuários e dispositivos locais.

- Knowledge facilities tradicionais: Aumente a segurança da infraestrutura legada.

- Ambientes nativos da nuvem (Kubernetes, OpenShift, hiperescaladores): Aplique segmentação em ambientes híbridos e multicloud.

Considerações Finais

Um conselho closing e essential: não embarque numa jornada de segmentação sem garantir o apoio da liderança executiva e um orçamento adequado. Como qualquer empreendimento significativo, espere o inesperado. Surgirão desafios que exigirão uma acção decisiva, e nem todas as decisões obterão um acordo common.

Lembre-se: não deixe que a perfeição seja inimiga do progresso.

Adoraríamos ouvir o que você pensa! Faça uma pergunta e fique conectado com a Cisco Safety nas redes sociais.

Mídias sociais de segurança da Cisco