Hoje, estamos anunciando a disponibilidade geral de Centro de identidade AWS IAM suporte multirregional para permitir Acesso à conta AWS e uso de aplicativo gerenciado em adicional Regiões da AWS.

Com esse recurso, você pode replicar as identidades da força de trabalho, conjuntos de permissões e outros metadados na instância da sua organização do IAM Id Middle conectada a um provedor de identidade externo (IdP), como Microsoft Entra ID e Okta, de sua região primária atual para regiões adicionais para melhorar a resiliência do acesso à conta da AWS.

Você também pode implantar aplicativos gerenciados pela AWS nas regiões de sua preferência, próximos aos usuários e conjuntos de dados dos aplicativos, para melhorar a experiência do usuário ou para atender aos requisitos de residência de dados. Seus aplicativos implantados em regiões adicionais acessam identidades de força de trabalho replicadas localmente para desempenho e confiabilidade ideais.

Quando você reproduction as identidades da sua força de trabalho para uma região adicional, sua força de trabalho obtém um endpoint ativo do portal de acesso da AWS nessa região. Isso significa que, no caso improvável de uma interrupção do serviço do IAM Id Middle em sua região primária, sua força de trabalho ainda poderá acessar suas contas da AWS por meio do portal de acesso da AWS em uma região adicional usando permissões já provisionadas. Você pode continuar gerenciando as configurações do IAM Id Middle na região primária, mantendo o controle centralizado.

Habilitar o IAM Id Middle em várias regiões

Para começar, você deve confirmar se os aplicativos gerenciados pela AWS que você está usando atualmente oferecem suporte Chave do AWS Key Administration Service (AWS KMS) gerenciada pelo cliente habilitado no AWS Id Middle. Quando apresentamos este recurso em outubro de 2025, Seb recomendou o uso de chaves AWS KMS multirregionais, a menos que as políticas da sua empresa restrinjam você a chaves de região única. As chaves multirregionais fornecem materials de chave consistente em todas as regiões, ao mesmo tempo que mantêm a infraestrutura de chave independente em cada região.

Antes de replicar o IAM Id Middle para uma região adicional, você deve primeiro replicar a chave AWS KMS gerenciada pelo cliente para essa região e configurar a chave de réplica com as permissões necessárias para operações do IAM Id Middle. Para obter instruções sobre como criar chaves de réplica multirregionais, consulte Criar chaves de réplica multirregionais no Guia do desenvolvedor do AWS KMS.

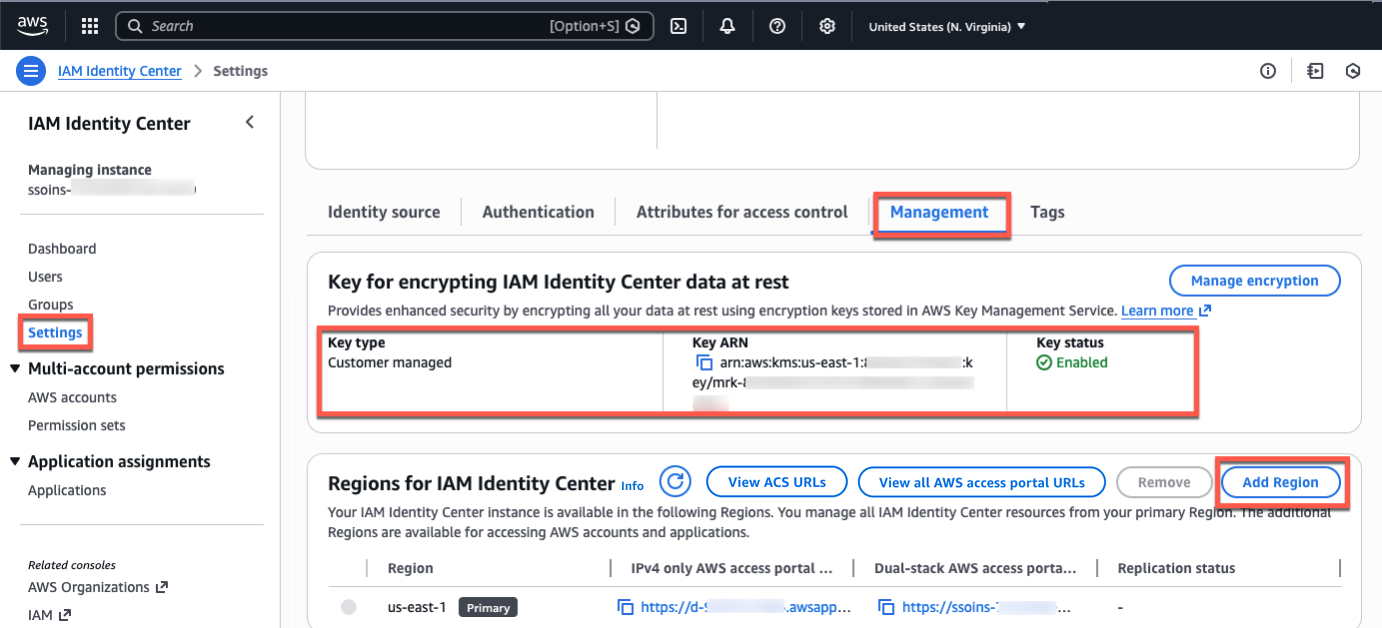

Vá para o Console do IAM Id Middle na região primária, por exemplo, Leste dos EUA (Norte da Virgínia), escolha Configurações no painel de navegação esquerdo e selecione o Gerenciamento guia. Confirme se a chave de criptografia configurada é uma chave AWS KMS gerenciada pelo cliente multirregional. Para adicionar mais regiões, escolha Adicionar região.

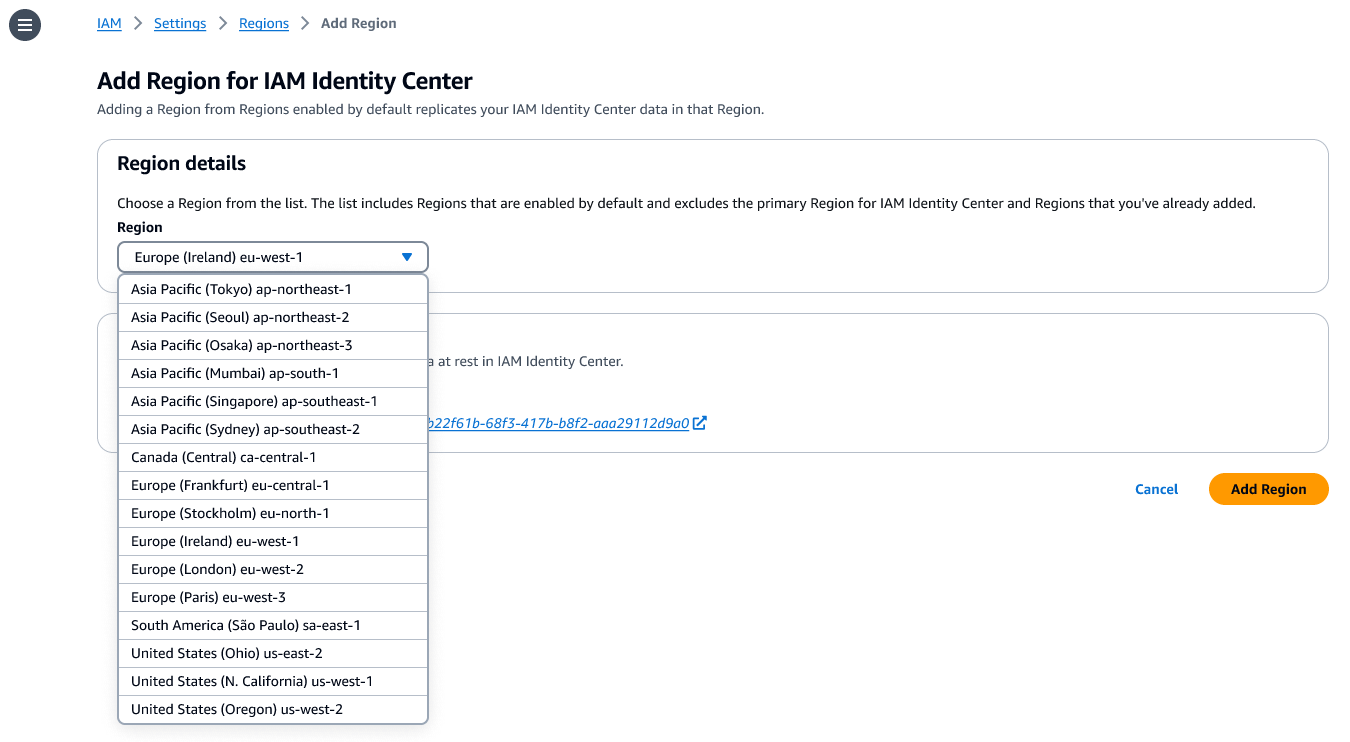

Você pode escolher regiões adicionais para replicar o IAM Id Middle em uma lista de regiões disponíveis. Ao escolher uma região adicional, considere os casos de uso pretendidos, por exemplo, conformidade de dados ou experiência do usuário.

Se você quiser executar aplicativos gerenciados pela AWS que acessam conjuntos de dados limitados a uma região específica por motivos de conformidade, escolha a região onde residem os conjuntos de dados. Se você planeja usar a região adicional para implantar aplicativos da AWS, verifique se os requisitos necessários suporte a aplicativos sua região escolhida e implantação em regiões adicionais.

Escolher Adicionar região. Isso inicia a replicação inicial cuja duração depende do tamanho da sua instância do Id Middle.

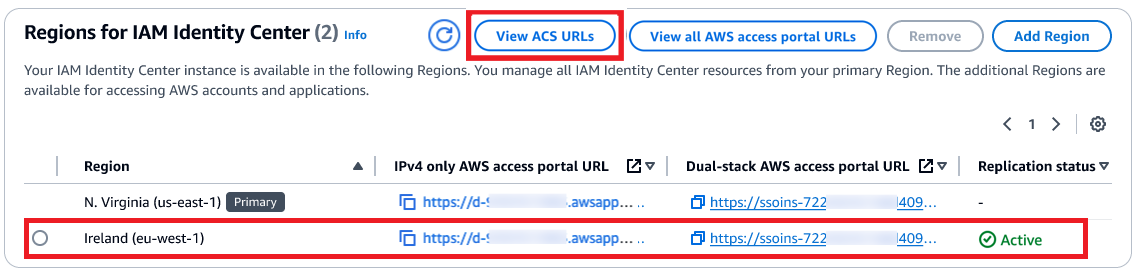

Depois que a replicação for concluída, os usuários poderão acessar suas contas e aplicativos da AWS nesta nova região. Quando você escolhe Ver URLs de ACSvocê pode visualizar SAML informações, como uma URL do Assertion Client Service (ACS), sobre as regiões primária e adicional.

Como sua força de trabalho pode usar uma região adicional

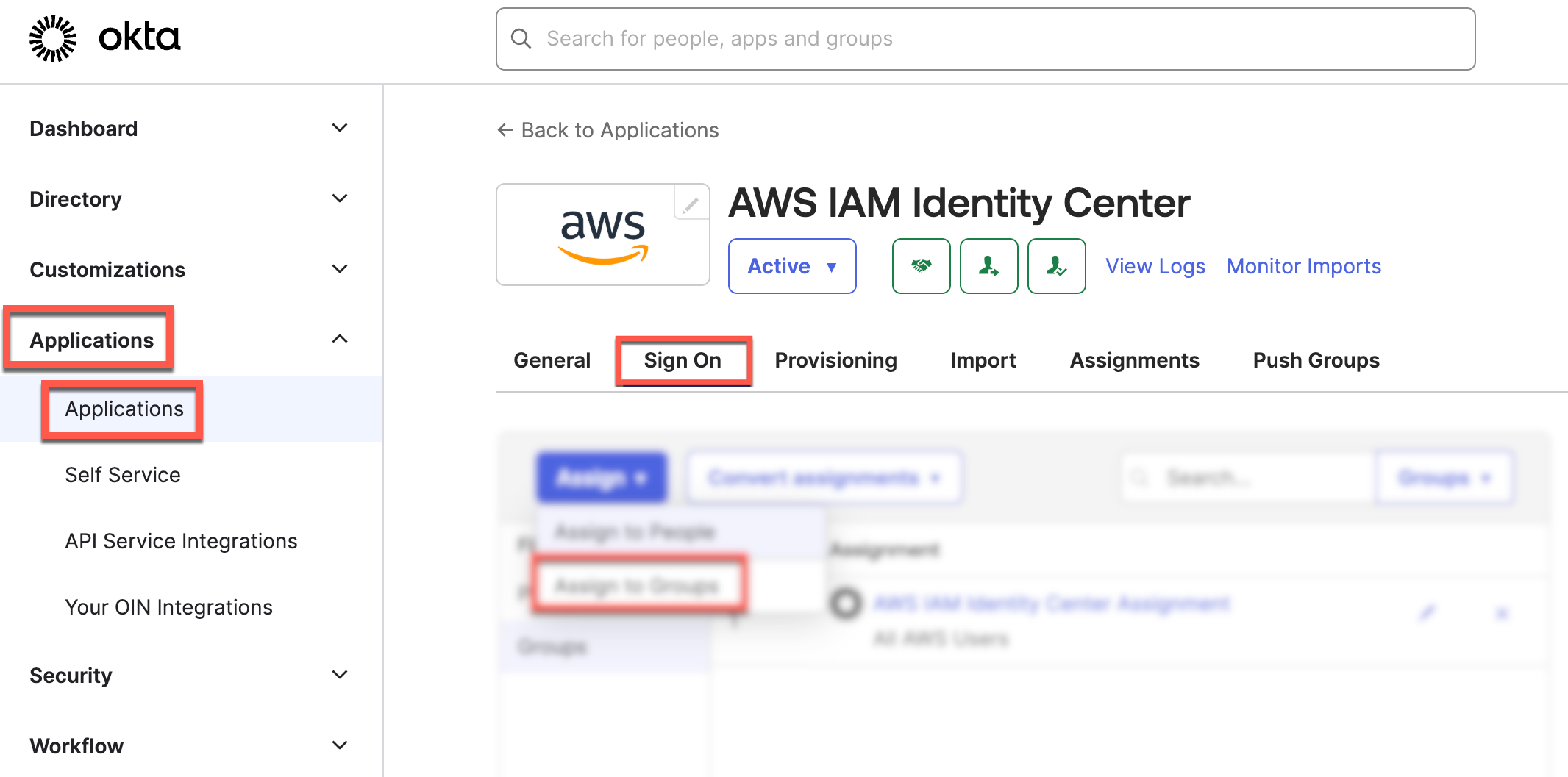

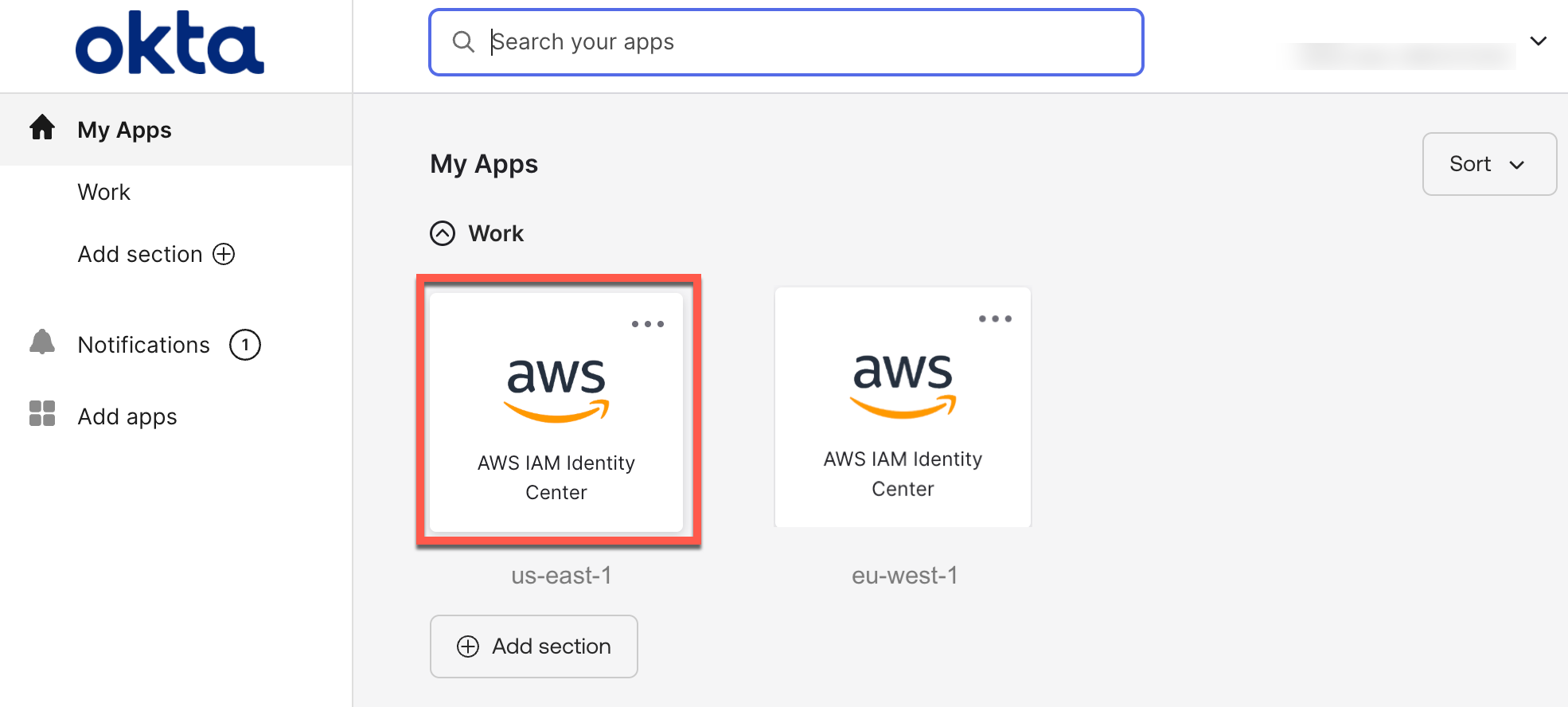

O AWS Id Middle oferece suporte ao logon único SAML com IdPs externos, como Microsoft Entra ID e Okta. Após a autenticação no IdP, o usuário é redirecionado para o portal de acesso da AWS. Para permitir que o usuário seja redirecionado para o portal de acesso da AWS na região recém-adicionada, você precisa adicionar o URL ACS da região adicional à configuração do IdP.

As capturas de tela a seguir mostram como fazer isso no console de administração do Okta:

Em seguida, você pode criar um aplicativo de marcador em seu provedor de identidade para que os usuários descubram a região adicional. Este aplicativo de favoritos funciona como um favorito do navegador e contém apenas o URL do portal de acesso da AWS na região adicional.

Você também pode implantar aplicativos gerenciados pela AWS em regiões adicionais usando seus fluxos de trabalho de implantação existentes. Seus usuários podem acessar aplicativos ou contas usando os métodos de acesso existentes, como o Portal de acesso AWSum hyperlink de aplicativo ou por meio do Interface de linha de comando da AWS (AWS CLI).

Para saber mais sobre quais aplicativos gerenciados pela AWS oferecem suporte à implantação em regiões adicionais, visite o Guia do usuário do IAM Id Middle.

Coisas para saber

Aqui estão as principais considerações que você deve saber sobre esse recurso:

- Consideração – Para aproveitar esse recurso na inicialização, você deve usar uma instância de organização do IAM Id Middle conectada a um IdP externo. Além disso, as regiões primária e adicional devem ser habilitadas por padrão em uma conta da AWS. As instâncias de conta do IAM Id Middle e as outras duas fontes de identidade (Microsoft Energetic Listing e diretório do IAM Id Middle) não são suportadas no momento.

- Operação – A região principal continua sendo o native central para gerenciar identidades de força de trabalho, permissões de acesso a contas, IdP externo e outras configurações. Você pode usar o console do IAM Id Middle em regiões adicionais com um conjunto de recursos limitado. A maioria das operações é somente leitura, exceto gerenciamento de aplicativos e revogação de sessões de usuários.

- Monitoramento – Todas as ações da força de trabalho são emitidas em AWS CloudTrail na Região onde a ação foi realizada. Este recurso melhora a continuidade do acesso à conta. Você pode configurar acesso de quebra de vidro para usuários privilegiados acessarem a AWS se o IdP externo sofrer uma interrupção de serviço.

Agora disponível

O suporte multirregional do AWS IAM Id Middle já está disponível no 17 regiões comerciais da AWS habilitadas por padrão. Para disponibilidade regional e um roteiro futuro, visite o Capacidades da AWS por região. Você pode usar esse recurso sem nenhum custo adicional. Padrão Cobranças do AWS KMS solicitar armazenamento e uso de chaves gerenciadas pelo cliente.

Experimente no Console do AWS Id Middle. Para saber mais, visite o Guia do usuário do IAM Id Middle e envie comentários para AWS re:Put up para Id Middle ou por meio de seus contatos habituais do AWS Help.

– Channy