Se você já esteve no Cisco Dwell e viu o estande com uma tela para arrombar fechaduras, então você conhece o Cisco Superior Safety Initiatives Group (ASIG). Somos credenciados com testes de segurança e hacking ético para todos os produtos e serviços da Cisco, seja na nuvem ou no native. Qualquer coisa que a Cisco venda, nós tentamos e tentamos quebrá-la – encontrando vulnerabilidades o mais cedo possível – antes que seja implantada na Web e chegue aos ambientes dos clientes.

Nossa equipe de resposta a incidentes de segurança de produto (PSIRT) distribui informações sobre vulnerabilidades descobertas para ajudar a fortalecer as ofertas da Cisco. Se você tiver um cenário vulnerável, aprender como explorar essas vulnerabilidades em uma rede pode ajudá-lo a determinar quais mitigações aplicar e fortalecer sua postura de segurança.

Tornando-se um hacker

Todos os anos temos uma turma chamada Tornando-se um hackerque ensina os alunos como hackear eticamente uma rede simulada para que possam aprender como protegê-la. Destina-se principalmente a estagiários de faculdades e escolas de ensino médio envolvidos em estudos de segurança cibernética.

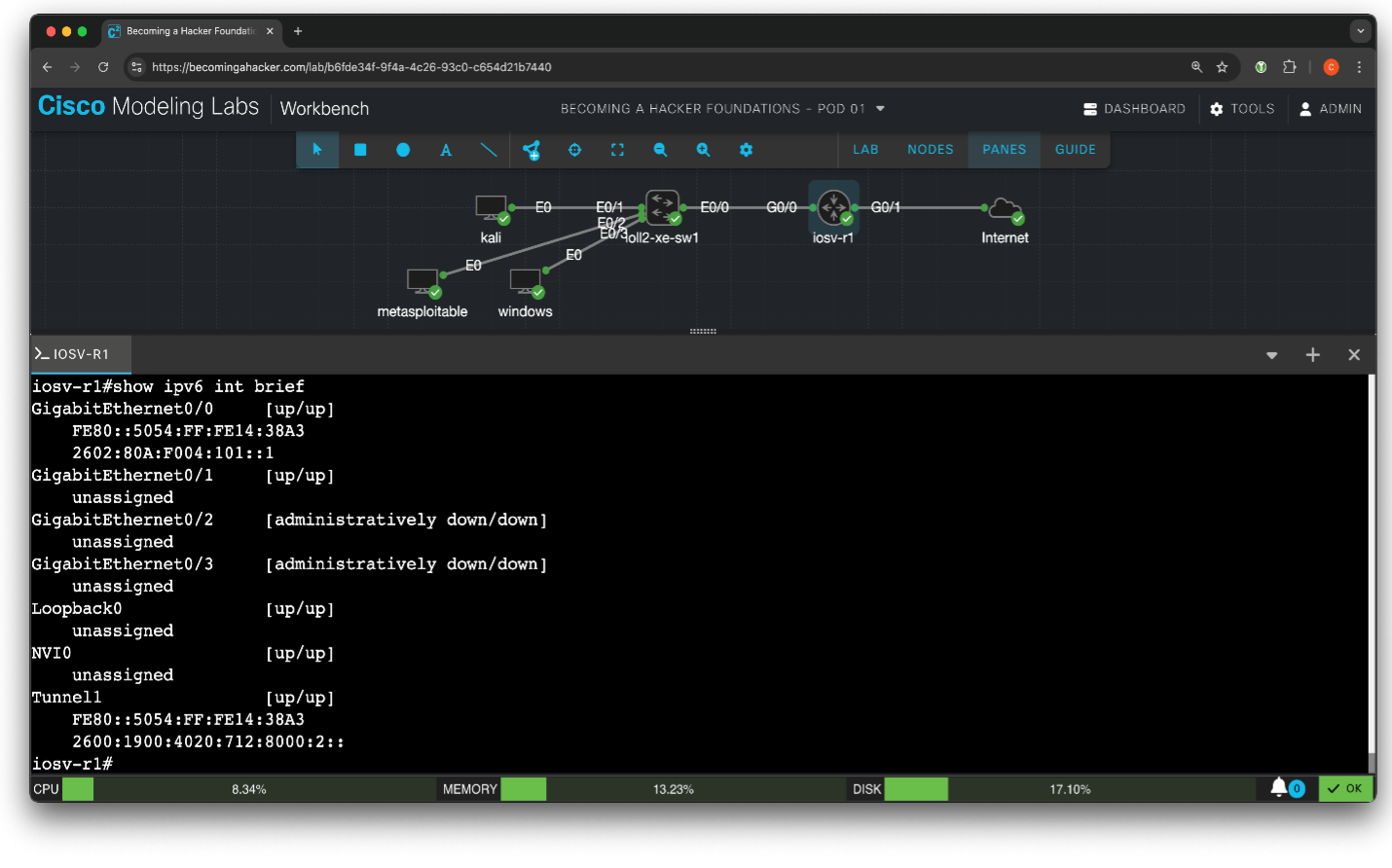

O Tornando-se um hacker O curso oferece aos alunos exposição a uma rede do mundo actual (usando Cisco Modeling Labs (CML)). Essa rede simulada atua mais como o que veríamos no native, usando switches físicos, roteadores e firewalls. As redes em nuvem são normalmente mais bloqueadas (com razão) e se comportam de maneira diferente. Tornando-se um hacker também possui uma rede Wi-Fi simulada, para que os alunos sejam expostos a vários tipos de rede. Planejamos ter alvos de nuvem no Tornando-se um hacker eventualmente, para que os alunos tenham uma combinação de alvos virtuais no native e na nuvem, obtendo o melhor dos dois mundos.

Tornando-se um hacker tornou-se público recentemente, então qualquer pessoa pode acesse os materiais do curso through Github. É claro que não tornamos pública a interface net do CML por motivos de segurança, mas podemos retirá-la rapidamente e iniciá-la novamente em escala.

Enquanto Tornando-se um hacker criado por voluntários e não é um produto oficial da Cisco, ele fornece um excelente ponto de partida para clientes que desejam criar seus próprios cenários de treinamento de hackers usando uma conta na nuvem.

Como um curso de hacking de rede pode ensinar proteção de rede

Um curso sobre hacking ético, também conhecido como teste de penetração ou hacking de chapéu branco, é essential para as empresas a longo prazo, ajudando-as a identificar e corrigir vulnerabilidades antes que hackers mal-intencionados possam explorá-las, fortalecendo assim a rede contra ataques futuros. O treinamento em hacking ético também pode ajudar as empresas a cumprir as regulamentações de segurança e economizar dinheiro, evitando o custo de honorários advocatícios, multas e perdas de negócios decorrentes de violações de dados. No geral, este tipo de formação melhora a sensibilização para a segurança em toda a organização, conduzindo a melhores políticas de segurança e à formação dos funcionários para os ajudar a reconhecer e responder a potenciais ameaças.

A premissa é que quando você projeta algo para ser seguro, você deve aprender a quebrá-lo. Dessa forma, você saberá o que procurar em suas próprias redes. Uma descoberta comum é uma vulnerabilidade de injeção de comando do sistema operacional, uma vulnerabilidade da net na qual o invasor usa APIs existentes para executar código arbitrário, acrescentando um comando adicional do sistema operacional usando caracteres especiais.

Um exemplo é uma interface da net que permite executar ping em um host para confirmar a acessibilidade por meio dessa interface da net, o que pode permitir que esses caracteres executem comandos diferentes de um ping. Quando você entende o tipo de dano que um hacker pode causar à sua rede, você pode entender melhor a importância de defendê-la.

Trabalhando com o Cisco Modeling Labs para um treinamento mais aberto

Ultimamente, temos trabalhado com a equipe CML para o treinamento interno da Cisco, que permite que nossos hackers éticos usem o CML para fazer testes de segurança para todos os produtos Cisco. No entanto, o que começou como um projeto privado está a transformar-se numa oportunidade potencialmente significativa para uma solução de código aberto.

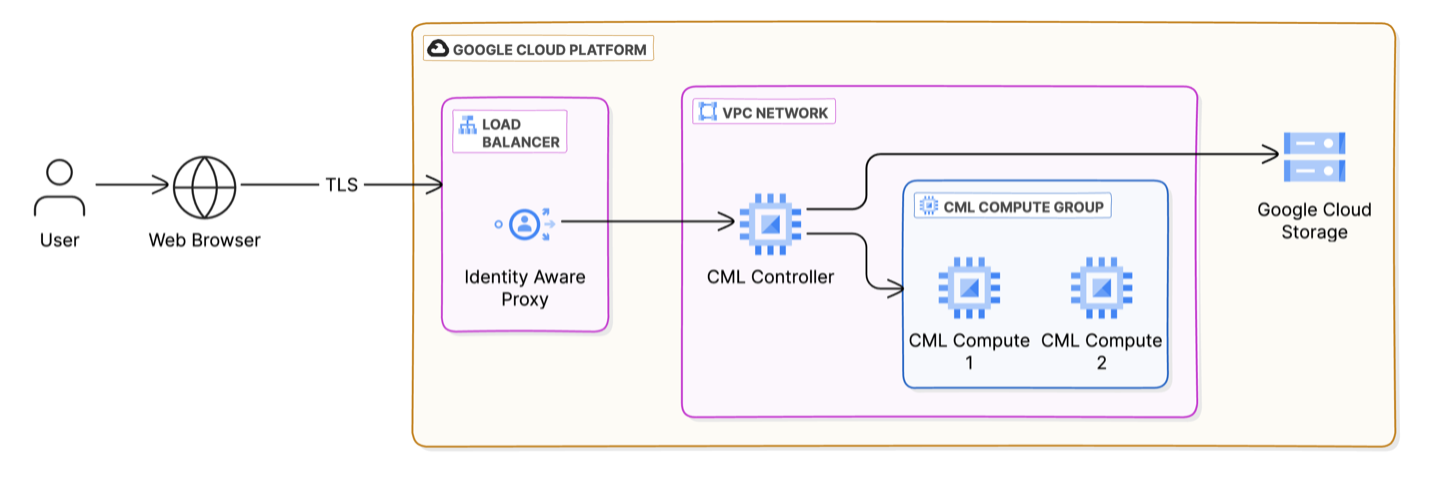

É uma maneira totalmente diferente de construir uma rede para que você possa fazer testes de segurança ofensivos. Estamos executando no Google Cloud e está funcionando muito bem.

Implantação do Cisco Modeling Labs na plataforma Google Cloud

Temos usado exemplos de Configurações do Terraform no DevNet. Essas configurações permitem que você pegue a imagem CML geralmente fornecida como uma imagem ISO ou pacote de aplicativo e caumentar para instalação na Amazon Net Providers (AWS) ou Microsoft Azure. Terraform é uma ferramenta para definir e gerenciar infraestrutura de TI usando código ou infraestrutura como código (IaC). O IaC facilita a configuração, atualização e dimensionamento de seus recursos de forma consistente e eficiente.

Embora isso estivesse funcionando bem, brand percebemos que, para executá-lo na escala necessária, teríamos que executar o CML em mais de uma máquina bare-metal em um cluster na AWS, e isso fica caro. Também exigimos que cada laboratório pudesse aceitar conexões da Web e iniciar conexões à Web com IPv4 e IPv6 usando endereços exclusivos. Descobrimos que o Google Cloud Platform atendeu perfeitamente às nossas necessidades. O CML executa seu próprio hipervisor, que é um software program que permite que um único computador execute várias máquinas virtuais (VMs) simultaneamente. O hipervisor é uma medida de segurança.*

O CML executa seu próprio hipervisor, que é um software program que permite que um único computador execute várias máquinas virtuais (VMs) simultaneamente. O hipervisor é uma medida de segurança.*

O hipervisor de código aberto do CML é baseado em máquina digital baseada em kernel Linux (KVM) e libvirtum package de ferramentas para gerenciar plataformas de virtualização. Ele permite que você execute máquinas virtuais em {hardware} de servidor como o Cisco Unified Computing System (UCS). Este hipervisor CML pode ser executado aninhado em instâncias de máquinas virtuais na nuvem e executar máquinas virtuais por si só para dar suporte aos nossos laboratórios.

Interface do ambiente de trabalho do Cisco Modeling Labs

Ao fazer este curso com CML, os usuários que se conectarem remotamente com um navegador da Net obterão seu próprio pod (um grupo de máquinas virtuais exploráveis). E como tem funcionado tão bem para nossas equipes internas, a equipe CML concordou quando me ofereci para escrever os módulos do Terraform para usar o Google Cloud Platform para expandir nosso treinamento.

Espero documentar uma implantação do Google Cloud e integrar essas mudanças ao repositório principal do DevNet em breve.

Tornando-se um hacker implantação de laboratório

Queremos tornar este método de provisionamento de laboratórios para treinamento mais common. O Tornando-se um Hacker Fundações course é a primeira iteração deste método. Também oferecemos outras aulas de segurança cibernética internamente, mas nenhuma usa CML… ainda.

Como o CML permite a interface de qualquer lugar, você pode acessar sua instância CML na nuvem e fazer testes. É tão atraente de usar porque é tudo automatizado.

Por exemplo, quando executamos um comando do Terraform, 20 pods (laboratórios virtualizados) estão prontos para uso. Temos todas as configurações para implantá-lo se você tiver uma assinatura CML. Embora nem todas as imagens sejam totalmente públicas porque possuem uma imagem licenciada do Home windows, um usuário pode facilmente criar suas próprias imagens, não fornecidas imediatamente.

Esperamos expandir este curso ao longo do tempo. Fique ligado para obter mais informações sobre esta grande oportunidade de treinamento da Cisco e CML para ajudá-lo a aprender mais dicas e truques de hacking para proteger melhor sua rede.

OBSERVAÇÃO: Cisco Modeling Labs é um produto comercial e com suporte oficial da Cisco. Saber mais

Inscreva-se para Cisco U. | Junte-se aoRede de aprendizagem Cisco.

Siga o aprendizado e as certificações da Cisco

X |Tópicos| Fb|LinkedIn|Instagram|YouTube

Usar #CiscoU e#CiscoCertpara participar da conversa.

*Como garantimos o Tornando-se um hacker cnosso

Que saibamos, não há vulnerabilidade no Cisco Modeling Labs (CML), mas estamos implantando um laboratório (pod) que contém dispositivos vulneráveis. CML permite criar uma topologia de rede, não apenas para roteadores, mas também para servidores e hosts. Você pode implantar uma máquina Linux ou Home windows nele. Tudo é baseado em uma máquina digital baseada em kernel (KVM), uma tecnologia de virtualização que transforma uma máquina Linux em um hipervisor, permitindo que vários ambientes virtuais isolados sejam executados em uma única máquina host.

Os hipervisores são essenciais para a segurança de ambientes virtualizados, especialmente se você executar máquinas que possam executar código vulnerável. Algumas maneiras importantes pelas quais os hipervisores abordam a segurança incluem:

- O isolamento de máquinas virtuais (VMs) umas das outras garante que, se uma VM for comprometida, o invasor não poderá acessar facilmente outras VMs (que contêm código vulnerável conhecido) ou o sistema host.

- Controlar a alocação de recursos de {hardware} (CPU, memória, armazenamento e rede) para VMs para evitar o esgotamento de recursos, onde um laboratório de aluno pode sobrecarregar outros.

- Aplicar políticas rígidas de controle de acesso para que apenas usuários e processos autorizados possam interagir com as VMs e o próprio hipervisor, para que os alunos vejam apenas suas máquinas virtuais e não outras.

- Implementação de medidas de segurança de rede digital, como firewalls virtuais e segmentação de rede, para proteger VMs contra ataques baseados em rede.

- Sandboxing VMs para limitar sua capacidade de interagir com o sistema host e outras VMs.

Aqui estão algumas outras medidas de segurança que usamos para nossos Tornando-se um hacker website:

- Isolamos o website do restante da Cisco, e esse é um dos motivos pelos quais é importante executar o CML na nuvem. Se algo acontecesse, poderíamos destruir rapidamente a implantação e recriá-la. No entanto, se isso estivesse acontecendo dentro de um laboratório da Cisco, seria mais difícil e poderia prejudicar a rede corporativa da Cisco.

- Protegemos o website com senhas fortes geradas durante a criação do laboratório e autenticação multifator (como Duo) utilizando o Identification Conscious Proxy, que também pode ser desligado e ligado dependendo do público da turma.

- Embora o laboratório tenha acesso gratuito à Web, a sua velocidade é limitada; cada pod pode transmitir apenas alguns megabits por segundo.

- Mantemos o serviço de nomes de domínio (DNS) e fluímos registros das ações das pessoas na rede.

- Cada pod possui um endereço IP exclusivo, que podemos rastrear até alunos individuais.

Explorando a configuração AAA e TACACS com Cisco Modeling Labs

Compartilhar: