A Unidade de Crimes Digitais (DCU) da Microsoft apreendeu 240 websites fraudulentos associados a um facilitador de crimes cibernéticos baseado no Egito. Abanoub Nady (conhecido on-line como “MRxC0DER”) desenvolveu e vendeu kits de phishing “faça você mesmo” e usou de forma fraudulenta a marca “ONNX” para vender esses serviços. Vários criminosos cibernéticos e agentes de ameaças on-line compraram esses kits e os usaram em campanhas generalizadas de phishing para contornar medidas de segurança adicionais e invadir contas de clientes da Microsoft. Embora todos os sectores estejam em risco, o sector dos serviços financeiros tem sido fortemente visado, dados os dados e transacções sensíveis que gere. Nestes casos, um phishing bem-sucedido pode ter consequências devastadoras no mundo actual para as vítimas. Pode resultar na perda de quantias significativas de dinheiro, incluindo poupanças de uma vida, que, uma vez roubadas, podem ser muito difíceis de recuperar.

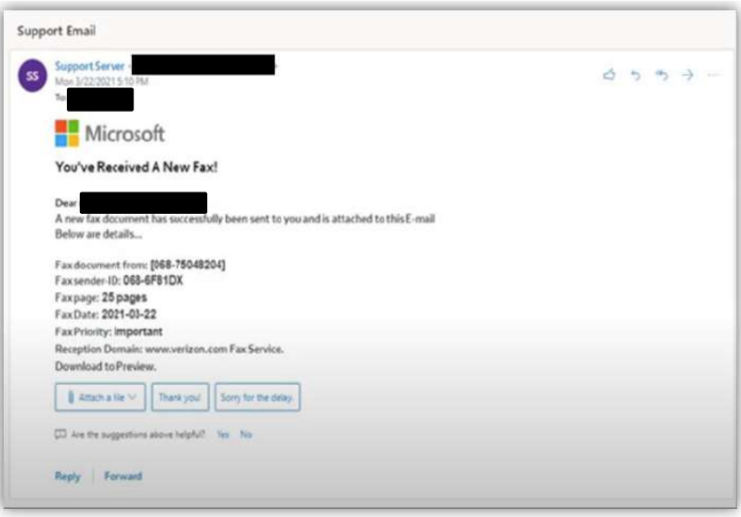

Os e-mails de phishing originados desses kits “faça você mesmo” constituem uma parte significativa das dezenas a centenas de milhões de mensagens de phishing observadas pela Microsoft todos os meses. As operações fraudulentas ONNX fazem parte do “mais amplo”Phishing como serviço”(PhaaS) indústria e conforme observado no relatório deste ano Relatório de Defesa Digital da Microsoft, a operação estava entre os cinco principais fornecedores de kits de phishing por quantity de e-mail no primeiro semestre de 2024. Assim como as empresas de comércio eletrônico vendem produtos, Abanoub Nady e seus associados comercializaram e venderam suas ofertas ilícitas por meio de vitrines de marca, incluindo o fraudulento “ONNX Loja.” Ao visar este serviço proeminente, a DCU está a perturbar a cadeia de abastecimento cibercriminosa ilícita, protegendo assim os clientes de uma variedade de ameaças a jusante, incluindo fraude financeira, roubo de dados e ransomware.

Visando ameaças cibernéticas emergentes para proteger os usuários on-line

A operação fraudulenta ONNX ilustra o avanço da sofisticação das ameaças on-line, incluindo sofisticadas “adversário no meio”(AiTM) técnicas de phishing. À medida que as organizações reforçam as suas medidas de segurança cibernética, os cibercriminosos estão a evoluir as suas táticas para evitá-las. Os ataques de phishing AiTM – onde os invasores se injetam secretamente nas comunicações da rede para roubar credenciais e cookies usados para autenticar a identidade dos usuários – tornaram-se altamente favorecidos, se não o método “go-to” usado por atores mal-intencionados para contornar as proteções adicionais da Autenticação Multifator (MFA) defesas. Como observado na edição deste ano Relatório de Defesa Digital da Microsofta Microsoft observou um aumento de 146% apenas nesses ataques AiTM.

FINRAa organização autorreguladora sem fins lucrativos que supervisiona as corretoras dos EUA, emitiu recentemente um alerta cibernético públicoalertando sobre um aumento nos ataques AiTM contra membros alimentados pela operação fraudulenta ONNX. Neste aviso, a FINRA destacou novas técnicas utilizadas pelos cibercriminosos, incluindo phishing (quishing) de código QR para contornar as proteções de segurança cibernética. “Quishing” usa códigos QR incorporados que, se digitalizados, direcionam os usuários on-line para domínios de representação maliciosos – normalmente uma página de login falsa onde os usuários são solicitados a inserir credenciais. Começando por volta de setembro de 2023, Analistas da Microsoft observaram um aumento significativo nas tentativas de phishing usando códigos QR (para quase um quarto de todos os phishings por e-mail). Esses ataques representam um desafio único para os provedores de segurança cibernética, pois aparecem como uma imagem ilegível.

Enviando uma mensagem forte aos cibercriminosos

Esta ação baseia-se na estratégia da DCU de perturbar o ecossistema cibercriminoso mais amplo e visar as ferramentas que os cibercriminosos utilizam para lançar os seus ataques. Nosso objetivo em todos os casos é proteger os clientes, separando os malfeitores da infraestrutura necessária para operar e dissuadir futuros comportamentos cibercriminosos, aumentando significativamente as barreiras de entrada e o custo de fazer negócios.

Estamos acompanhados pelo co-requerente LF (Linux Basis) Tasks, LLC, o proprietário da marca registrada do nome e logotipo “ONNX” registrados. “ONNX” ou Troca de rede neural aberta é um formato padrão aberto e um tempo de execução de código aberto para representar modelos de aprendizado de máquina, permitindo a interoperabilidade entre diferentes hardwares, estruturas e ferramentas para facilitar a implantação e a escalabilidade.

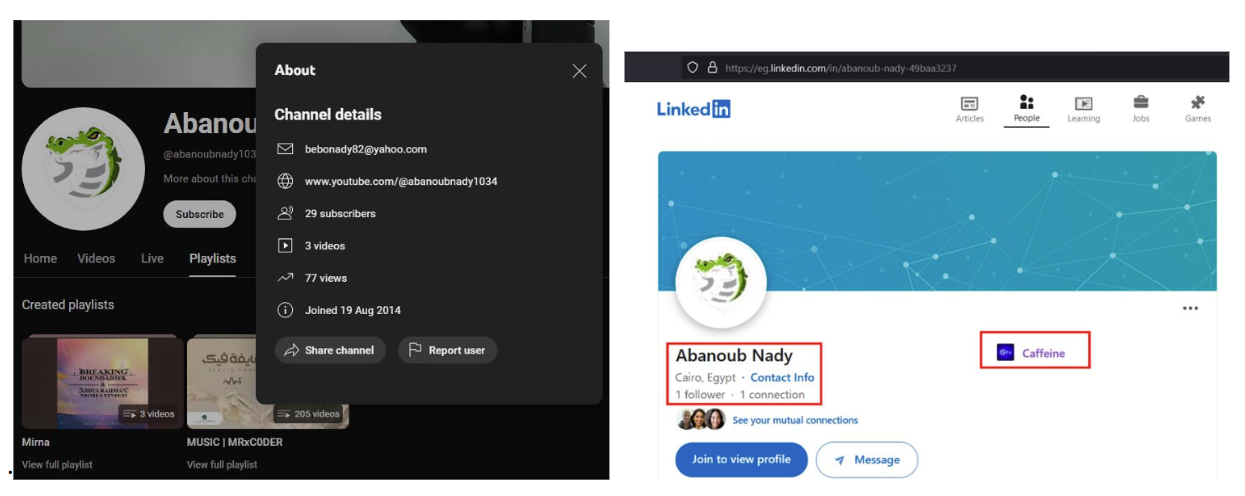

Juntos, estamos a tomar medidas afirmativas para proteger os utilizadores on-line a nível world, em vez de ficarmos de braços cruzados enquanto agentes maliciosos utilizam ilegalmente os nossos nomes e logótipos para aumentar a legitimidade percebida dos seus ataques. Além disso, e tal como a DCU fez em ações anteriores em que identificamos de forma independente um interveniente, optámos por nomear publicamente um arguido – Abanoub Nady, que liderou a operação fraudulenta ONNX – para servir como um elemento de dissuasão adicional para os cibercriminosos e intervenientes maliciosos on-line.

Sobre a operação criminosa fraudulenta ONNX

Muitas empresas de segurança cibernética analisaram e publicaram relatórios sobre a operação fraudulenta do ONNX, incluindo DarkAtlas, desenvolvido por Abanoub Nady no início deste ano, e EclecticIQ, que detalha como as operações fraudulentas do ONNX estavam sendo usadas para atingir instituições financeiras. A Microsoft rastreou atividades ligadas à operação de Abanoub Nady já em 2017. Nady usou fraudulentamente a marca ONNX, mas também usou outros nomes em sua operação, incluindo “Caffeine” e mais recentemente DCU observaram Nady comandando a operação “FUHRER”. Os kits de phishing são projetados para enviar e-mails em grande escala, especificamente para campanhas coordenadas de phishing. Por exemplo, a operação fraudulenta ONNX oferece um modelo de assinatura, oferecendo assinaturas Básica, Profissional e Empresarial, cada uma para diferentes níveis de acesso e suporte. Os usuários corporativos também podem adquirir o recurso complementar “Suporte VIP ilimitado”, que é essencialmente suporte técnico contínuo que fornece instruções passo a passo sobre como usar com sucesso os kits de phishing para cometer crimes cibernéticos.

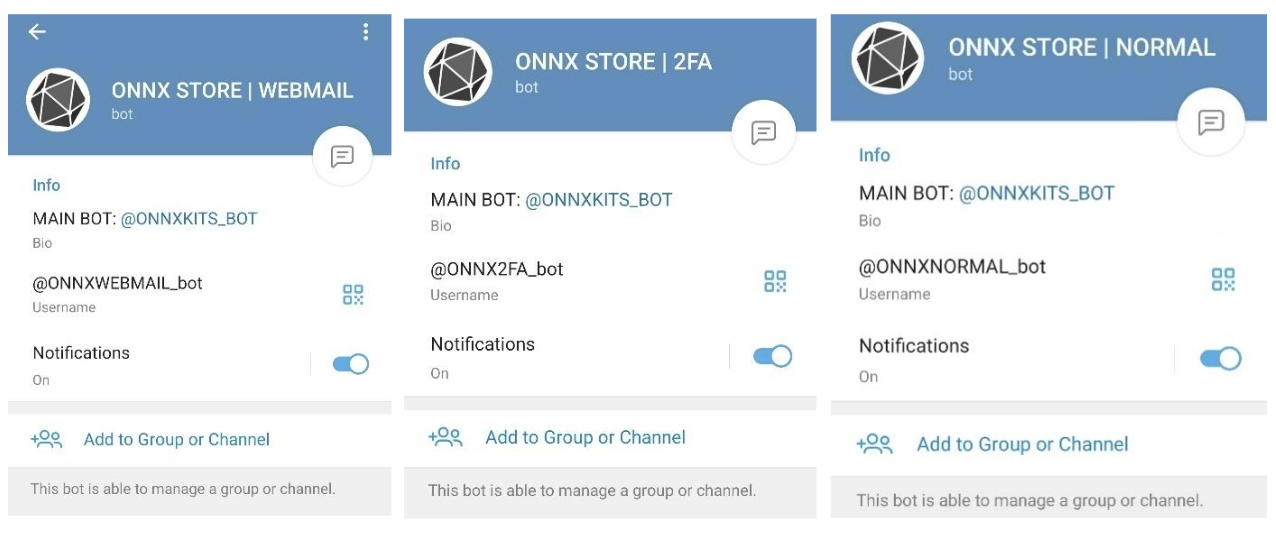

Os kits de phishing são promovidos, vendidos e configurados quase exclusivamente através do Telegram, conforme mostrado no exemplo abaixo, que são acompanhados de vídeos “como fazer” em plataformas de mídia social que fornecem orientações sobre a compra e implementação desses kits de phishing.

Depois que um equipment é adquirido, os clientes cibercriminosos podem realizar seus próprios ataques de phishing usando os modelos fornecidos e a infraestrutura técnica fraudulenta do ONNX. Eles podem usar domínios adquiridos em outros lugares e conectar-se à infraestrutura técnica fraudulenta do ONNX, permitindo que suas operações de phishing cresçam e se expandam.

Através de uma ordem judicial civil revelada hoje no Distrito Leste da Virgínia, esta ação redireciona a infraestrutura técnica maliciosa para a Microsoft, cortando o acesso dos atores da ameaça, incluindo a operação fraudulenta ONNX e seus clientes do crime cibernético, e interrompendo permanentemente o uso desses domínios em phishing. ataques no futuro.

Continuando nossa luta contra as ferramentas que os cibercriminosos usam em seus ataques

Como dissemos antes, nenhuma interrupção é completa em uma única ação. O combate eficaz ao cibercrime requer persistência e vigilância contínua para perturbar novas infraestruturas maliciosas. Embora a ação authorized de hoje dificulte substancialmente as operações fraudulentas do ONNX, outros provedores preencherão a lacuna e esperamos que os atores da ameaça adaptem suas técnicas em resposta. No entanto, tomar medidas envia uma mensagem forte àqueles que optam por replicar os nossos serviços para prejudicar os utilizadores on-line: procuraremos soluções proactivas para proteger os nossos serviços e os nossos clientes e estamos continuamente a melhorar as nossas estratégias técnicas e jurídicas para ter um maior impacto.

Além disso, à medida que os cibercriminosos continuam a evoluir os seus métodos, é essential que as organizações e os indivíduos se mantenham informados e vigilantes. Ao compreender as tácticas utilizadas pelos cibercriminosos e implementar medidas de segurança robustas, podemos trabalhar colectivamente para um ambiente digital mais seguro. A colaboração contínua, como a parceria com a LF Tasks, continua a ser essencial se quisermos prejudicar significativamente o cenário das ameaças cibernéticas.

O DCU da Microsoft irá ccontinuamos a procurar formas criativas de proteger as pessoas on-line e a trabalhar com outras pessoas nos setores público e privado em todo o mundo para perturbar e dissuadir significativamente o crime cibernético.

11 de novembro de 2024, 11h48 PT: Atualizado para incluir pesquisas adicionais sobre operações fraudulentas de ONNX por outras empresas de segurança cibernética.