O chefe de defesa da segurança da Datadog, uma plataforma de monitoramento e análise baseada em nuvem, instou as empresas na Austrália e na região APAC a acelerar a eliminação de credenciais de longa duração para serviços populares de nuvem em hiperescala, alertando que eles continuam sendo um sério risco de violação de dados.

Falando com TechRepublic, Andrew Krug destacou as descobertas do Datadog’s Estado da segurança na nuvem 2024 relatório, que identificou credenciais de longa duração como um fator de risco de segurança persistente. Embora as práticas de gestão de credenciais estejam melhorando, Krug observou que elas não estão avançando tão rápida ou eficazmente quanto necessário para mitigar os riscos.

Credenciais de longa duração ainda são uma grande ameaça à segurança na nuvem

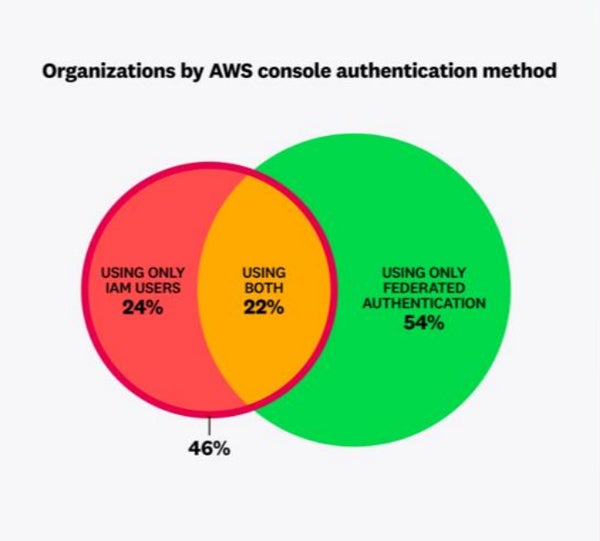

O relatório revelou que quase metade (46%) das organizações que usam AWS dependem de usuários IAM para acesso humano a ambientes de nuvem – uma prática que o Datadog chamou de forma de credencial de longa duração. Isso period verdade mesmo para organizações que usavam gerenciamento centralizado de identidades para conceder acesso a vários sistemas.

Além disso, quase um em cada quatro dependia exclusivamente de usuários IAM sem implementar autenticação federada centralizada. De acordo com a Datadog, isto realça um problema persistente: embora a gestão centralizada de identidades esteja a tornar-se mais comum, os utilizadores não geridos com credenciais de longa duração continuam a representar um risco de segurança significativo.

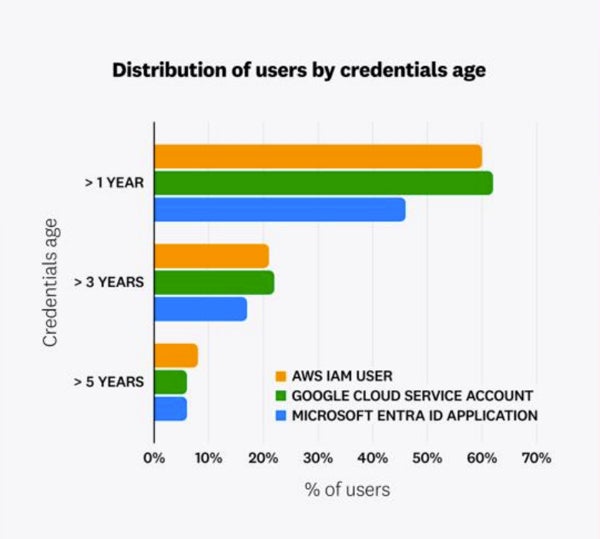

A prevalência de credenciais de longa duração abrange todos os principais provedores de nuvem e muitas vezes inclui chaves de acesso desatualizadas ou não utilizadas. O relatório descobriu que 62% das contas de serviço do Google Cloud, 60% dos usuários do AWS IAM e 46% dos aplicativos Microsoft Entra ID tinham chaves de acesso com mais de um ano.

Credenciais de longa duração apresentam um risco significativo de violação de dados

Credenciais de nuvem de longa duração nunca expiram e frequentemente vazam em código-fonte, imagens de contêiner, logs de construção e artefatos de aplicativos, de acordo com Datadog. Pesquisas anteriores realizadas pela empresa mostrou que são a causa mais comum de violações de segurança na nuvem documentadas publicamente.

VER: As cinco principais tendências de segurança cibernética para 2025

Krug disse que existem ferramentas maduras no mercado para garantir que os segredos não acabem em ambientes de produção, como a análise estática de código. O relatório da Datadog também observa o aumento da aplicação do IMDSv2 em instâncias AWS EC2, um importante mecanismo de segurança para bloquear o roubo de credenciais.

Existem credenciais menos duradouras, mas a mudança é muito lenta

Houve medidas para mitigar o problema, como o lançamento do IAM Id Middle pela AWS, permitindo que as organizações gerenciem centralmente o acesso aos aplicativos da AWS. Enquanto as empresas estão em processo de mudança para o serviço, Krug disse: “Simplesmente não sei se todos consideram esta sua maior prioridade.”

“Definitivamente deveria ser, porque se nósolhe para os últimos 10 anos de violações de dadoso tema principal é que pares de chaves de acesso de longa duração foram a causa raiz dessas violações de dados combinadas com acesso excessivamente permissivo”, explicou ele. “Se eliminarmos um lado disso, reduziremos substancialmente o risco para o negócio.”

O problema de credenciais de longa duração não é exclusivo da APAC – é um problema world

Segundo Krug, a APAC não é diferente do resto do mundo. Sem regulamentação para controlar a gestão de credenciais de longa duração na nuvem em qualquer jurisdição específica, as empresas em todo o mundo utilizam abordagens semelhantes com fornecedores de nuvem semelhantes, muitas vezes em múltiplas jurisdições globais.

O que está impedindo o abandono das credenciais de longa duração?

O esforço necessário para fazer a transição das equipes para logon único e credenciais temporárias retardou a adoção dessas práticas. Krug disse que o “elevate and shift” envolvido na migração de fluxos de trabalho de desenvolvimento para logon único pode ser considerável. Isto se deve em parte à mudança de mentalidade necessária e em parte porque as organizações devem fornecer suporte e orientação adequados para ajudar as equipes a se adaptarem.

No entanto, ele observou que ferramentas como o AWS Id Centre, disponível há três anos, tornaram esta transição mais viável. Esses ferramentas são projetadas para reduzir o atrito do desenvolvedor simplificando o processo de autenticação, minimizando a necessidade de logins repetidos de MFA e garantindo que os fluxos de trabalho permaneçam eficientes.

VER: Como a IA está ampliando os riscos dos dados na nuvem

“O AWS Id Middle é um ótimo produto e permite esses fluxos de usuários muito contínuos, mas as pessoas ainda estão no meio da migração para ele”, disse Krug.

O que você deve fazer com suas credenciais de longa duração?

O relatório da Datadog alertou que não é realista esperar que credenciais de longa duração possam ser gerenciadas com segurança. O vendedor recomenda que empresas adotam identidades seguras com mecanismos modernos de autenticaçãoaproveite credenciais de curta duração e monitore ativamente as alterações nas APIs que os invasores costumam usar.

“As organizações devem aproveitar mecanismos que forneçam credenciais temporárias e com prazo determinado”, afirma o relatório.

Cargas de trabalho. Para cargas de trabalho, Datadog disse que esse fim pode ser alcançado com funções IAM para instâncias EC2 ou EKS Pod Id na AWS, identidades gerenciadas no Microsoft Azure e contas de serviço anexadas a cargas de trabalho para Google Cloud se a organização usar os principais hiperescaladores globais.

Humanos: Para usuários humanos, Datadog disse que a solução mais eficaz é centralizar o gerenciamento de identidade usando uma solução como AWS IAM Id Middle, Okta ou Microsoft Entra ID e evitar o uso de usuários de nuvem individuais para cada funcionário, o que rotulou de “altamente ineficiente e arriscado .”