Há muito negligenciada como uma superfície de ameaça, muitas organizações estão cada vez mais preocupadas com a sua infra-estrutura de rede e com os atacantes que utilizam estes dispositivos em combinação com técnicas de vida fora da terra (LOTL) para cumprir os seus vários objectivos nefastos: Um desses actores, apelidado de Salt Hurricane, ganhou as manchetes no início deste ano e trouxe esta superfície de ameaça frequentemente negligenciada para o primeiro plano na mente de muitas pessoas.

A análise do Cisco Talos sobre o Salt Hurricane observaram que os atores da ameaça, muitas vezes usando credenciais roubadas válidas, acessaram a infraestrutura principal de rede em vários casos e depois usaram essa infraestrutura para coletar uma variedade de informações, aproveitando técnicas LOTL. Algumas das recomendações para detectar e/ou proteger seus ambientes incluem:

- Monitore seu ambiente em busca de mudanças incomuns no comportamento ou na configuração.

- Perfil (impressão digital by way of NetFlow e varredura de portas) de dispositivos de rede para uma mudança na visualização da superfície, incluindo abertura/fechamento de novas portas e tráfego de/para (não atravessando).

- Sempre que possível, desenvolva a visibilidade do NetFlow para identificar alterações volumétricas incomuns.

- Criptografe todo o tráfego de monitoramento e configuração (SNMPv3, HTTPS, SSH, NETCONF, RESTCONF).

- Prevenir e monitorar a exposição de interfaces administrativas ou incomuns (por exemplo, SNMP, SSH, HTTP(s)).

Abaixo, examinaremos como algumas dessas ações de monitoramento e detecção podem ser realizadas com Análise de rede segura da Cisco (SNA).

Detecção de ameaças de rede com Cisco Safe Community Analytics

Através da recolha de metadados de rede, predominantemente NetFlow/IPFIXo Cisco SNA fornece visibilidade de rede e análise comportamental em toda a empresa para detectar anomalias indicativas da atividade dos agentes de ameaças, como as técnicas LOTL usadas por alguns desses sofisticados agentes de ameaças. Com um pouco de ajuste e alguma personalização, as análises e detecções de ameaças podem ser feitas para identificar de forma confiável os atores da ameaça que fazem uso indevido de equipamentos de rede.

Ao ajustar o SNA para esses tipos de detecções, realizaremos três tarefas principais:

- Configurar grupos de hosts para infraestrutura

- Crie eventos de segurança e políticas de função personalizados

- Crie um diagrama de rede para monitoramento

1. Configure grupos de hosts para infraestrutura

- Definir Grupos de hosts no SNA para categorizar seus dispositivos de infraestrutura de rede, como roteadores, switches e hosts de salto. Este agrupamento permite um monitoramento focado e uma identificação mais fácil de comunicações suspeitas envolvendo infraestruturas críticas.

2. Crie eventos de segurança e políticas de função personalizados

- Aproveite a inteligência contra ameaças do Cisco Talos, incluindo indicadores de comprometimento (IOCs) e padrões comportamentais descritos no Análise do tufão de sal.

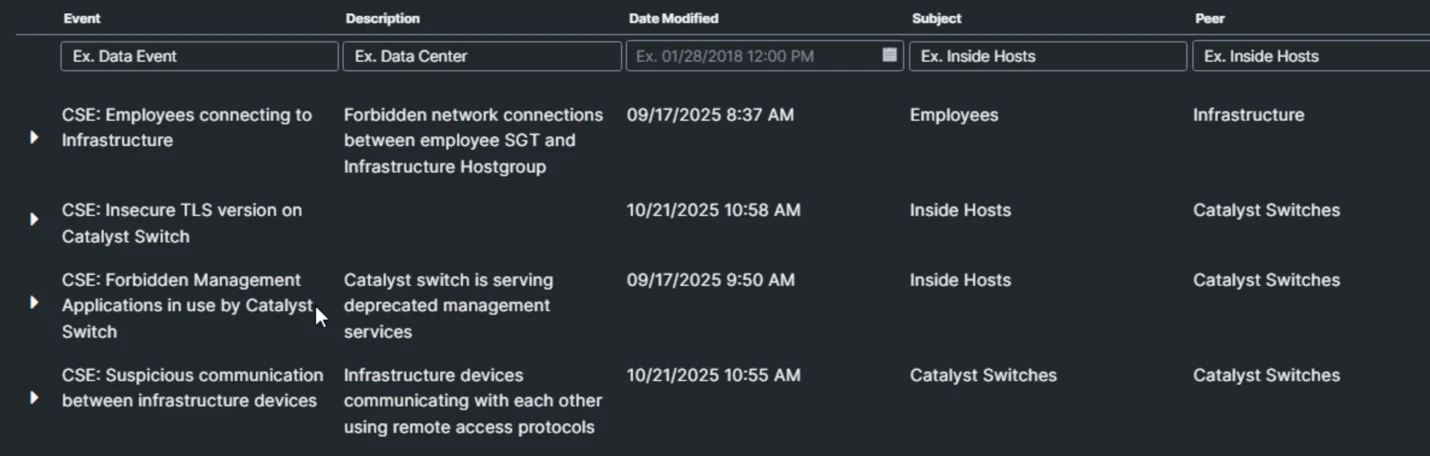

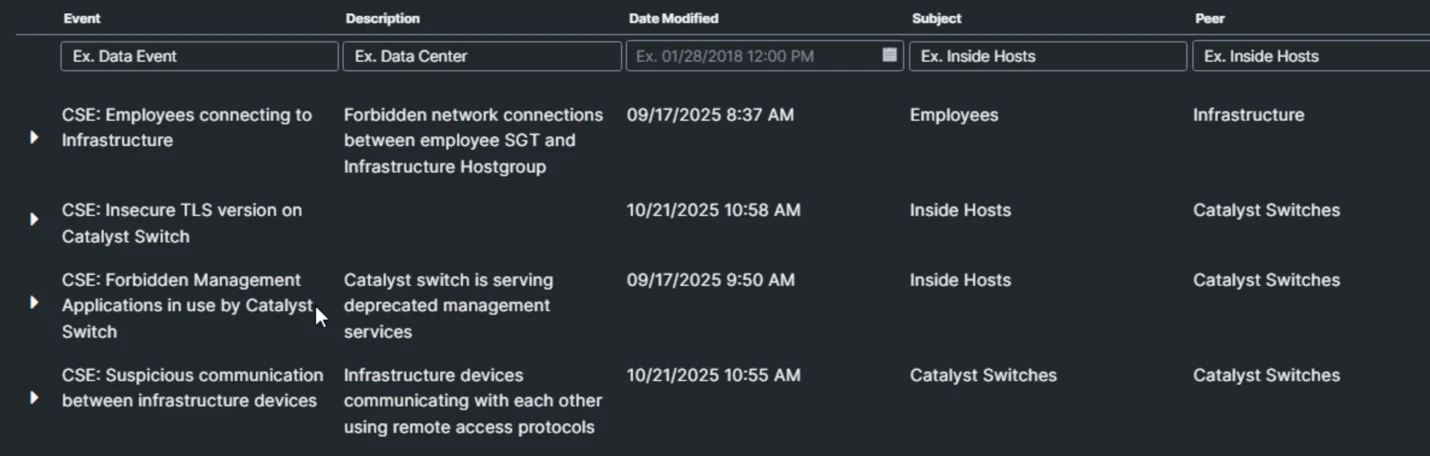

- Construir Eventos de segurança personalizados no SNA para detectar comunicações suspeitas ou proibidas, como padrões de tráfego incomuns ou proibidos. Os exemplos incluem o monitoramento de funcionários que se conectam aos grupos de hosts da infraestrutura, o uso de protocolos de gerenciamento obsoletos, como telnet, e comunicações suspeitas entre planos de gerenciamento de rede (por exemplo, sessões SSH entre switches).

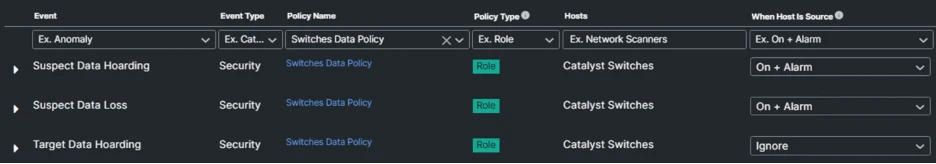

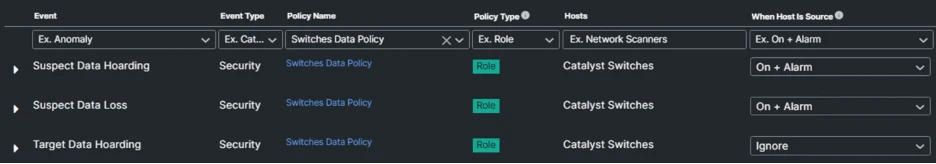

- Definir Políticas de função para ajustar ainda mais os eventos principais para detectar melhor atividades suspeitas e/ou anômalas por meio do gerenciamento de switches que podem indicar movimento lateral, acumulação de dados e/ou exfiltração.

3. Desenvolva um diagrama de rede para monitoramento

- Use o recurso de diagrama de rede do SNA para criar uma visualização de topologia de rede para simular um diagrama detalhado de seus hosts de infraestrutura e seus caminhos de comunicação. Esse auxílio visible ajuda a detectar rapidamente movimentos laterais anômalos ou fluxos de dados inesperados envolvendo hosts de salto ou dispositivos de infraestrutura.

Monitoramento da atividade dos agentes de ameaças

Agora que preparamos parte do sistema de detecção, começamos o monitoramento ativo. Lembre-se de que a qualquer momento você pode voltar e ajustar os eventos de segurança personalizados ou ajustar os limites de alarme na política de função para monitorar melhor seu ambiente. Em última análise, ao monitorar a atividade LOTL expressa por esses atores de ameaças, estamos observando o tráfego do plano de gerenciamento de rede e/ou outros dispositivos de infraestrutura (muitas vezes não monitorados) em busca de atividades aparentemente suspeitas e/ou maliciosas. É sempre importante notar que a sua própria política de segurança pode ter um impacto significativo sobre o que é determinado como suspeito e/ou malicioso.

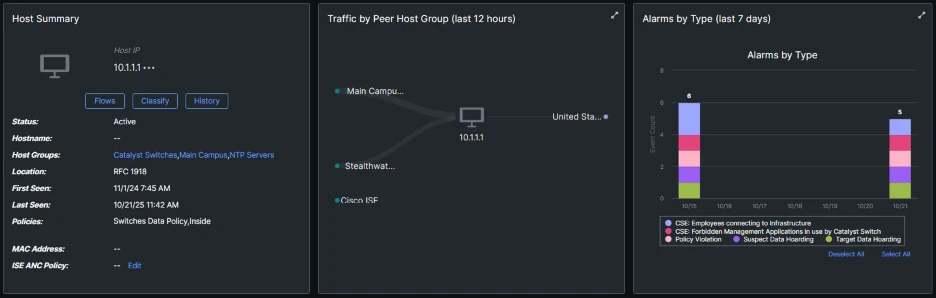

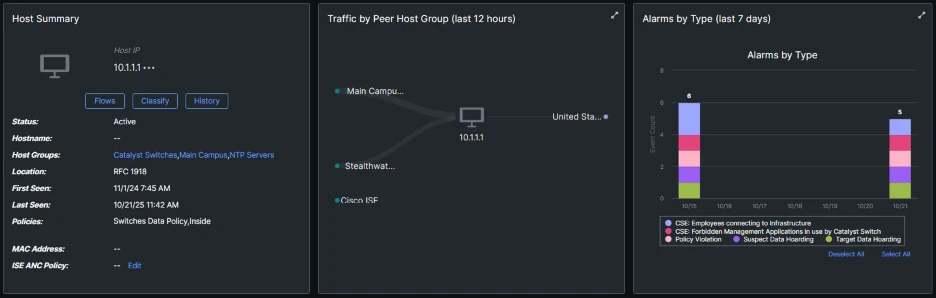

Quando os alarmes ocorrem, você pode visualizá-los na página do host: no exemplo abaixo, o host (10.1.1.1) pertencente ao grupo de hosts Catalyst Switches expressou inúmeras violações de política: os eventos de segurança personalizados acima, bem como Information Hoarding (coletando muitos dados de um sistema interno) e Goal Information Hoarding (enviando grandes quantidades de dados para outro sistema), indicando que um ator mal-intencionado está acessando remotamente este dispositivo e usando seu plano de gerenciamento para baixar e encaminhar o tráfego.

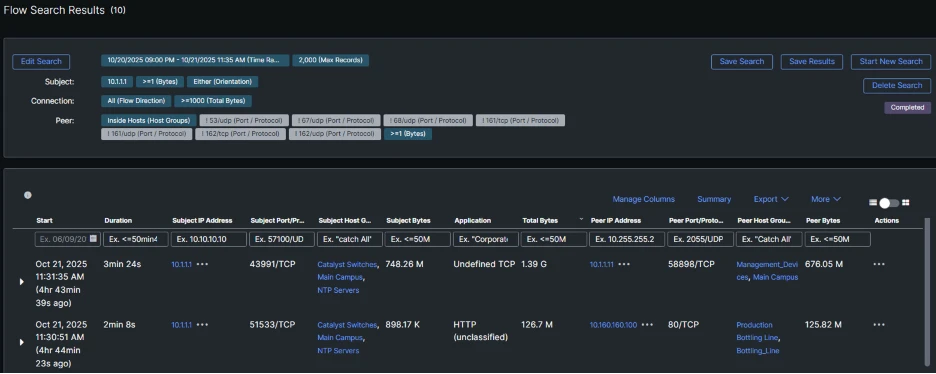

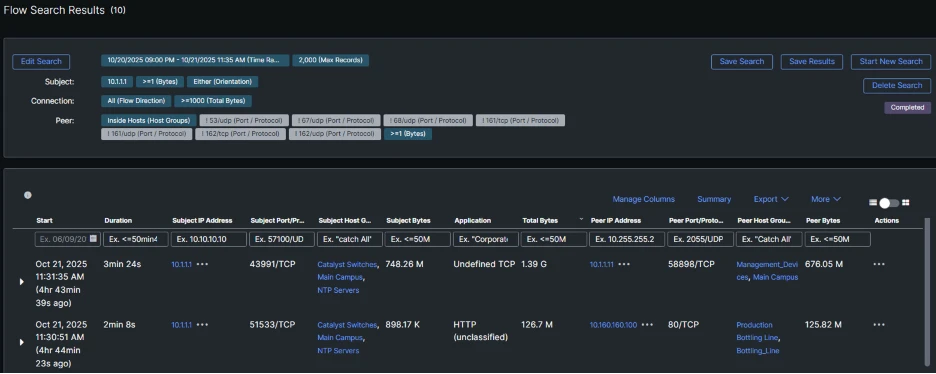

A investigação dos registros de fluxo dos eventos de segurança associados ao swap acima confirma que ele baixou uma grande quantidade de dados da linha de engarrafamento e os carregou para um desktop de gerenciamento não monitorado.

Conclusão

Com algumas ferramentas inteligentes, o Cisco SNA pode ser usado com eficácia para monitorar a infraestrutura e, por meio da análise do comportamento da rede, detectar agentes de ameaças sofisticados no ambiente. Os tipos de vida nas técnicas terrestres que o SNA pode ser eficaz na detecção em infraestrutura incluem:

- Logins não autorizados ou suspeitos em dispositivos de rede.

- Movimento lateral suspeito entre hosts de infraestrutura.

- Acumulação de dados, encaminhamento e outros fluxos de dados incomuns.

- Tentativas de exfiltração de dados através de hosts não monitorados na rede

Os alertas gerados pelo SNA são enriquecidos com contexto como identidade do usuário, dispositivo, localização e carimbos de knowledge/hora, permitindo que as equipes de segurança investiguem e respondam de maneira eficaz.

Para saber mais sobre como o Cisco SNA pode ajudá-lo a detectar ameaças avançadas como o Salt Hurricane e proteger sua infraestrutura de rede, visite o Página do produto Cisco Safe Community Analytics e explorar demonstrações e recursos.

Adoraríamos ouvir o que você pensa! Faça uma pergunta e fique conectado com a Cisco Safety nas redes sociais.

Mídias sociais de segurança da Cisco