Novos relatórios da Microsoft Unidade de Crimes Digitais e o Departamento de Justiça dos EUA expor uma operação disruptiva contra mais de 100 servidores usados pela “Star Blizzard” – um ator de ameaças cibernéticas com sede na Rússia, especializado em comprometer caixas de e-mail para exfiltrar conteúdo confidencial ou interferir nas atividades do alvo.

Quem é Star Blizzard?

Star Blizzard também é conhecido como SeabórgioGrupo Callisto, TA446, Coldriver, TAG-53 ou BlueCharlie. De acordo com várias entidades governamentais em todo o mundo, a Star Blizzard está subordinada ao Centro 18 do Serviço Federal de Segurança Russo (FSB).

O ator da ameaça está ativo pelo menos desde o ultimate de 2015, de acordo com um relatório da empresa de segurança cibernética F-Safe. O relatório indicava que o grupo tinha como alvo militares, funcionários governamentais, grupos de reflexão e jornalistas na Europa e no Sul do Cáucaso, com o interesse principal de recolher informações relacionadas com a política externa e de segurança nessas regiões.

Segundo relatos:

- Desde 2019, a Star Blizzard tem como alvo as organizações governamentais e de defesa nos EUA, bem como outras áreas, como o setor acadêmico ou diferentes ONGs e políticos.

- Em 2022, o grupo expandiu-se e começou a visar alvos industriais de defesa, bem como instalações do Departamento de Energia dos EUA.

- Desde janeiro de 2023, a Microsoft identificou 82 alvos diferentes para o autor da ameaça, a uma taxa de aproximadamente um ataque por semana.

VER: Como criar um programa eficaz de conscientização sobre segurança cibernética (TechRepublic Premium)

Modo de operação

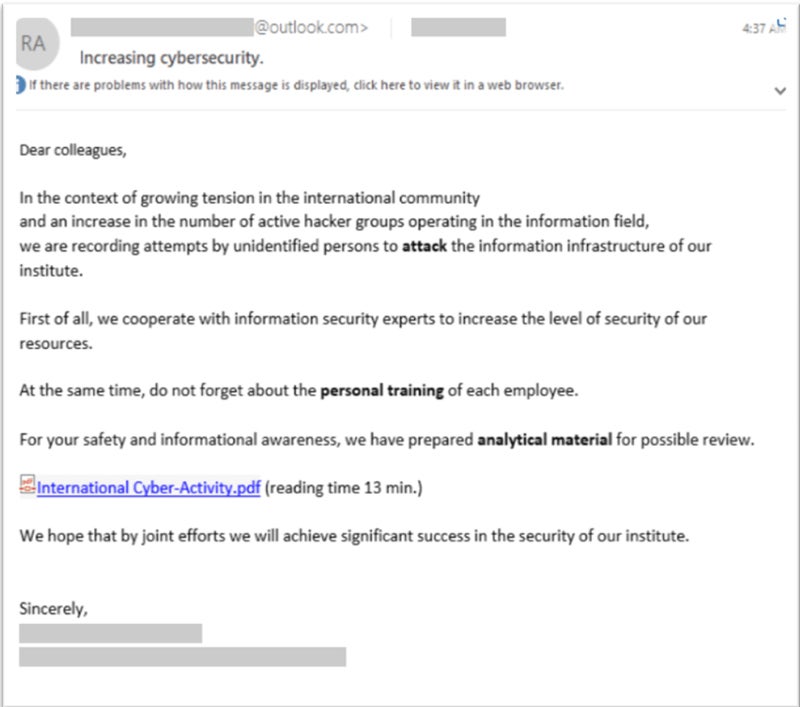

A Star Blizzard é conhecida por configurar infraestrutura para lançar ataques de spear phishing, muitas vezes visando contas de e-mail pessoais de alvos selecionados. Essas contas normalmente possuem proteções de segurança mais fracas do que contas de e-mail profissionais.

Conforme declarado pelo conselheiro geral assistente da Microsoft, Steven Masada, em um comunicado à imprensa: “Star Blizzard é persistente. Eles estudam meticulosamente seus alvos e se apresentam como contatos confiáveis para atingir seus objetivos.”

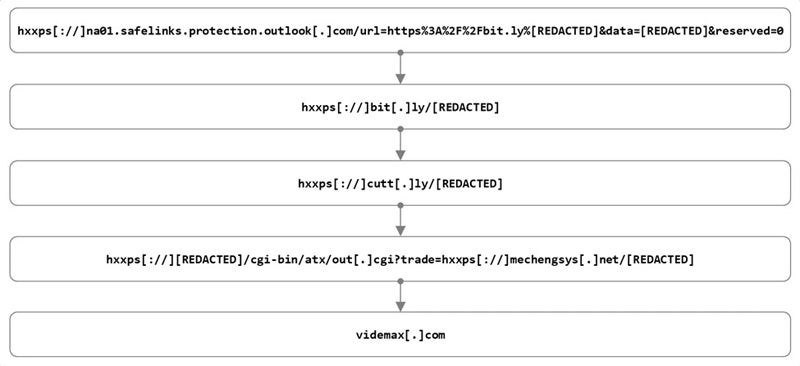

Depois que a infraestrutura é explorada, o agente da ameaça pode mudar rapidamente para uma nova infraestrutura, dificultando a detecção e o bloqueio dos domínios ou endereços IP usados pelos defensores. Em explicit, o grupo utiliza vários registradores para registrar nomes de domínio e aproveitar vários serviços de encurtamento de hyperlinks para redirecionar os usuários para páginas de phishing operadas usando o infame Evilginx package de phishing. O grupo também usa redirecionadores abertos de websites legítimos.

O agente da ameaça também usou versões alteradas de modelos de e-mail legítimos, como notificações de compartilhamento de arquivos do OneDrive. Nesse caso, o grupo usou endereços de e-mail recém-criados com a intenção de se passar por um remetente confiável, para que o destinatário tivesse maior probabilidade de abrir o e-mail de phishing. O e-mail conteria um hyperlink para um arquivo PDF ou DOCX modificado hospedado em um serviço de armazenamento em nuvem, levando, em última análise, ao Evilginx package de phishing. Isso permitiu que os invasores executassem um ataque man-in-the-middle capaz de contornar a autenticação multifator.

Perturbação massiva

O DOJ anunciou a apreensão de 41 domínios da Web e proxies adicionais usados pelo russo ator da ameaça, enquanto uma ação civil coordenada da Microsoft restringiu 66 domínios adicionais usados pelo ator da ameaça.

Os domínios foram usados pelo autor da ameaça para executar ataques de spear phishing para comprometer sistemas ou caixas de e-mail direcionados, para fins de espionagem cibernética.

Espera-se que a Star Blizzard reconstrua rapidamente uma infraestrutura para suas atividades fraudulentas. No entanto, a Microsoft relata que a operação de perturbação tem impacto nas actividades do actor da ameaça num momento crítico, quando a interferência estrangeira nos processos democráticos dos EUA está no seu auge. Também permitirá à Microsoft interromper qualquer nova infraestrutura mais rapidamente através de um processo judicial existente.

Quer proteção contra essa ameaça? Eduque e treine sua equipe.

Para evitar a Star Blizzard, os relatórios sugerem que as organizações devem:

Os e-mails de phishing do agente da ameaça parecem ser provenientes de contatos conhecidos dos quais os usuários ou organizações esperam receber e-mails. O endereço do remetente pode ser de qualquer provedor de e-mail gratuito, mas atenção especial deve ser dada aos e-mails recebidos de remetentes de contas Proton, já que o autor da ameaça usou frequentemente esse provedor de e-mail no passado.

Em caso de dúvida, os usuários não devem clicar em um hyperlink. Em vez disso, eles devem denunciar o e-mail suspeito à equipe de TI ou de segurança para análise. Para conseguir isso, os usuários devem ser educados e treinados para detectar tentativas de spear phishing.

Divulgação: Trabalho para a Pattern Micro, mas as opiniões expressas neste artigo são minhas.