A versão 7.5.2 da Safe Community Analytics foi lançada, oferecendo novos recursos interessantes, como o Módulo de Visibilidade da Rede (NVM) e a Zeek Detections. Estamos expandindo nossas detecções em fontes novas e existentes, e nosso mecanismo de detecção agora ingere a telemetria NVM e os registros ZEEK, introduzindo nove novos alertas exibidos com destaque nas análises. Esses alertas também estão alinhados com a estrutura de Mitre ATT e CK amplamente reconhecida.

Ao integrar uma gama mais diversificada de fontes de telemetria, a análise de rede segura aprimora significativamente a visibilidade da rede e fornece informações mais profundas sobre as atividades de rede. Este lançamento e suas detecções representam uma abordagem avançada para ampliar fontes e capacidades de detecção. Os usuários que utilizam a arquitetura do armazenamento de dados com análises ativados podem atualizar para a versão 7.5.2 para acessar imediatamente esses novos recursos.

As atualizações de software program seguras da análise de rede da rede 7.5.2 podem ser baixadas de Software program Cisco Central.

Novos alertas do módulo de visibilidade da rede (NVM)

O módulo de visibilidade da rede é um componente do Cisco Safe Shopper que registra e relata a atividade de rede de um dispositivo de terminal e vincula as informações do estilo de extremidade com esses detalhes da rede. Se você estiver acostumado a coletar o NetFlow ou o IPFIX em seu ambiente, o módulo de visibilidade da rede fornecerá os mesmos detalhes sobre uma conexão de rede, mas também incluirá coisas como nome de host, nome do processo, informações do usuário, sistema operacional, detalhes da interface e muito mais. Isso ajuda a acelerar as investigações e fornece contexto adicional sobre quem e qual host tomaram uma ação na rede. O mecanismo de detecções processa o módulo de visibilidade da rede telemetria e alertas em quatro novas detecções.

Você pode conferir o Guia de configuração do módulo de visibilidade da rede.

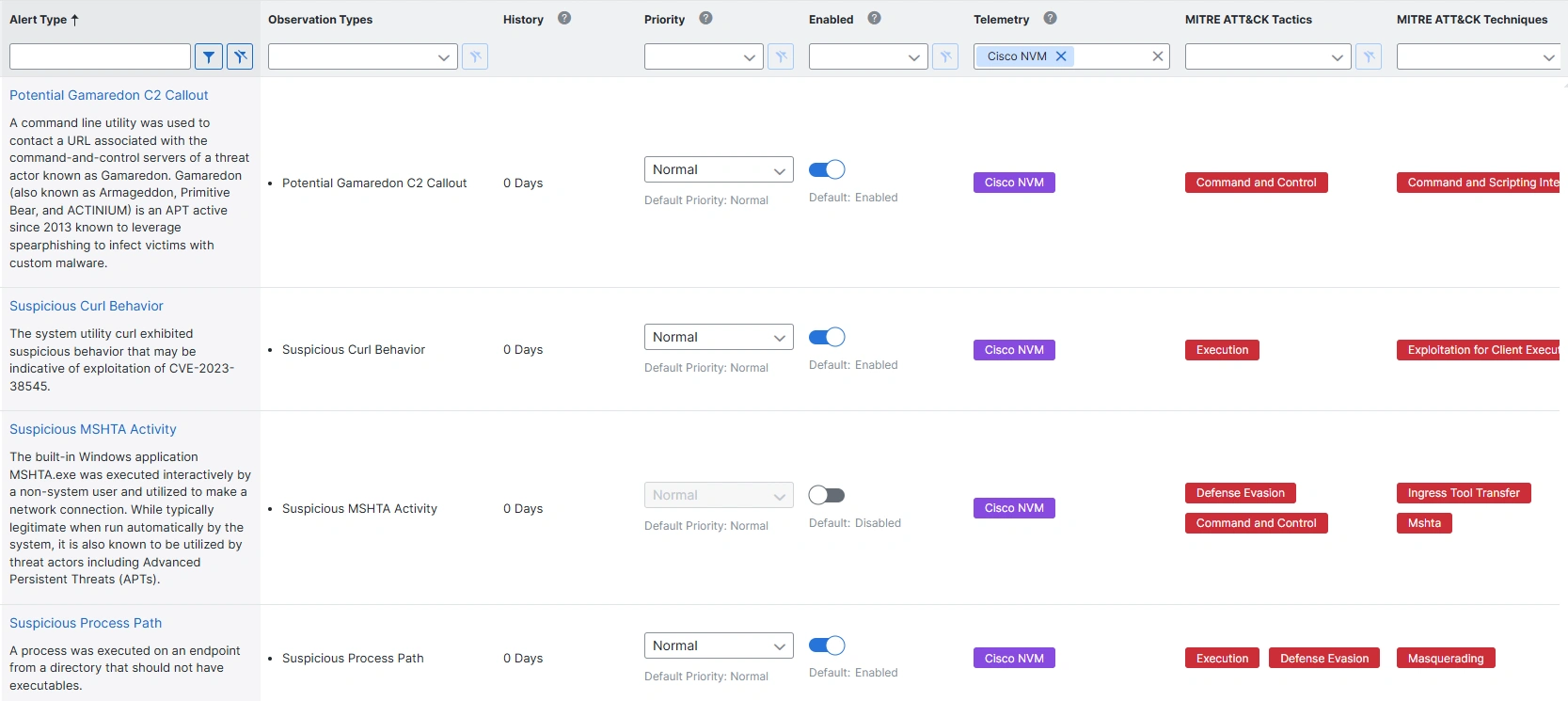

Módulo de visibilidade da rede (NVM) Nomes e descrições

Chamada potencial de Gameardon C2

Um utilitário de linha de comando foi usado para entrar em contato com um URL associado aos servidores de comando e controle de um ator de ameaças conhecido como Gameardon. Gameardon (também conhecido como Armagedom, Primitivo Bear e Actinium) é um adequado ativo desde 2013, conhecido por alavancar o Spearphishing para infectar vítimas com malware personalizado.

Comportamento suspeito de curl

O cacho do utilitário do sistema exibiu um comportamento suspeito que pode ser indicativo de exploração do CVE-2023-38545.

Atividade suspeita de mshta

O aplicativo Home windows embutido mshta.exe foi executado interativamente por um usuário não-sistema e utilizado para fazer uma conexão de rede. Embora normalmente legítimo quando executado automaticamente pelo sistema, também é conhecido por ser utilizado por atores de ameaças, incluindo ameaças persistentes avançadas (APTs).

Caminho de processo suspeito

Um processo foi executado em um ponto de extremidade a partir de um diretório que não deve ter executáveis.

Novos alertas do Zeek

O Zeek é uma ferramenta de análise de tráfego de rede common, gratuita e de código aberto. Ele monitora e inspeciona o tráfego e gera arquivos de log de atividades testemunhadas. Esses arquivos de log Zeek podem ser enviados para proteger a análise de rede como uma fonte de telemetria. O mecanismo de detecções lê os registros e alertas do Zeek em cinco novas detecções.

Confira o Guia de configuração do Zeek.

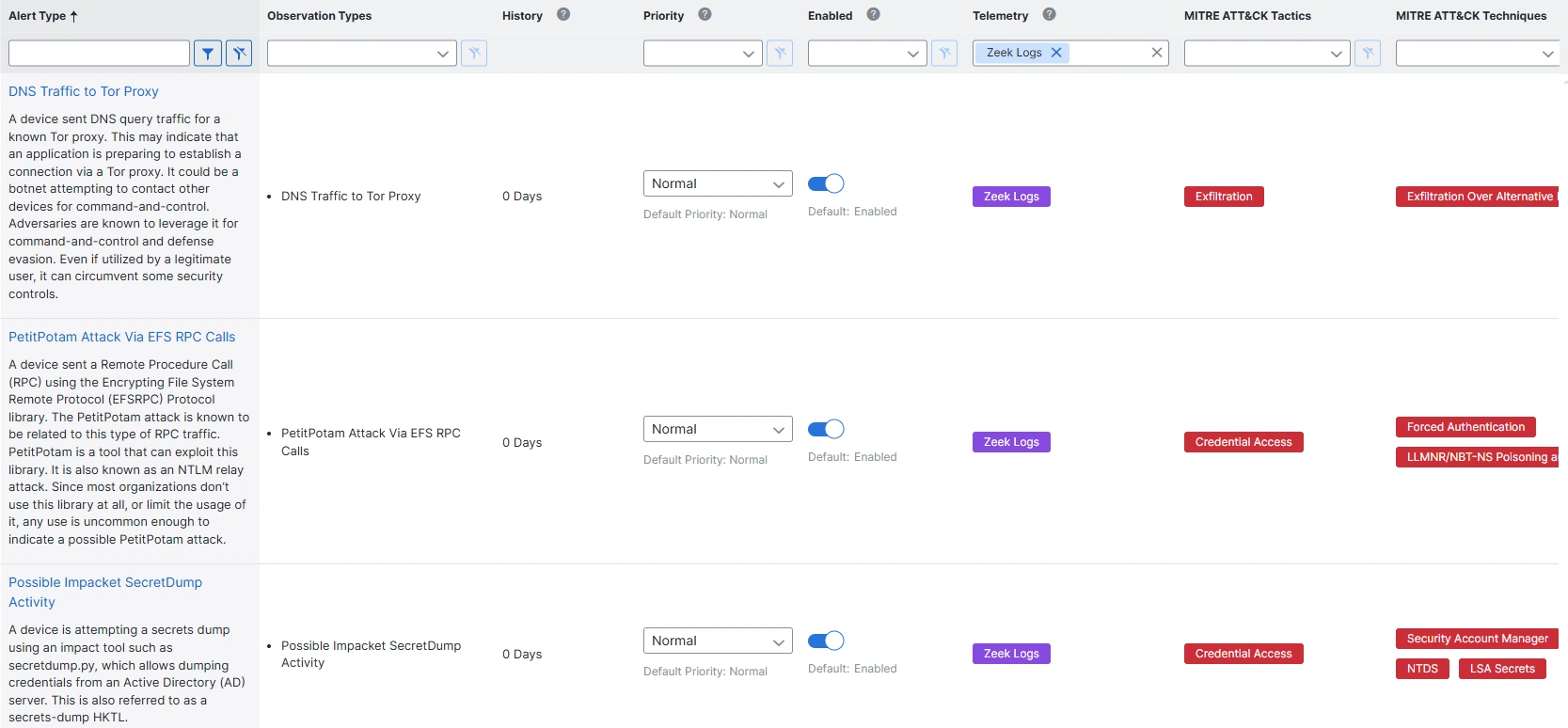

Zeek alerta nomes e descrições

Tráfego de DNS para o proxy

Um dispositivo enviou tráfego de consultas DNS para um proxy TOR conhecido. Isso pode indicar que um aplicativo está se preparando para estabelecer uma conexão por meio de um proxy do Tor. Pode ser uma botnet tentando entrar em contato com outros dispositivos para comando e controle. Os adversários são conhecidos por alavancá-lo para evasão de comando e controle e defesa. Mesmo se utilizado por um usuário legítimo, ele pode contornar alguns controles de segurança.

Ataque de petitpotam through EFS RPC Chamadas

Um dispositivo enviou uma chamada de procedimento remoto (RPC) usando a biblioteca de protocolo Distant Distant Protocol (EFSRPC) do Sistema de Arquivos de Arquivos de Criptografia (EFSRPC). Sabe -se que o ataque do PetitPotam está relacionado a esse tipo de tráfego de RPC. O PetitPotam é uma ferramenta que pode explorar esta biblioteca. Também é conhecido como um ataque de relé NTLM. Como a maioria das organizações não usa essa biblioteca ou limita o uso dela, qualquer uso é incomum o suficiente para indicar um possível ataque de petitpotam.

Possível Atividade do Secretdump

Um dispositivo está tentando despejar de segredos usando uma ferramenta de impacto como o SecretDump.py, que permite o dumping credenciais de um servidor Lively Listing (AD). Isso também é referido como um hktl-dump de segredos.

Criação de tarefas remotas through ATSVC chamado Pipe

Um dispositivo está tentando criar uma tarefa remota usando o ATSVC chamado Pipes, o que pode ser uma tentativa maliciosa de usar no.exe para executar o agendamento de tarefas para a execução inicial ou recorrente de código malicioso. O utilitário AT.EXE foi descontinuado nas versões atuais do Home windows em favor de Schticks.

Execução suspeita do PSEXEC

Um dispositivo que não seja um dispositivo sysinternal do Home windows está usando o PSEXEC com um nome de serviço renomeado, o que pode indicar um ator de ameaças tentando realizar uma execução remota.

Conclusão

Os usuários do armazenamento de dados seguros de análise de rede com a análise desejam atualizar sua instância para a versão 7.5.2 para obter acesso a nove novas detecções – quatro com base na telemetria do módulo de visibilidade da rede e cinco com base nos logs Zeek. Essas novas detecções estão imediatamente disponíveis no Analytics. Configure as fontes para exportar e expandir sua cobertura de detecção hoje.

Referências

Adoraríamos ouvir o que você pensa. Faça uma pergunta, comente abaixo e mantenha -se conectado com a Cisco Safe no Social!

Canais sociais de segurança da Cisco

Compartilhar: