A partir de hoje, você pode usar o seu próprio Serviço de gerenciamento de chaves da AWS (AWS KMS) chaves para criptografar dados de identidade, como atributos de usuário e grupo, armazenados em AWS IAM Middle Id instâncias da organização.

Muitas organizações que operam em indústrias regulamentadas precisam de controle completo sobre o gerenciamento de chaves de criptografia. Enquanto o Id Middle já criptografa os dados em repouso usando chaves de propriedade da AWS, alguns clientes exigem a capacidade de gerenciar suas próprias chaves de criptografia para fins de auditoria e conformidade.

Com este lançamento, agora você pode usar Chaves KMS gerenciadas pelo cliente (CMKS) para criptografar dados de identidade de identidade em repouso. Os CMKs fornecem controle complete sobre o ciclo de vida das chaves, incluindo criação, rotação e exclusão. Você pode configurar controles de acesso granular para chaves com Serviço de gerenciamento de chaves da AWS (AWS KMS) Políticas -chave e políticas do IAM, ajudando a garantir que apenas diretores autorizados possam acessar seus dados criptografados. No horário de lançamento, o CMK deve residir na mesma conta e região da AWS que sua instância do IAM Id Middle. A integração entre o Centro de Identidade e o KMS fornece detalhes detalhados AWS Cloudtrail Registros para o uso de chaves de auditoria e ajuda a atender aos requisitos de conformidade regulatória.

O Id Middle suporta chaves de região única e de várias regiões para atender às suas necessidades de implantação. Embora as instâncias do Centro de Identidade atualmente possam ser implantadas apenas em uma única região, recomendamos o uso de chaves KMS da AWS de várias regiões, a menos que as políticas da sua empresa o restrinjam a chaves de região única. As chaves de várias regiões fornecem materials chave consistente entre as regiões, mantendo a infraestrutura chave independente em cada região. Isso oferece mais flexibilidade em sua estratégia de criptografia e ajuda à prova de futuro sua implantação.

Vamos começar

Vamos imaginar que eu quero usar um CMK para criptografar os dados de identidade da minha instância da organização do Centro de Identidade. Minha organização usa o Centro de Identidade para dar aos funcionários acesso a Aplicativos gerenciados da AWScomo Amazon Q Enterprise ou Amazon Athena.

Atualmente, alguns aplicativos gerenciados da AWS não podem ser usados com o Centro de Id configurado com uma chave KMS gerenciada pelo cliente. Ver Aplicativos gerenciados da AWS que você pode usar com o Centro de Identidade Para mantê -lo atualizado com a lista em constante evolução de aplicativos compatíveis.

O processo de alto nível exige que primeiro crie uma chave gerenciada pelo cliente simétrica (CMK) no AWS KMS. A chave deve ser configurada para criptografar e descriptografar operações. Em seguida, eu configuro as principais políticas para conceder acesso ao Centro de Identidade, aplicativos gerenciados da AWS, administradores e outros diretores que precisam acessar as APIs de serviço do Centro de Identidade e Centro de Identidade IAM. Dependendo do seu uso do centro de identidade, você terá que definir políticas diferentes para as políticas de chave e IAM para os diretores do IAM. A documentação do serviço tem mais detalhes para ajudá -lo a cobrir os casos de uso mais comuns.

Esta demonstração está em três partes. Primeiro, crio uma chave gerenciada pelo cliente no AWS KMS e a configuro com permissões que autorizarão o Centro de Identidade e os aplicativos gerenciados da AWS a usá -lo. Segundo, atualizo as políticas do IAM para os diretores que usarão a chave de outra conta da AWS, como os administradores de aplicativos da AWS. Finalmente, eu configuro o Id Middle para usar a chave.

Parte 1: Crie a chave e defina permissões

Primeiro, vamos criar um novo CMK no AWS KMS.

A chave deve estar na mesma região da AWS e da AWS que a instância do Centro de Identidade. Você deve criar a instância do Centro de Identidade e a chave na conta de gerenciamento da sua organização na organização da AWS.

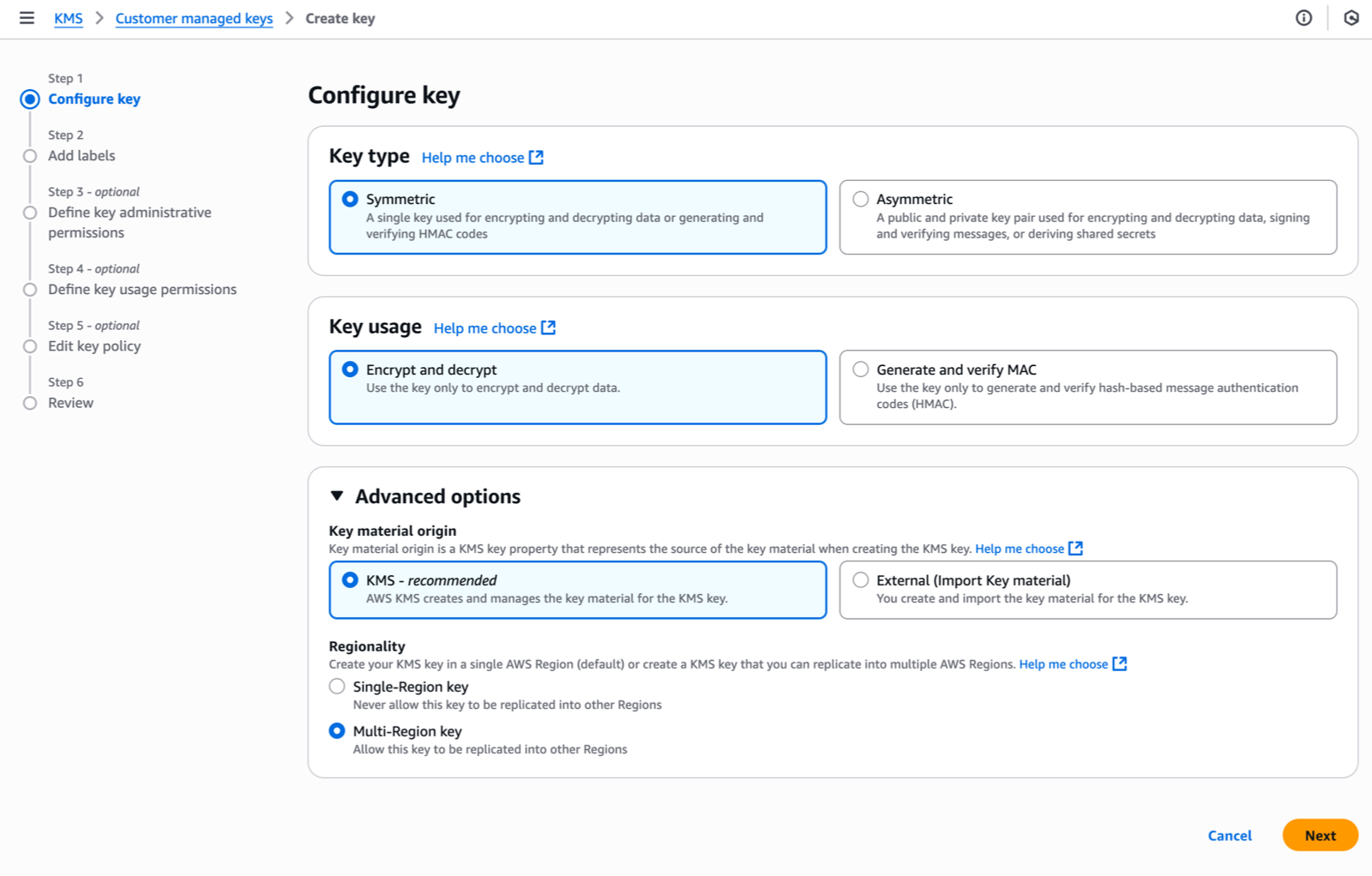

Eu navego para o console do AWS Key Administration Service (AWS KMS) na mesma região que minha instância do Centro de Identidade, então eu escolho Crie uma chave. Isso me lança no assistente de criação -chave.

Sob Etapa 1 – Chave de configuraçãoSeleciono o tipo de chave-simétrico (uma única chave usada para criptografia e descriptografia) ou assimétrica (um par de teclas público-privado para criptografia/descriptografia e assinatura/verificação). O Centro de Identidade requer teclas simétricas para criptografia em repouso. Eu seleciono Simétrico.

Para o uso das chaves, eu seleciono Criptografar e descriptografar que permite que a chave seja usada apenas para criptografar e descriptografar dados.

Sob Opções avançadasEu seleciono KMS – recomendado para Origem do materials -chave, Então, o AWS KMS cria e gerencia o materials chave.

Para RegiáriaEu escolho entre chave de uma região única ou de várias regiões. Eu seleciono Chave multi-region para permitir que os principais administradores repliquem a chave para outras regiões. Conforme explicado, o Centro de Identidade não exige isso hoje, mas ajuda à prova de futuro da sua configuração. Lembre-se de que você não pode transformar uma chave de região única para uma várias regiões após sua criação (mas você pode alterar a chave usada pelo Centro de Identidade).

Então, eu escolho Próximo Para prosseguir com etapas de configuração adicionais, como adicionar rótulos, definir permissões administrativas, definir permissões de uso e revisar a configuração closing antes de criar a chave.

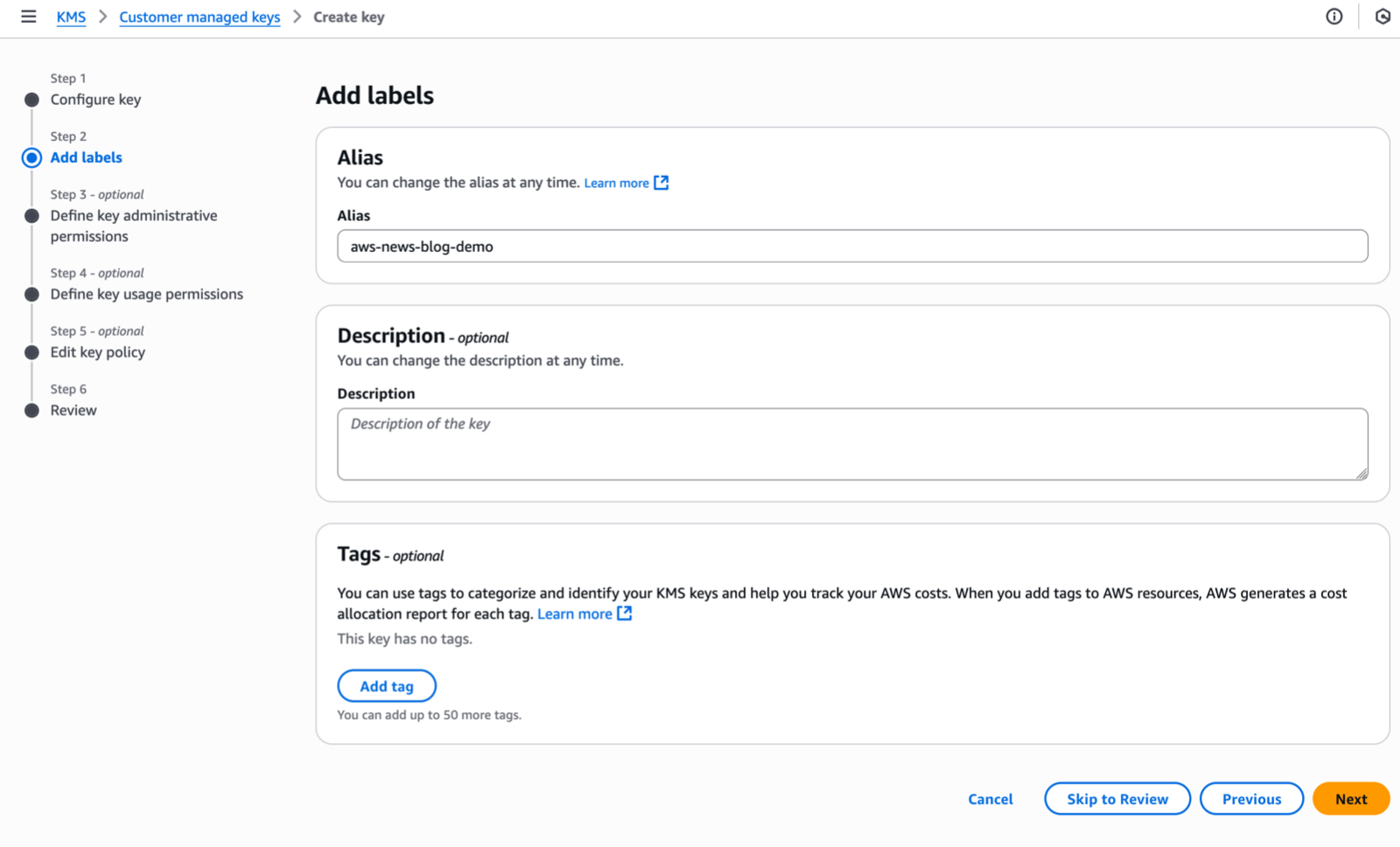

Sob Etapa 2 – Etiquetas ADDEu entro em um Alias nome para minha chave e selecione Próximo.

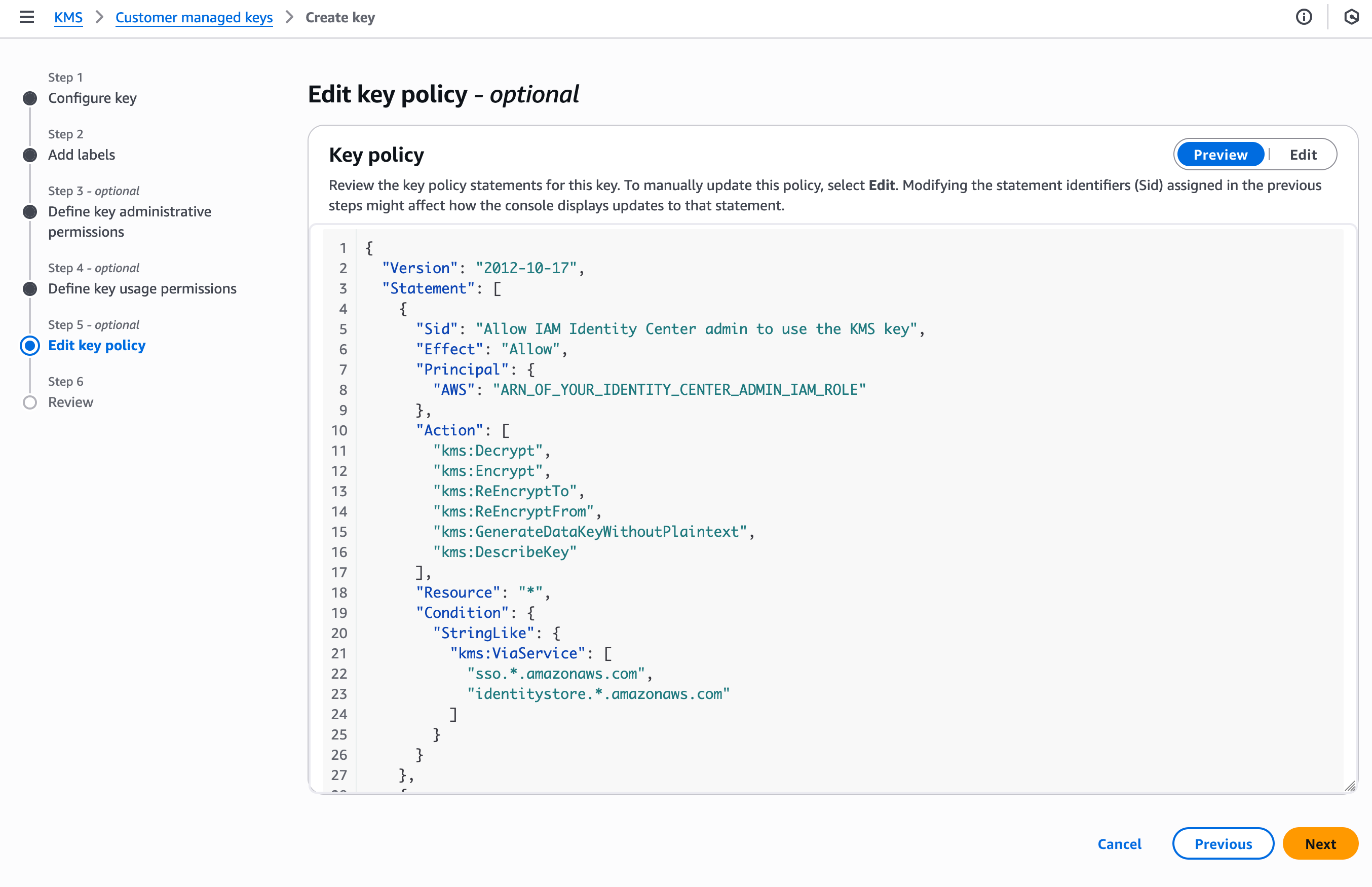

Nesta demonstração, estou editando a política principal adicionando declarações de política usando modelos fornecidos na documentação. Eu pulo a Etapa 3 e a Etapa 4 e navego para Etapa 5 – Política -chave do edit.

O Centro de Identidade exige, no mínimo, permissões, permitindo que o Id Middle e seus administradores usem a chave. Portanto, adiciono três declarações de políticas, o primeiro e o segundo autorizam os administradores do serviço, o terceiro a autorizar o próprio serviço do Centro de Identidade.

{

"Model": "2012-10-17",

"Id": "key-consolepolicy-3",

"Assertion": (

{

"Sid": "Allow_IAMIdentityCenter_Admin_to_use_the_KMS_key_via_IdentityCenter_and_IdentityStore",

"Impact": "Permit",

"Principal": {

"AWS": "ARN_OF_YOUR_IDENTITY_CENTER_ADMIN_IAM_ROLE"

},

"Motion": (

"kms:Decrypt",

"kms:Encrypt",

"kms:GenerateDataKeyWithoutPlaintext"

),

"Useful resource": "*",

"Situation": {

"StringLike": {

"kms:ViaService": (

"sso.*.amazonaws.com",

"identitystore.*.amazonaws.com"

)

}

}

},

{

"Sid": "Allow_IdentityCenter_admin_to_describe_the_KMS_key",

"Impact": "Permit",

"Principal": {

"AWS": "ARN_OF_YOUR_IDENTITY_CENTER_ADMIN_IAM_ROLE"

},

"Motion": "kms:DescribeKey",

"Useful resource": "*"

},

{

"Sid": "Allow_IdentityCenter_and_IdentityStore_to_use_the_KMS_key",

"Impact": "Permit",

"Principal": {

"Service": (

"sso.amazonaws.com",

"identitystore.amazonaws.com"

)

},

"Motion": (

"kms:Decrypt",

"kms:ReEncryptTo",

"kms:ReEncryptFrom",

"kms:GenerateDataKeyWithoutPlaintext"

),

"Useful resource": "*",

"Situation": {

"StringEquals": {

"aws:SourceAccount": ""

}

}

},

{

"Sid": "Allow_IdentityCenter_and_IdentityStore_to_describe_the_KMS_key",

"Impact": "Permit",

"Principal": {

"Service": (

"sso.amazonaws.com",

"identitystore.amazonaws.com"

)

},

"Motion": (

"kms:DescribeKey"

),

"Useful resource": "*"

}

)

} Também preciso adicionar declarações de política adicionais para permitir meu caso de uso: o uso de aplicativos gerenciados da AWS. Eu adiciono essas duas declarações de política para autorizar aplicativos gerenciados da AWS e seus administradores a usar a chave KMS. O documento lista casos de uso adicionais e suas respectivas políticas.

{

"Sid": "Allow_AWS_app_admins_in_the_same_AWS_organization_to_use_the_KMS_key",

"Impact": "Permit",

"Principal": "*",

"Motion": (

"kms:Decrypt"

),

"Useful resource": "*",

"Situation": {

"StringEquals" : {

"aws:PrincipalOrgID": "MY_ORG_ID (format: o-xxxxxxxx)"

},

"StringLike": {

"kms:ViaService": (

"sso.*.amazonaws.com", "identitystore.*.amazonaws.com"

)

}

}

},

{

"Sid": "Allow_managed_apps_to_use_the_KMS_Key",

"Impact": "Permit",

"Principal": "*",

"Motion": (

"kms:Decrypt"

),

"Useful resource": "*",

"Situation": {

"Bool": { "aws:PrincipalIsAWSService": "true" },

"StringLike": {

"kms:ViaService": (

"sso.*.amazonaws.com", "identitystore.*.amazonaws.com"

)

},

"StringEquals": { "aws:SourceOrgID": "MY_ORG_ID (format: o-xxxxxxxx)" }

}

}Você pode restringir ainda mais o uso de chave a uma instância específica do centro de identidade, instâncias de aplicativos específicas ou administradores de aplicativos específicos. A documentação contém exemplos de políticas -chave avançadas para seus casos de uso.

Para ajudar a proteger contra as mudanças no nome do IAM quando os conjuntos de permissão são recriados, use a abordagem descrita no Exemplo de política de confiança personalizada.

Parte 2: Atualize as políticas do IAM para permitir o uso da tecla KMS de outra conta da AWS

Qualquer diretor do IAM que use as APIs de serviço do centro de identidade de outra conta da AWS, como administradores delegados e administradores de aplicativos da AWS, precisam de uma declaração de política do IAM que permita o uso da chave KMS através dessas APIs.

Eu concordo permissões para acessar a chave criando uma nova política e anexando a política à função do IAM relevante para o meu caso de uso. Você também pode adicionar essas declarações às políticas baseadas em identidade existentes do papel do IAM.

Para fazer isso, depois que a chave é criada, localizo seu ARN e substituo o key_ARNno modelo abaixo. Em seguida, anexo a política ao administrador de aplicativos gerenciado IAM Principal. A documentação também cobre Políticas de IAM que concedem permissões de administradores delegados do Centro de Identidade para acessar a chave.

Aqui está um exemplo para administradores de aplicativos gerenciados:

{

"Sid": "Allow_app_admins_to_use_the_KMS_key_via_IdentityCenter_and_IdentityStore",

"Impact": "Permit",

"Motion":

"kms:Decrypt",

"Useful resource": "",

"Situation": {

"StringLike": {

"kms:ViaService": (

"sso.*.amazonaws.com",

"identitystore.*.amazonaws.com"

)

}

}

} A documentação compartilha o modelo de políticas do IAM para os casos de uso mais comuns.

Parte 3: Configure o IAM Id Middle para usar a chave

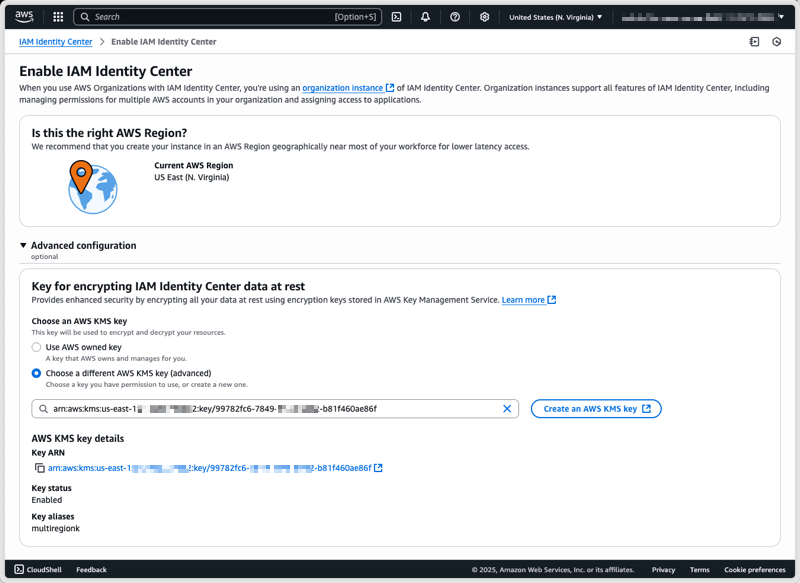

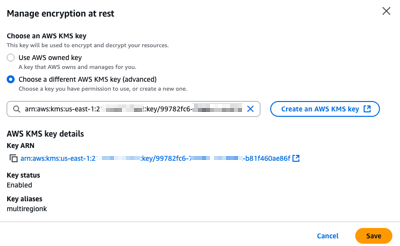

Posso configurar um CMK durante a capacitação de uma instância da organização do centro de identidade ou em uma instância existente, e posso alterar a configuração de criptografia a qualquer momento, alternando entre CMKs ou revertindo para chaves de propriedade da AWS.

Observe que uma configuração incorreta das permissões de chave KMS pode interromper as operações do Centro de Identidade e o acesso a aplicativos e contas gerenciados pela AWS através do Centro de Identidade. Prossiga cuidadosamente para esta etapa closing e verifique se você leu e entendeu a documentação.

Depois de criar e configurar meu CMK, posso selecioná -lo em Configuração avançada Ao ativar o centro de identidade.

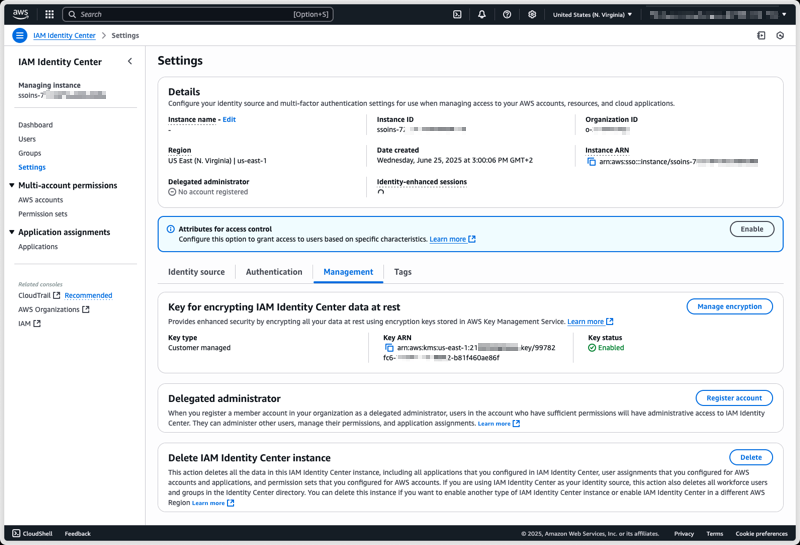

Para configurar um CMK em uma instância do centro de identidade existente usando o console de gerenciamento da AWS, começo navegando para a seção do centro de identidade do Console de gerenciamento da AWS. De lá, eu seleciono Configurações No painel de navegação, então eu seleciono o Gerenciamento guia e selecione Gerenciar criptografia no Chave para criptografar dados do IAM Id Middle em repouso seção.

A qualquer momento, posso selecionar outro CMK na mesma conta da AWS ou voltar para uma chave gerenciada pela AWS.

Depois de escolher Salvaro processo de mudança de chave leva alguns segundos para ser concluído. Todas as funcionalidades do serviço continuam ininterruptas durante a transição. Se, por qualquer motivo, o Centro de Identidade não puder acessar a nova chave, uma mensagem de erro será retornada e o Centro de Identidade continuará usando a chave atual, mantendo seus dados de identidade criptografados com o mecanismo com o qual já é criptografado.

Coisas para ter em mente

A chave de criptografia que você cria se torna um componente essential do seu centro de identidade. Quando você escolhe usar sua própria chave gerenciada para criptografar atributos de identidade em repouso, você deve verificar os seguintes pontos.

- Você configurou as permissões necessárias Para usar a chave KMS? Sem as permissões adequadas, ativar a CMK pode falhar ou interromper a administração do IAM Id Middle e os aplicativos gerenciados da AWS.

- Você verificou que seus aplicativos gerenciados pela AWS são compatíveis com as teclas CMK? Para uma lista de aplicativos compatíveis, consulte AWS gerenciou aplicativos que você pode usar no IAM Id Middle. A ativação do CMK para o Centro de Identidade, que é usado pela AWS gerenciada, incompatíveis com o CMK, resultará em interrupção operacional para esses aplicativos. Se você tiver aplicativos incompatíveis, não prossiga.

- Sua organização está usando aplicativos gerenciados da AWS que exigem configuração adicional de função do IAM para usar as APIs do Centro de Identidade e do Armazenamento de Identidade? Para cada aplicativo gerenciado da AWS que já está implantado, verifique o Guia do Usuário do Aplicativo Gerenciado para obter permissões de chave KMS atualizadas para o uso do IAM Id Middle e atualize -as conforme instruído para impedir a interrupção do aplicativo.

- Para a brevidade, as declarações políticas principais do KMS neste submit omitem o contexto de criptografiao que lhe permite Para restringir o uso da chave KMS para o Centro de Identidade, incluindo uma instância específica. Para seus cenários de produção, você pode adicionar uma condição como essa para o Centro de Identidade:

"Situation": { "StringLike": { "kms:EncryptionContext:aws:sso:instance-arn": "${identity_center_arn}", "kms:ViaService": "sso.*.amazonaws.com" } }ou isso para a loja de identidade:

"Situation": { "StringLike": { "kms:EncryptionContext:aws:identitystore:identitystore-arn": "${identity_store_arn}", "kms:ViaService": "identitystore.*.amazonaws.com" } }

Preços e disponibilidade

As cobranças padrão da AWS KMS se aplicam ao armazenamento de chaves e uso da API. O Centro de Identidade permanece disponível sem custo adicional.

Essa capacidade está agora disponível em todas as regiões comerciais da AWS, na AWS Govcloud (EUA) e nas regiões da AWS China. Para saber mais, visite o Guia do usuário do IAM Id Middle.

Esperamos aprender como você usa esse novo recurso para atender aos seus requisitos de segurança e conformidade.