No Cisco Dwell Melbourne 2025, o SOC observou muitos comportamentos interessantes dos vários clientes da rede de conferência. Uma das mais interessantes foram as observações relacionadas ao tráfego DNS emitido pelos clientes Home windows na rede, procurando os controladores de domínio do Energetic Listing de sua organização. Com nossa captura completa de pacotes Endace para o evento, conseguimos capturar o tráfego DNS dos clientes na rede e realizar análises usando o Splunk Enterprise.

Como lembrete, quando um cliente Home windows tenta se comunicar com um controlador de domínio, ele fará consultas DNS para registros SRV para nomes como _kerberos._tcp.dc._msdcs.DOMAINNAME ou _ldap._tcp.dc._msdcs.DOMAINNAME. Essas solicitações de DNS permitem que o cliente encontre servidores Kerberos ou LDAP próximos para seu domínio.

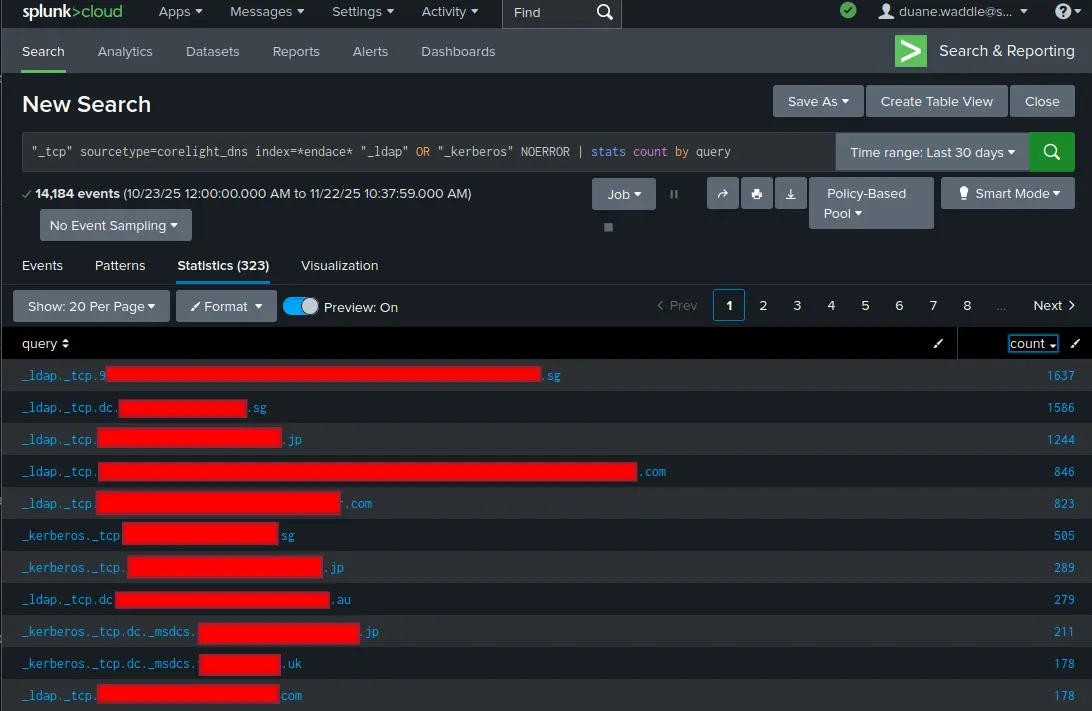

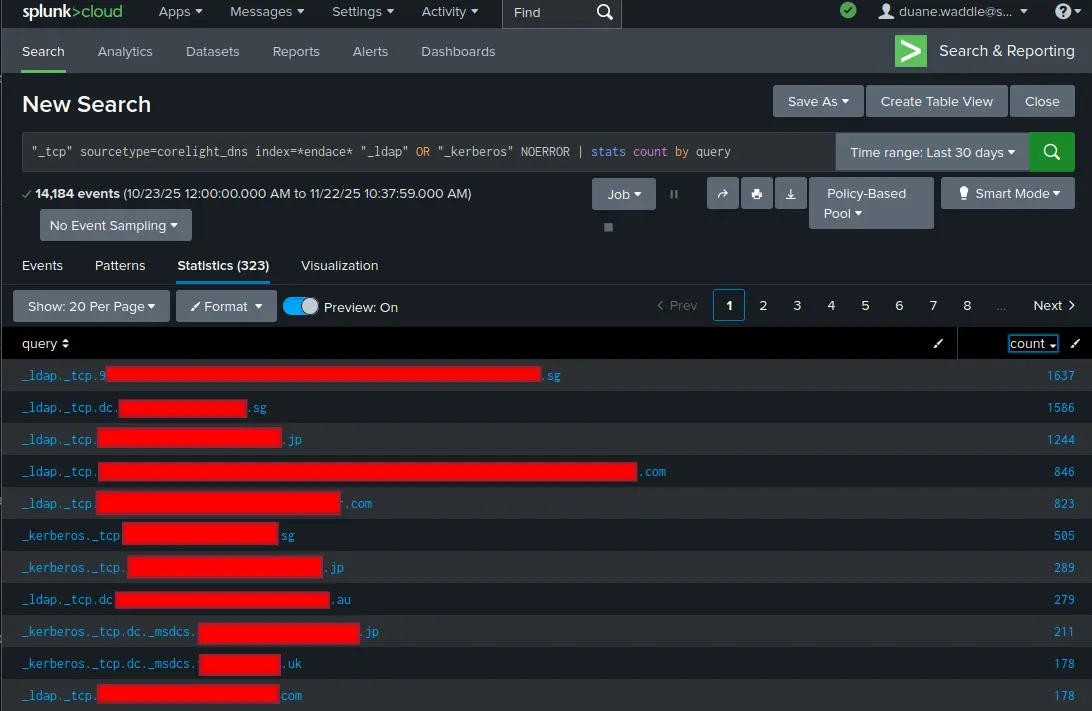

No SOC Cisco Dwell Melbourne 2025, vimos clientes enviarem consultas DNS para aproximadamente 3.800 nomes distintos começando com “_ldap” ou “_kerberos”. Embora a maioria deles tenha retornado algum tipo de falha (NXDOMAIN ou SERVFAIL), aproximadamente 300 tiveram uma resposta DNS bem-sucedida. Alguns deles tiveram sucesso em tentativas subsequentes de conexão ao serviço (o que significa que os controladores de domínio são acessíveis de alguma forma pela Web pública), e alguns foram seguidos por BINDs LDAP em texto não criptografado, vazando informações de credenciais pela rede native e pela Web. (VEJA A POSTAGEM DO BLOG DE DANIEL)

Há várias coisas a considerar a partir disso.

Primeiro, há um aspecto de inteligência de código aberto (OSINT) nisso. As operadoras de qualquer rede sem fio à qual você se conecta com seu laptop computer obtêm telemetria sobre sua organização.

Em segundo lugar, uma rede sem fio maliciosa pode – dependendo de como seus clientes estão configurados – induzir o cliente a compartilhar informações de autenticação com ela. Ferramentas como Respondente são projetados para esse fim. Os clientes Home windows modernos configurados corretamente usarão assinatura SMB, LDAP sobre TLS, ligação de canal LDAP e outras formas de proteção contra um ambiente de rede hostil. Você tem certeza de que seus clientes estão configurados de forma a torná-los robustos contra uma rede hostil?

Terceiro, se sua organização possui controladores de domínio do Energetic Listing na Web pública, você está tomando as medidas necessárias para protegê-los?

Finalmente, a rede Cisco Dwell foi projetada para ser uma rede segura para uso dos participantes. Mas isso não garante que – noutros locais – o mesmo SSID não possa ser utilizado para resistir a uma rede hostil. Os clientes geralmente se conectarão automaticamente quando virem uma rede sem fio à qual já se conectaram antes.

Uma mitigação confiável para tudo isso é um cliente VPN. Um cliente VPN configurado corretamente, como o Cisco Safe Consumer, pode suportar VPN de túnel completo e “Iniciar antes do login”. Com esse recurso, o computador cliente se conecta à VPN o mais rápido possível. Todo o tráfego, incluindo pesquisas de DNS, é enviado pela VPN. Embora isto não elimine todos estes riscos, aumenta substancialmente o nível de segurança.

Confira os outros blogs de meus colegas do Cisco Dwell Melbourne 2026 SOC.

Adoraríamos ouvir o que você pensa! Faça uma pergunta e fique conectado com a Cisco Safety nas redes sociais.

Mídias sociais de segurança da Cisco