Antecedentes: a paisagem única do Black Hat Noc

Operando o Black Hat Safety and Community Operations Heart (NOC) Apresenta um conjunto único de desafios e expectativas. Ao contrário de um ambiente corporativo típico em que qualquer atividade de hackers é imediatamente considerada maliciosa, a conferência Black Hat é um nexo para pesquisa, treinamento e hackers éticos. Consequentemente, prevemos e até esperamos um quantity significativo de atividade que, em outros contextos, seria considerado altamente suspeito ou totalmente hostil. Isso inclui várias formas de varredura, tentativas de exploração e outras simulações adversárias, geralmente conduzidas como parte de treinamentos oficiais ou pesquisas independentes.

Adicionando a essa complexidade está a natureza de trazer seu próprio dispositivo (BYOD) da rede de conferências. Os participantes conectam uma ampla variedade de dispositivos pessoais, tornando a telemetria de endpoint tradicional (como as soluções EDR) um desafio significativo para o monitoramento abrangente. Como tal, nosso foco principal period a telemetria robusta baseada em rede para detecção e caça às ameaças.

Visão geral

Este artigo detalha uma investigação recente no Black Hat Safety and Retwork Operations Heart (SNOC), destacando o papel crítico das ferramentas de segurança integradas e a detecção precoce na mitigação de ameaças em potencial, principalmente quando se originam em um ambiente de treinamento de alto perfil.

Em 4 de agosto de 2025, um alerta de análise da Cisco XDR sinalizou “Suspeito de abuso portuário: scanner externo de porta externa”. O alerta indicou que um host interno da sala de treinamento “Empresas defensivas – 2025 edição” estava visando ativamente um endereço IP externo, que resolveu um domínio pertencente à conferência de segurança cibernética. Esta atividade alinhou com a tática de reconhecimento da Mitre ATT e CK Framework (TA0043), especificamente a técnica de varredura ativa (T1595).

Fluxo de trabalho de investigação: uma abordagem de várias ferramentas para resposta rápida

Fase 1: Triagem de ataque com Cisco XDR

O incidente da Cisco XDR Analytics forneceu os fluxos de alerta e conexão inicial, oferecendo visibilidade imediata sobre a atividade de rede suspeita. Detectar isso na fase de reconhecimento é essential, pois a detecção precoce na cadeia Mitre ATT e CK reduz significativamente o risco de um adversário progredir para estágios mais impactantes.

Observamos um incidente de alta confiança envolvendo dois endereços IP de uma sub -rede interna que se conecta a um único endereço IP externo. O alerta associado foi classificado como um suspeito de abuso portuário da Cisco XDR.

O recurso ‘Investigation’ da Cisco XDR nos permitiu perfurar ainda mais e visualizar os fluxos de conexão associados a esse endereço IP externo. Também pesquisou contra fontes de inteligência de ameaças múltiplas para qualquer reputação associada aos observáveis. O host externo não foi encontrado para ter uma reputação maliciosa.

Fase 2: Identificação do alvo com guarda -chuva da Cisco

Usamos o Cisco Umbrella (DNS Resolver) para confirmar que o IP de destino resolve em um único domínio. O domínio parece pertencer a Def Con e hospedado nos Estados Unidos, pela Comcast. A associação direta com a conferência de segurança cibernética da DEF levantou imediatamente preocupações sobre o reconhecimento não autorizado contra a infraestrutura de outro grande evento.

A pesquisa de pesquisa inteligente da Cisco Umbrella do domínio confirmou que o domínio tem um risco baixo e é classificado na categoria “hackers/convenções”. Foi confirmado pela Cisco Umbrella para pertencer à Convenção DeF Con.

Fase 3: análise de tráfego

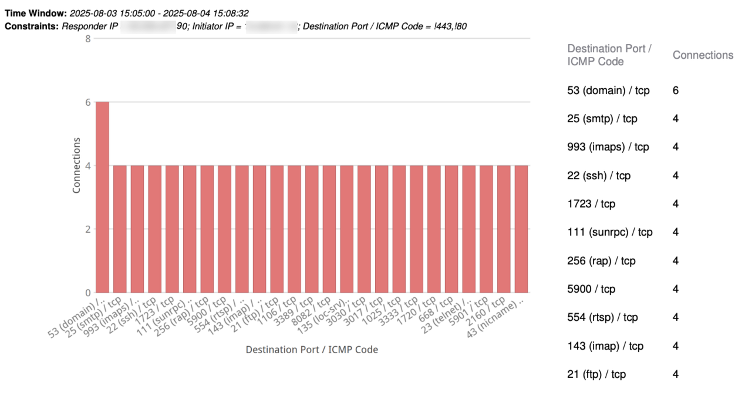

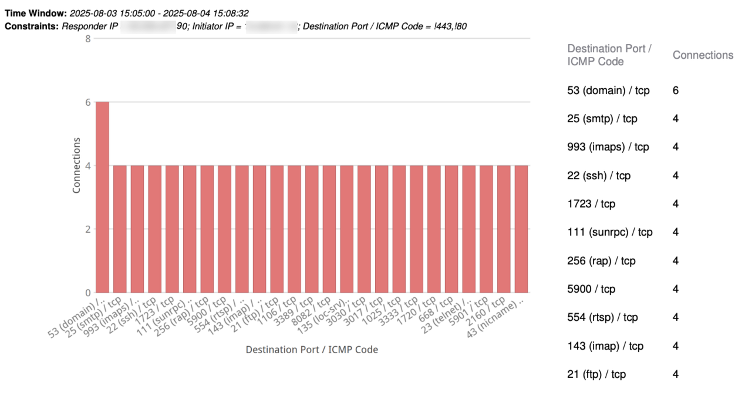

Examinar o tráfego do NetFlow no XDR Analytics nos fornece uma visão imediata de que a varredura portuária provavelmente ocorreu.

Golpeiro no Cisco Firepower Administration Console (FMC), executamos um relatório do tráfego associado do console de gerenciamento de poder de fogo da Cisco.

O relatório representou gravemente as 100 principais portas de destino associadas ao tráfego e pintou uma imagem muito clara. Ele mostrou que o host interno estava examinando sistematicamente várias portas no alvo externo. Notavelmente, excluímos portas da Internet comuns como 80 e 443, o que nos ajudou a evitar olhar para o tráfego potencialmente legítimo. Cada porta foi digitalizada precisamente quatro vezes, indicando uma atividade metódica e automatizada, totalmente consistente com uma varredura de porta dedicada.

Para validação e quantificação adicionais, consultamos os registros de firewall da Palo Alto Networks no Splunk Enterprise Safety (s). A consulta Splunk confirmou 3.626 eventos de digitalização entre 2025/08/04 17:47:07 e 2025/08/04 18:20:29.

Contagem de portas consistente validou ainda mais a varredura automatizada.

Fase 4: Identificação culpada

Utilizando a API de bots Slack de nossa equipe, que é integrada ao Palo Alto Cortex Xsiam, conseguimos identificar rapidamente a máquina de origem. Isso incluiu seu endereço MAC e nome do host, e o identificamos como operando diretamente da sala de treinamento do Black Hat, especificamente ‘Enterprises de defesa – 2025 Version’:

Por fim, conseguimos capturar o PCAP completo do tráfego como evidência adicional, usando nossa ferramenta completa de captura de pacotes, Endace Imaginative and prescient. Esta investigação confirmou que a digitalização não autorizada se originou de um aluno em uma sala de treinamento. O agressor foi rapidamente identificado e instruído a interromper a atividade. O incidente foi então fechado, com o monitoramento contínuo da sala de treinamento e de seus participantes.

Riscos potenciais destacados pelo incidente

- Dano de reputação: Tais incidentes podem prejudicar a reputação do Black Hat como um principal evento de segurança cibernética, corroendo a confiança entre os participantes, parceiros e a comunidade de segurança mais ampla.

- Facilitar a atividade ilegal: Mais criticamente, se deixado desmarcado, essas ações podem levar a infraestrutura de Hat Black a ser aproveitada por atividades ilegais contra terceiros externos, resultando potencialmente em repercussões legais e graves interrupções operacionais. A detecção e remediação rápidas são essenciais para defender a confiança e impedir esses resultados.

Resolução e takeaways -chave: aplicação da política e o valor da ação rápida

A investigação confirmou a digitalização não autorizada originária de um aluno. Depois disso, o agressor foi rapidamente identificado e feito para interromper a atividade. O incidente foi fechado, com o monitoramento contínuo da sala de treinamento.

- A criticidade da detecção precoce: Este caso exemplifica o valor da detecção da atividade adversária na fase de reconhecimento (TA0043) por meio de técnicas como a varredura ativa (T1595). Ao identificar e abordar esse comportamento mais cedo, impedimos a escalada potencial para táticas mais prejudiciais contra um alvo externo.

- Ferramentas integradas: A integração perfeita de Cisco XDR, Cisco Umbrella, Cisco FMC, Splunk ES, Integração da API Slack, Endace Imaginative and prescient e Palo Alto Cortex Xsiam permitiram detecção rápida, análise detalhada e atribuição precisa.

- Vigilância em ambientes de treinamento: Mesmo em ambientes educacionais controlados, como chapéu preto, monitoramento contínuo e resposta rápida, são fundamentais. A natureza dinâmica de tais ambientes requer controles de segurança robustos para evitar o uso indevido e manter a integridade da rede.

- Aplicação de políticas: A comunicação clara e a aplicação consistente das políticas de uso da rede são essenciais para gerenciar as expectativas e impedir atividades não autorizadas, intencionais ou experimentais.

Sobre chapéu preto

Black Hat é a série de eventos de segurança mais estabelecida e aprofundada do setor de segurança cibernética. Fundados em 1997, esses eventos anuais de vários dias fornecem aos participantes o mais recente pesquisa, desenvolvimento e tendências de segurança cibernética. Impulsionados pelas necessidades da comunidade, os eventos do Black Hat mostram conteúdo diretamente da comunidade através de apresentações de briefings, cursos de treinamentos, cúpulas e muito mais. Como a série de eventos em que todos os níveis de carreira e disciplinas acadêmicas se reunem para colaborar, interagir e discutir os tópicos de segurança cibernética que mais importam para elas, os participantes podem encontrar eventos de Hat Black nos Estados Unidos, Canadá, Europa, Oriente Médio e África e Ásia. Para mais informações, visite o website do Black Hat.

Adoraríamos ouvir o que você pensa! Faça uma pergunta e mantenha -se conectado à segurança da Cisco nas mídias sociais.

Cisco Safety Social Media

Compartilhar: