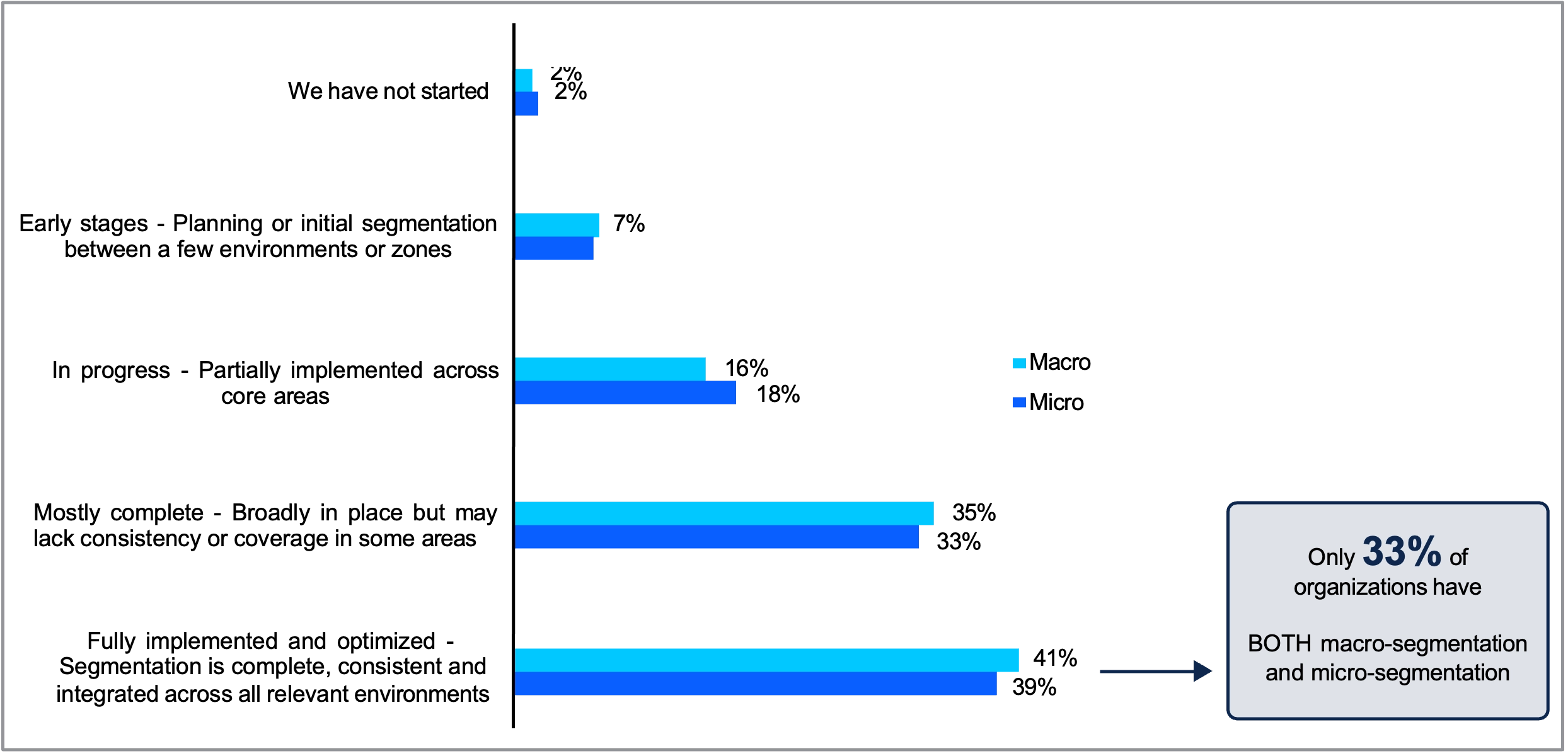

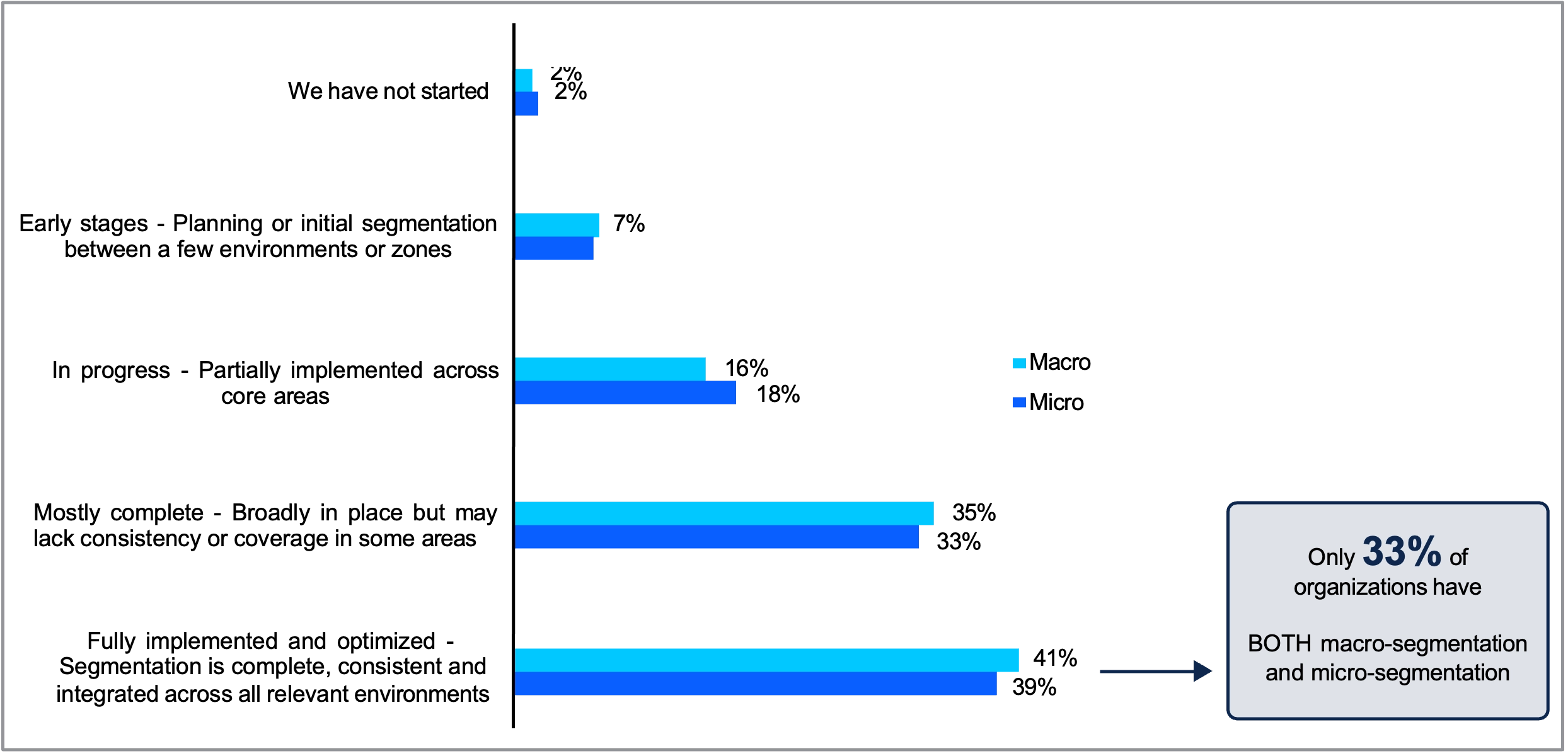

O Relatório de segmentação Cisco 2025com 1.000 entrevistados, foi lançado no mês passado e me levou a pensar mais profundamente sobre o evolução do conceito de segurança cibernética de décadas e como continua a adaptar-se para satisfazer as necessidades das empresas modernas. Eu escrevi isso anteriormente embora 79% dos entrevistados considerem a segmentação uma prioridade máxima, apenas 33% a implementam totalmente. Os resultados da pesquisa também revelaram insights interessantes sobre por que a segmentação continua sendo um conceito basic.

A evolução da segmentação e o desenvolvimento de diferentes abordagens de segmentação tornam o conceito perfect para implementar hoje uma abordagem proativa à segurança cibernética empresarial. Durante anos, as organizações utilizaram a macrossegmentação para dividir as redes em seções menores, o que ajuda a limitar a propagação de ataques bem-sucedidos e, ao mesmo tempo, aumenta a resiliência geral. E agora, aumentar a macrossegmentação com implementações de microssegmentação permite que as equipes de segurança dividam os ambientes em redes separadas E isolem cargas de trabalho específicas com base no comportamento ou na identidade. Essa abordagem de segmentação dupla é adequada para proteger a atual infraestrutura de rede distribuída que prioriza a nuvem e os aplicativos, dados e usuários que dependem dessas redes críticas.

Esta é a primeira parte de uma série de três partes que se aprofunda nos resultados da pesquisa e no que eles revelam sobre o estado atual da segmentação.

A macrossegmentação (por si só) não é suficiente para enfrentar os desafios atuais de segurança cibernética

A macrossegmentação por si só é insuficiente devido às mudanças recentes na arquitetura moderna de aplicativos. Os aplicativos modernos não são mais monolíticos e não são mais limitados por uma sub-rede ou VLAN. Como resultado, estas aplicações são descentralizadas e compostas por múltiplas cargas de trabalho. Essa nova arquitetura descentralizada aumentou o desempenho, a escalabilidade, a capacidade de manutenção e a confiabilidade dos aplicativos; no entanto, tornou-se um desafio compreender o que está acontecendo no nível da carga de trabalho.

No entanto, a falta de visibilidade e controlo ao nível da carga de trabalho torna as abordagens de segurança tradicionais (incluindo a macrossegmentação) um desafio. Não é de admirar que as equipes de segurança cibernética estejam lutando para proteger as atuais infraestruturas digitais altamente distribuídas e que priorizam a nuvem.

As organizações precisam implementar macrossegmentação e microssegmentação em conjunto

Aumentar a macrossegmentação com implementações de microssegmentação permite que as equipes de segurança separem os ambientes de TI em seções enquanto isolam cargas de trabalho individuais com base em seu comportamento ou identidade. Isto permite uma abordagem proativa à segurança cibernética, resultando em tempos de recuperação mais rápidos, operações melhoradas e aplicação consistente de políticas de segmentação.

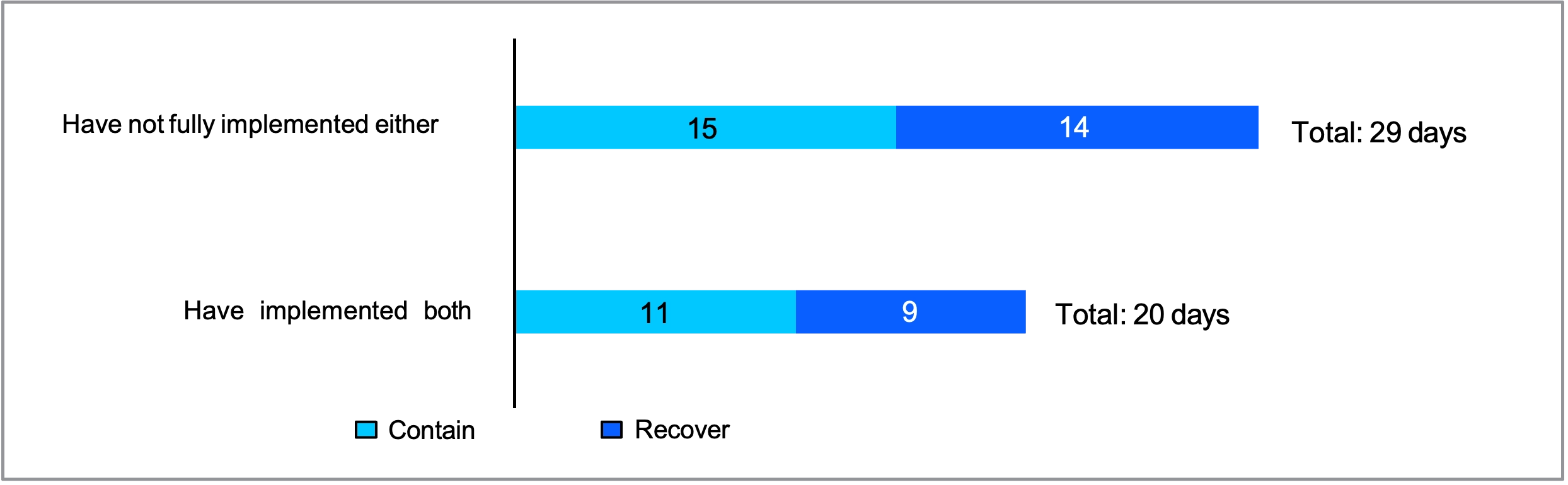

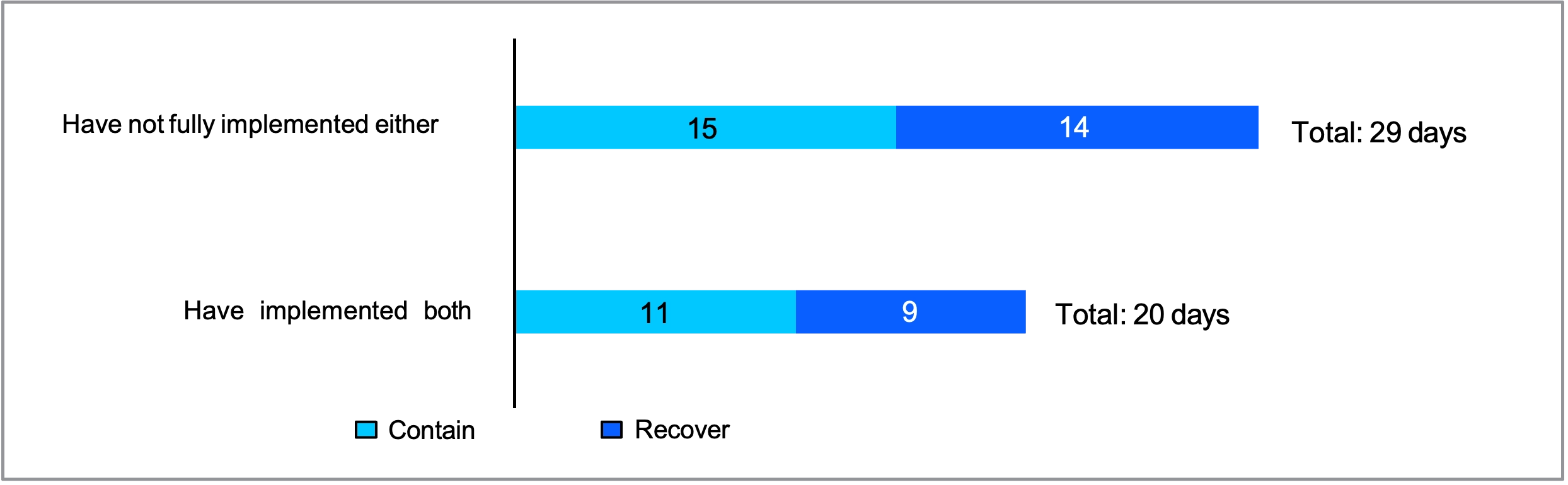

1. Tempos de recuperação mais rápidos

Os entrevistados de organizações que implementaram totalmente a macro e a microssegmentação relatam que a contenção e a recuperação de violações levam em média 20 dias para serem concluídas. Em contraste, os entrevistados de organizações que não implementaram totalmente a macro e a microssegmentação relatam que a recuperação leva em média 29 dias.

Isso é muito, muito importante. A redução do tempo de recuperação em um terço limita o impacto da violação e evita a sua propagação futura. Think about os danos que os agentes da ameaça podem infligir nesses nove dias adicionais. A combinação de macro e microssegmentação retarda os invasores. Também proporciona aos defensores mais visibilidade e controle sobre cargas de trabalho individuais, oferecendo insights sobre a cadeia de ataque que lhes permitem identificar rapidamente quais ativos precisam ser colocados em quarentena, colocados off-line e recuperados.

2. Uma oportunidade para alinhar equipes

Os projetos de segmentação exigem coordenação entre diversas equipes com diversas camadas de responsabilidade, necessitando de alinhamento whole em toda a organização. Por exemplo, uma equipe de desenvolvimento sabe quem criou um aplicativo, mas pode não ter visibilidade sobre quem está usando o aplicativo ou como ele está sendo usado. A falha na coordenação entre as equipes pode levar ao excesso de permissões, um erro comum que cria riscos significativos para as organizações.

De acordo com a pesquisa, as organizações (frequentemente) contam com três equipes distintas para implementar e gerenciar a segmentação: infraestrutura ou rede de TI (87%), Segurança/SecOps (77%) e DevOps/Engenharia de Nuvem (71%). O processo de implementação da macro e microssegmentação pode melhorar o alinhamento entre essas equipes e eliminar grande parte do risco associado ao excesso de permissão. Continuando com o exemplo da nossa equipe de desenvolvimento, o impulso em direção à segmentação pode aproximar a equipe de desenvolvimento daqueles que gerenciam e protegem a rede, estabelecendo um vocabulário comum e objetivos compartilhados.

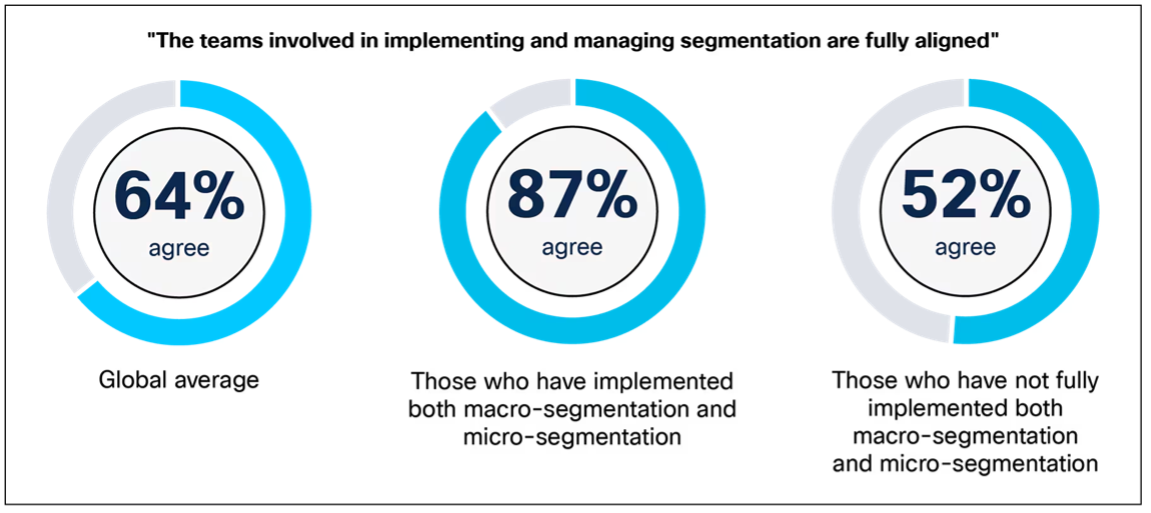

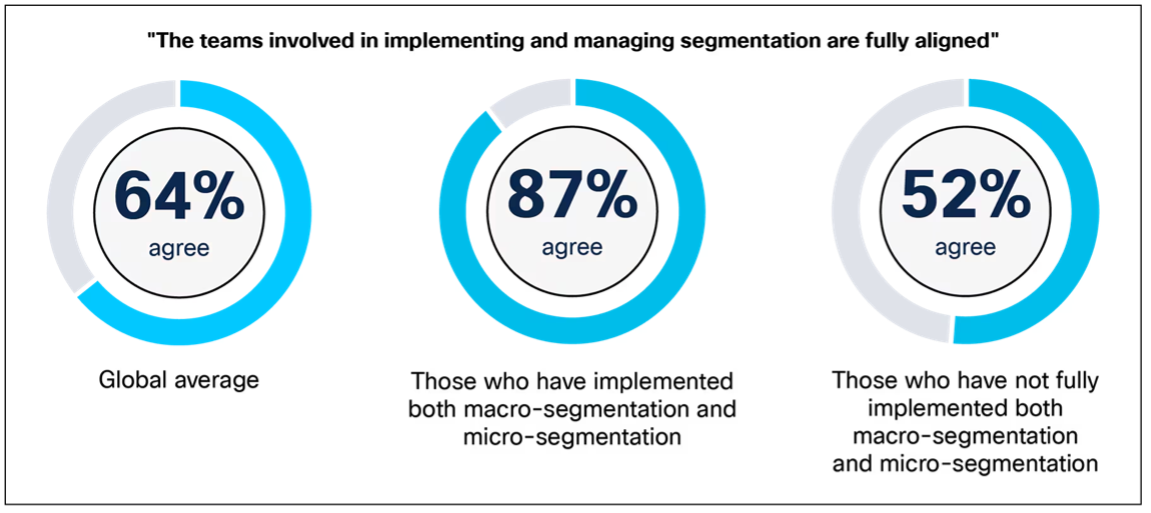

Entre os entrevistados em organizações que implementaram totalmente a macro e a microssegmentação, 87% relatam que suas equipes estão totalmente alinhadas, em comparação com 52% daqueles em organizações sem implementação completa.

3. Aplicação consistente

De acordo com o relatório, dois terços (63%) dos entrevistados em organizações com implementação completa concordam fortemente que a automação é basic para dimensionar e amadurecer projetos de segmentação, contra 50% sem implementação completa de ambos. A automação permite que as organizações escalem suas políticas de segmentação em toda a organização (ou pelo menos onde fizer sentido), resultando em uma aplicação mais abrangente e consistente e, em última análise, em controles de segurança mais fortes. As organizações que não empregam automação adequada devem criar e manter políticas manualmente, o que pode facilmente ficar aquém dos requisitos de segurança ao longo do tempo.

Uma abordagem dupla permite uma estratégia proativa de segurança cibernética

A capacidade de implementar a microssegmentação em escala em conjunto com a macrossegmentação tornou-se basic para as estratégias modernas de segurança empresarial e para o modelo de segurança de confiança zero. Isto permite que as organizações recuperem mais rapidamente, alinhem melhor as suas equipas e apliquem a segmentação de forma mais consistente – em combinação, permitindo uma abordagem proativa à segurança cibernética. Embora a segmentação seja um conceito antigo (do ponto de vista de TI, é claro), ela continua sendo um componente crítico de uma abordagem proativa de segurança empresarial, principalmente devido à sua adaptação aos ambientes modernos.

No meu próximo weblog, descreverei os desafios que as organizações enfrentam hoje ao implementar projetos de segmentação. Enquanto isso, baixe o Relatório de segmentação Cisco 2025 para entender melhor o estado da segmentação hoje.

Adoraríamos ouvir o que você pensa! Faça uma pergunta e fique conectado com a Cisco Safety nas redes sociais.

Mídias sociais de segurança da Cisco