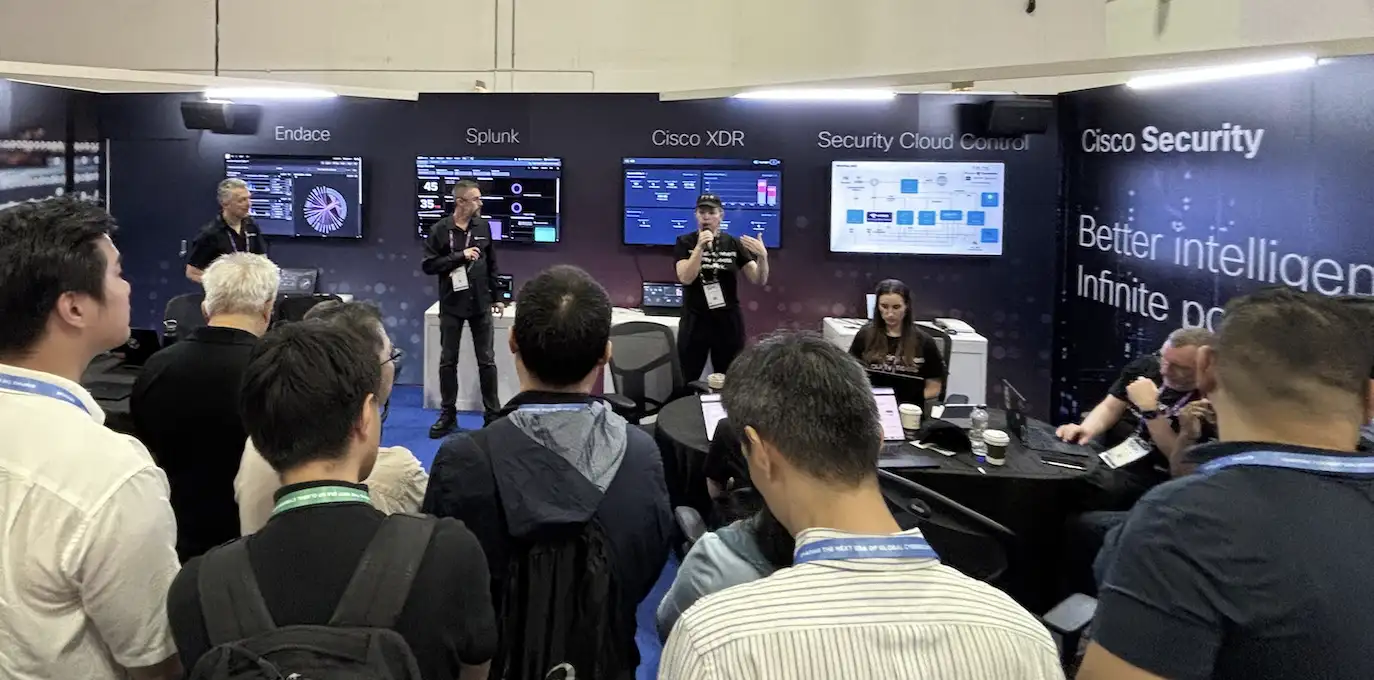

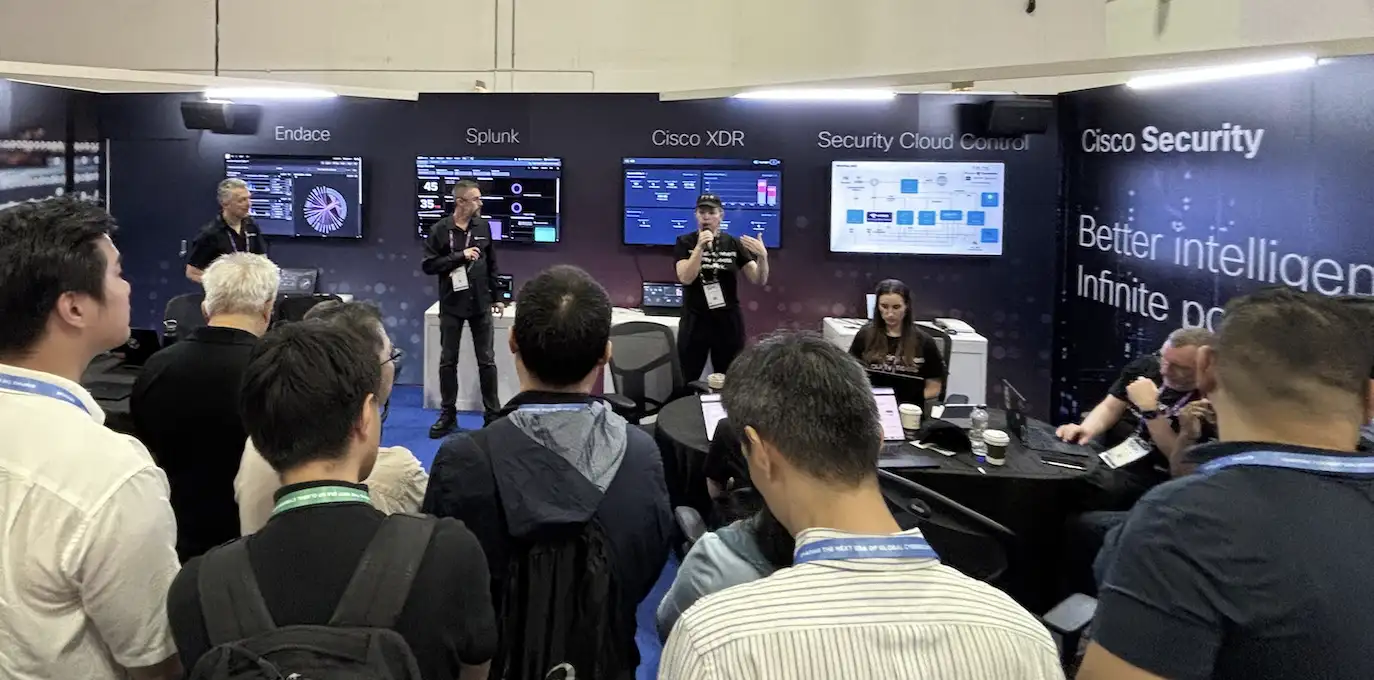

O GovWare Safety Operations Middle é uma iniciativa colaborativa com a Cisco para a GovWare Convention and Exhibition 2025 — Centro de Operações de Segurança GovWare 2025

Após as implantações bem-sucedidas do Safety Operations Middle (SOC) em RSAC 2025, Chapéu Preto Ásiae Cisco Ao Vivo em São Diego 2025a equipe executiva da Cisco ASEAN aprovou o SOC inaugural para GovWare. Esta iniciativa exigiu estreita colaboração com GovWare, Picture Engine e Marina Bay Sands (MBS) Community Operations Middle (NOC) para estabelecer uma rede de conferência segura para os participantes, com segurança fornecida pelo SOC.

O SOC foi fundado em três missões principais:

- Para proteger — Garantir a segurança da rede GovWare 2025, defendendo-a contra todas as formas de ameaças e ataques, provenientes de fontes internas e externas.

- Educar — Aumente a compreensão e a conscientização dos participantes por meio de excursions SOC envolventes e conteúdo de weblog esclarecedor.

- Para Inovar — Aprimorar continuamente os recursos de segurança desenvolvendo e implementando novas integrações, refinando processos, otimizando fluxos de trabalho e implantando automações, trabalhando com IA.

Os participantes foram convidados a aderir à rede segura e gratuita GovWare 2025, aconselhados a seguir as melhores práticas de segurança e solicitados a aceitar o Termos e Condições e Código de Conduta da Conferência e Exposição GovWare 2025 bem como o Aviso de proteção de dados e privacidade.

A proteção e privacidade de dados é uma preocupação primordial para a equipe SOC. Na conclusão da conferência, os dados foram destruídos e um certificado de destruição arquivado na administração do GovWare.

A equipe do SOC trabalhou diligentemente para identificar, localizar e ajudar a remediar ameaças sempre que o dispositivo ou a conta de um participante fosse considerado comprometido ou inseguro.

O SOC GovWare foi implantado com sucesso em apenas dois dias, uma prova de amplo planejamento prévio e conhecimento especializado. Essa configuração rápida foi facilitada por:

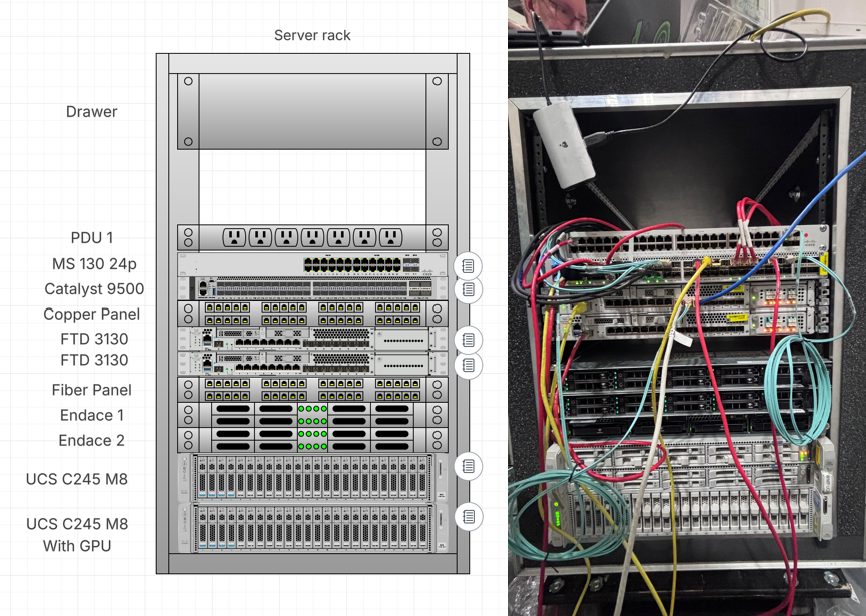

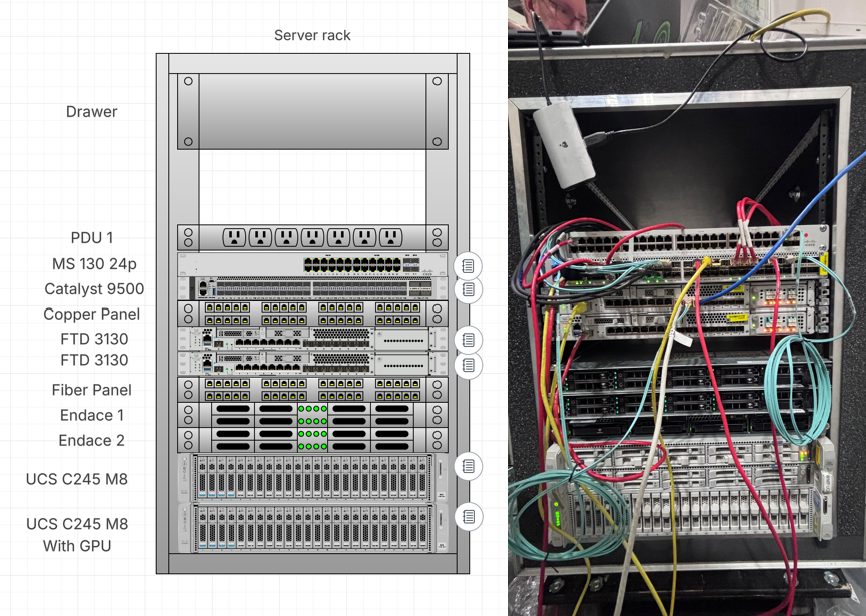

- A implantação do “SOC in a Field”, uma solução de {hardware} personalizada aprimorada através de anos de experiência na Conferência RSAC, permitindo conectividade rápida com MBS, Splunk Enterprise Safety e Cisco Safety Cloud.

- Baseando-se em conhecimentos, fluxos de trabalho e procedimentos comprovados dos SOCs RSAC 2025 e Cisco Reside San Diego, com muitos engenheiros veteranos fornecendo implantação no native e suporte remoto dedicado.

- Integrando inovações avançadas e práticas de segurança desenvolvidas ao longo de 10 anos de proteção da rede Black Hat, reconhecida como a mais hostil do mundo.

- A parceria com a Endace, um provedor de captura de pacotes completos altamente qualificado, cuja experiência basic na RSAC Convention e no Cisco Reside San Diego em 2025 foi crítica e se estendeu ao seu compromisso com o GovWare.

A Arquitetura SOC

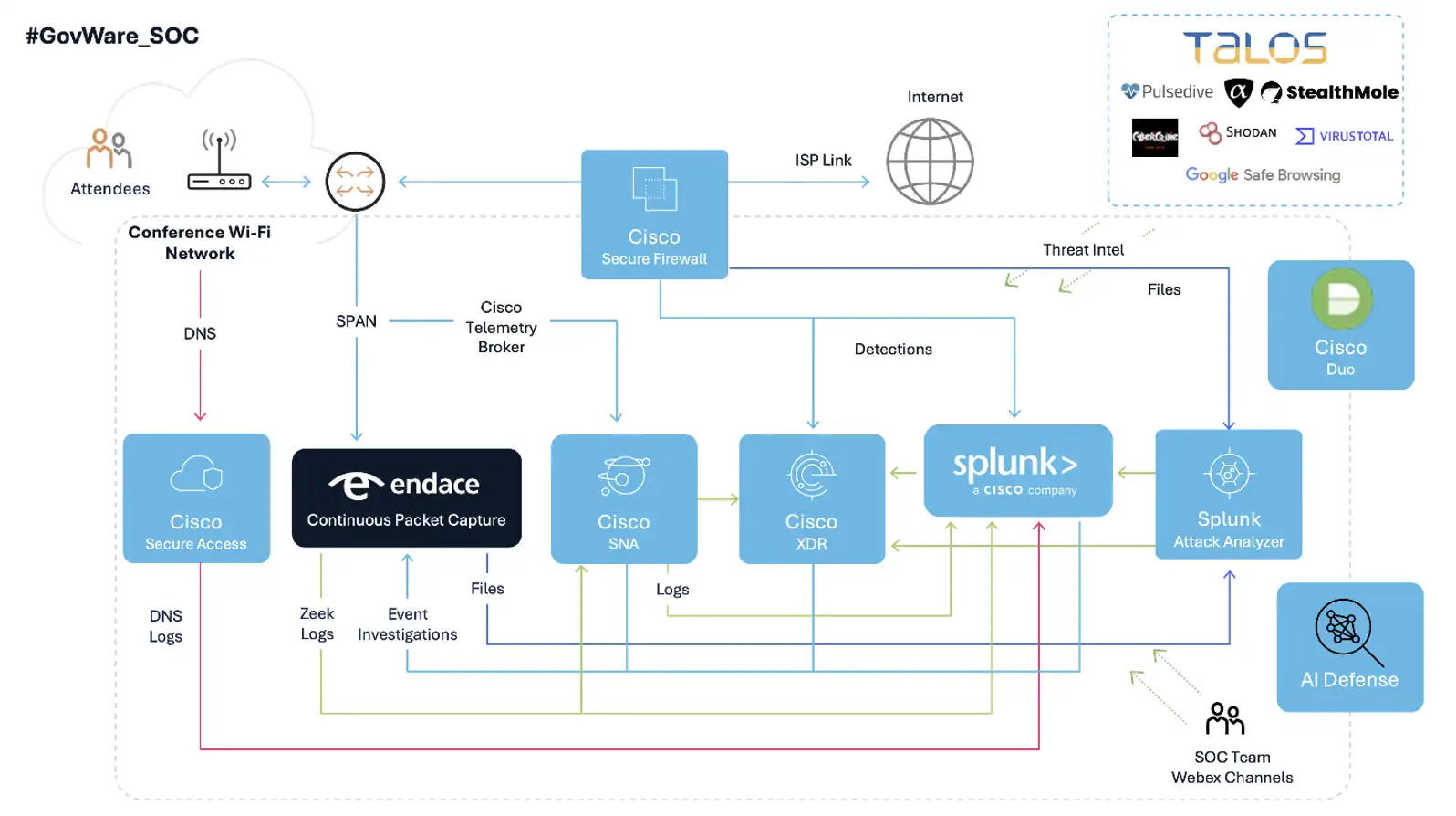

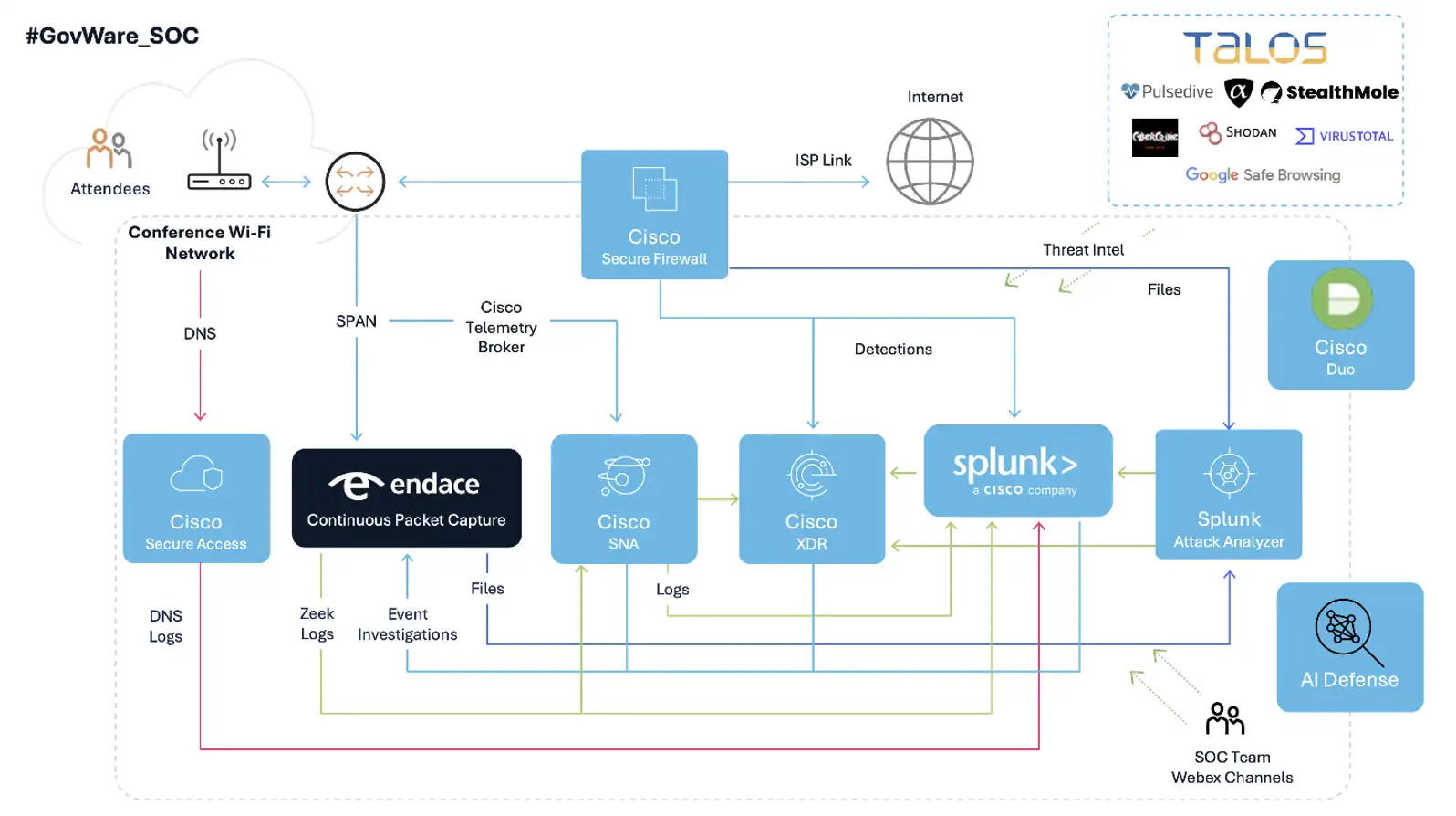

A equipe SOC integrou-se ao NOC para conectar o ‘SOC within the Field’ e Acesso seguro Cisco dispositivos virtuais para DNS. Eles criaram um feed Switched Port Analyzer (SPAN) de tráfego de rede da proteção Cisco Safe Firewall/Firepower e enviaram para o EndaceProbe plataforma de captura de pacotes para registrar todo o tráfego da rede, facilitando a análise de comportamento anômalo. O EndaceProbe também gerou e ingeriu metadados, incluindo logs Zeek, no Plataforma de segurança empresarial Splunk. Endace reconstruiu e filtrou o conteúdo do arquivo, transmitindo-o para Analisador de Ataque Splunk (e adiante para Análise segura de malware) para sandbox e análise.

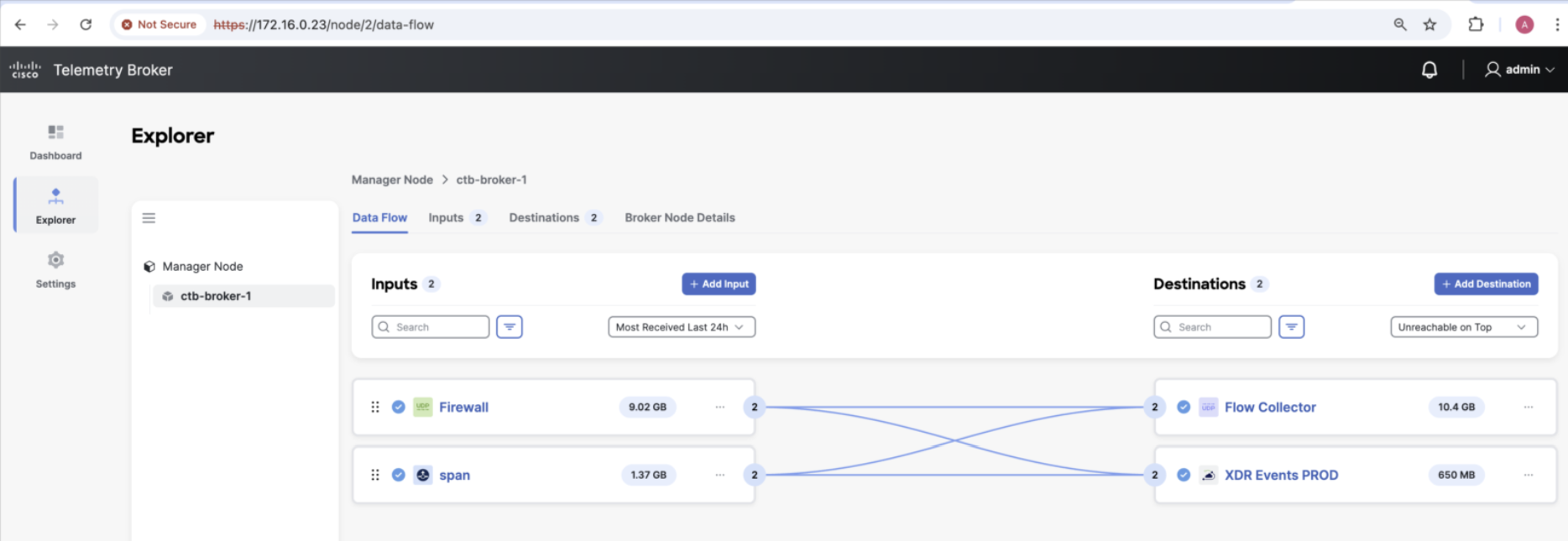

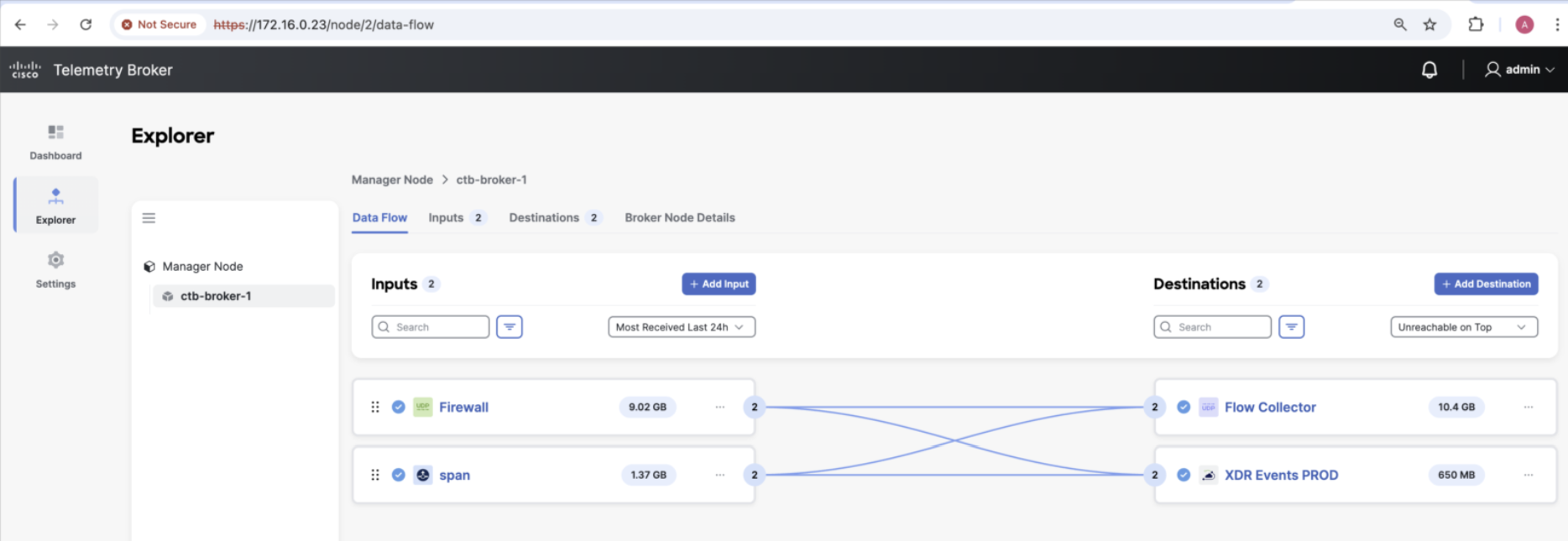

A captura de tela a seguir demonstra a ingestão de logs de syslog do firewall e dados SPAN do change e, em seguida, enviá-los ao Circulation Collector para que os logs sejam armazenados na análise do Cisco Safe Community. Uma cópia dos logs também está sendo enviada para a nuvem Cisco XDR para análises e detecções.

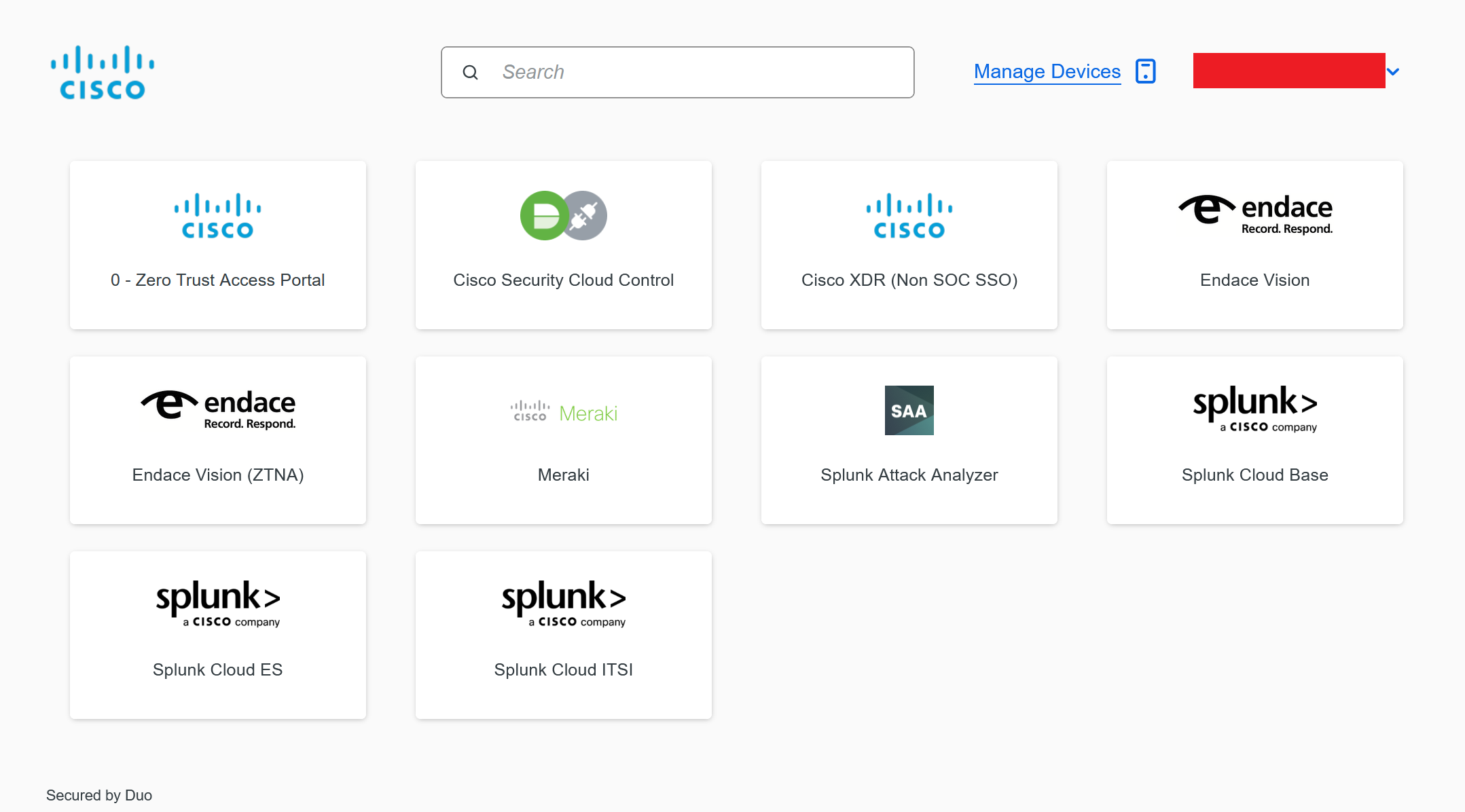

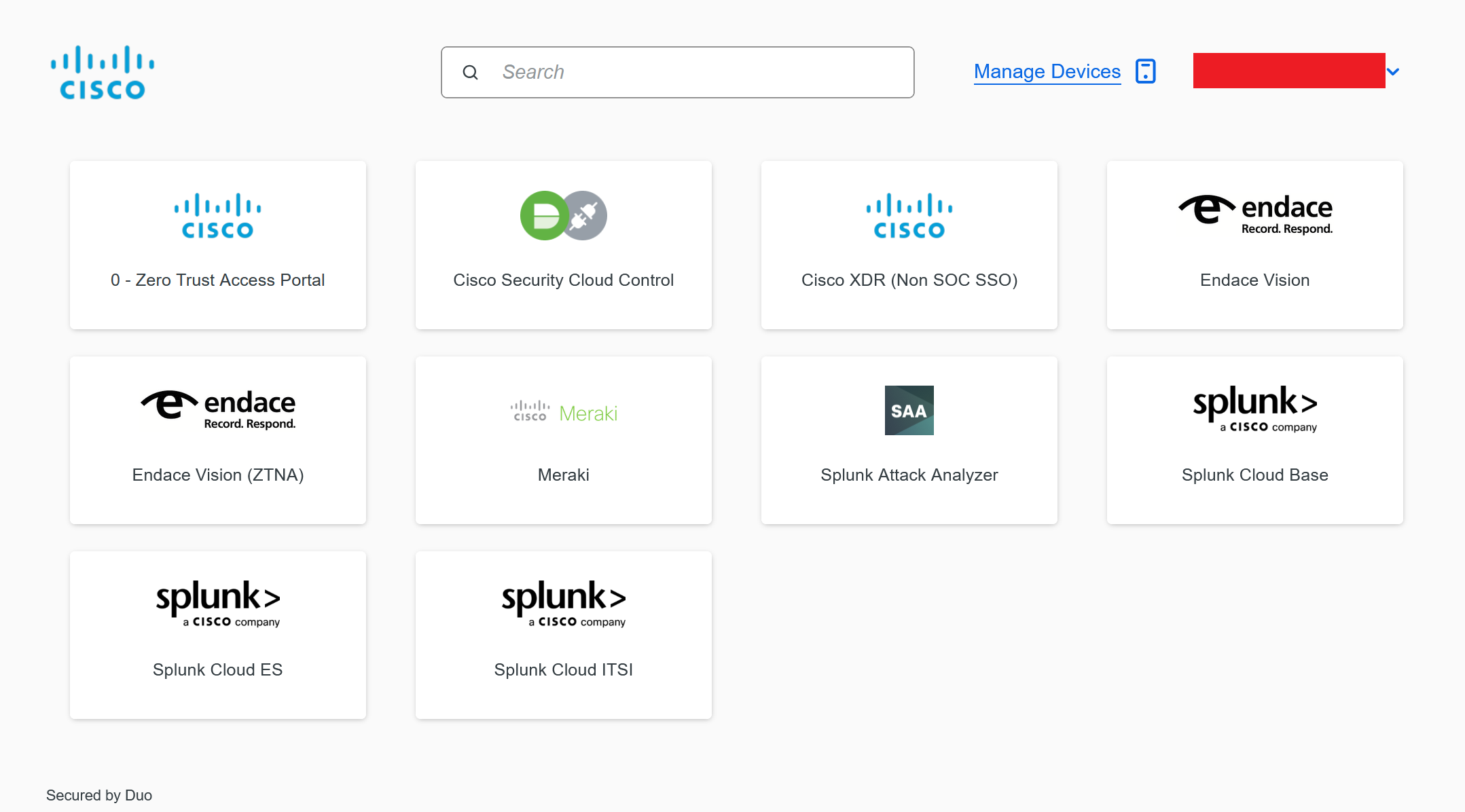

A equipe SOC usou Dupla Central para acesso de logon único às ferramentas, tanto no native quanto na nuvem.

A implementação de soluções baseadas em nuvem, especificamente XDR e Splunk Cloud, provou ser basic para otimizar a eficiência e reduzir o trabalho dentro da janela limitada de configuração. Dados e configurações pré-configurados, principalmente painéis do Splunk resultantes do inovações de Ivan Berlinsonforam perfeitamente integrados a partir de compromissos anteriores.

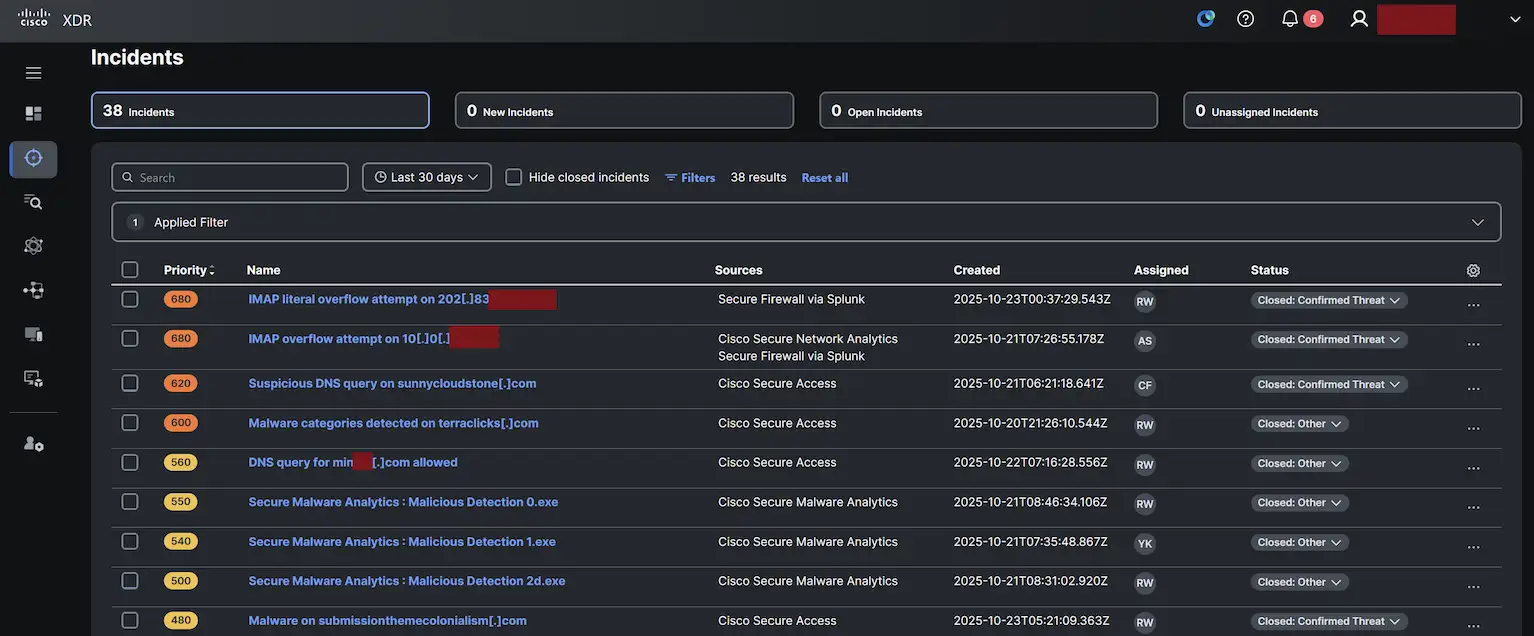

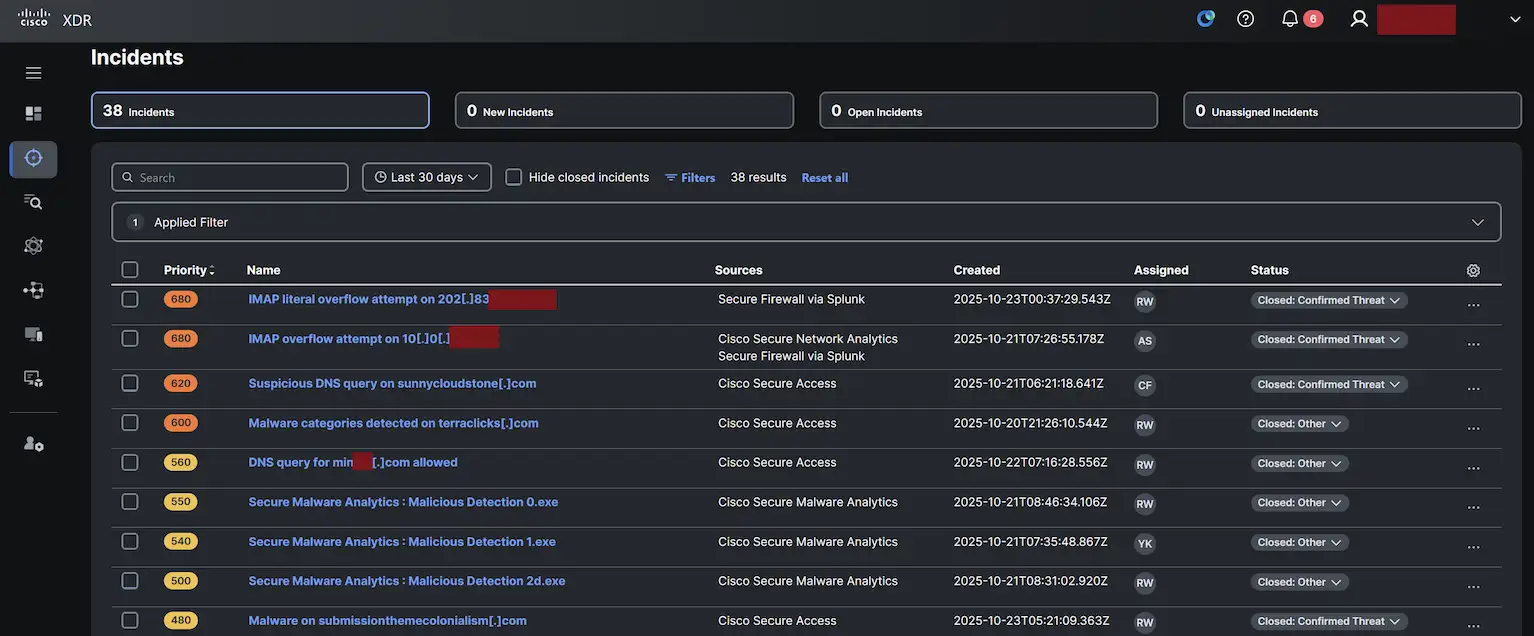

Os incidentes foram investigados por analistas de nível 1/nível 2 no Cisco XDR, com inteligência de ameaças fornecida por Cisco Talose licenças doadas por alfaMontanha, Mergulho Pulsadoe Toupeira Furtiva juntamente com fontes comunitárias.

Quando foram necessários escalonamentos para respondedores de incidentes de nível 3, o incidente enriquecido foi enviado do Cisco XDR para o Splunk Enterprise Safety.

Defesa de IA foi implantado para proteger a infraestrutura de nuvem SOC, juntamente com Inteligência de identidade Cisco.

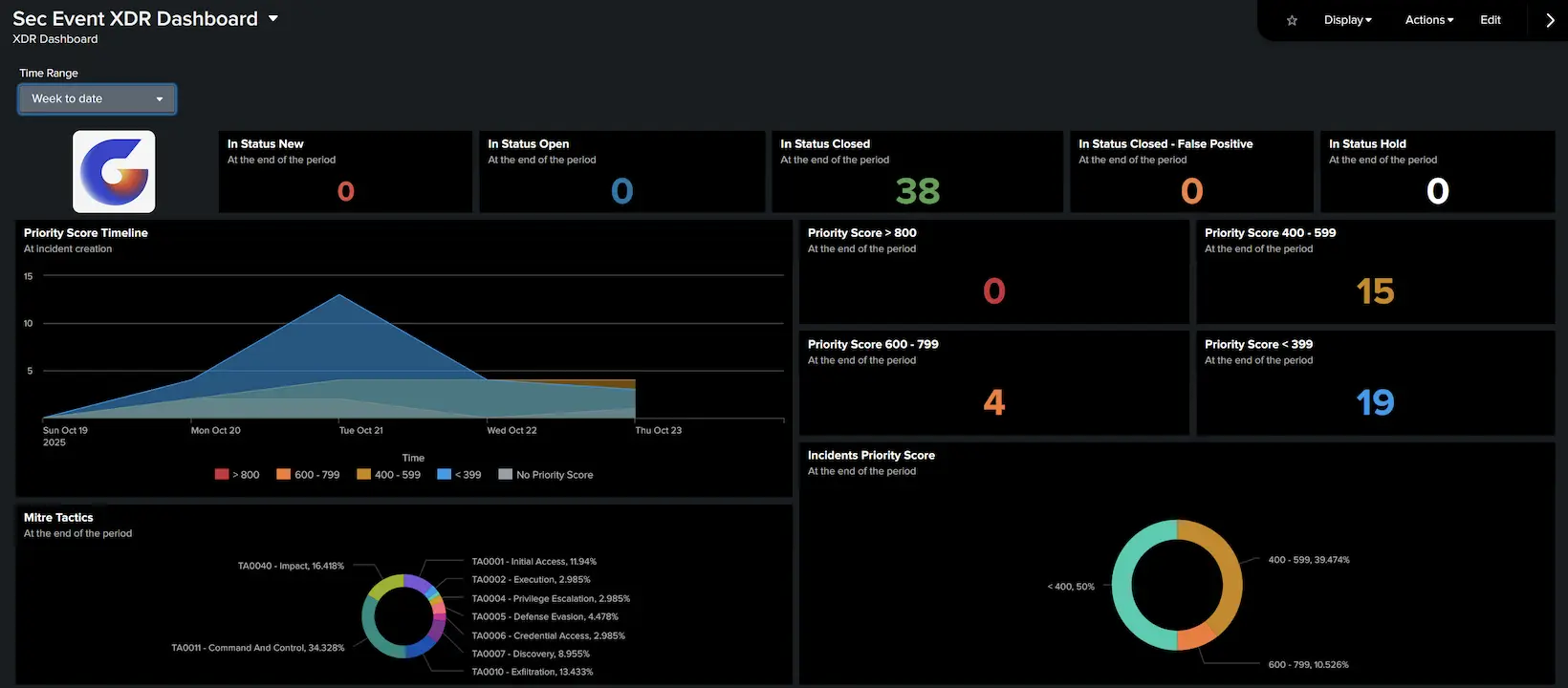

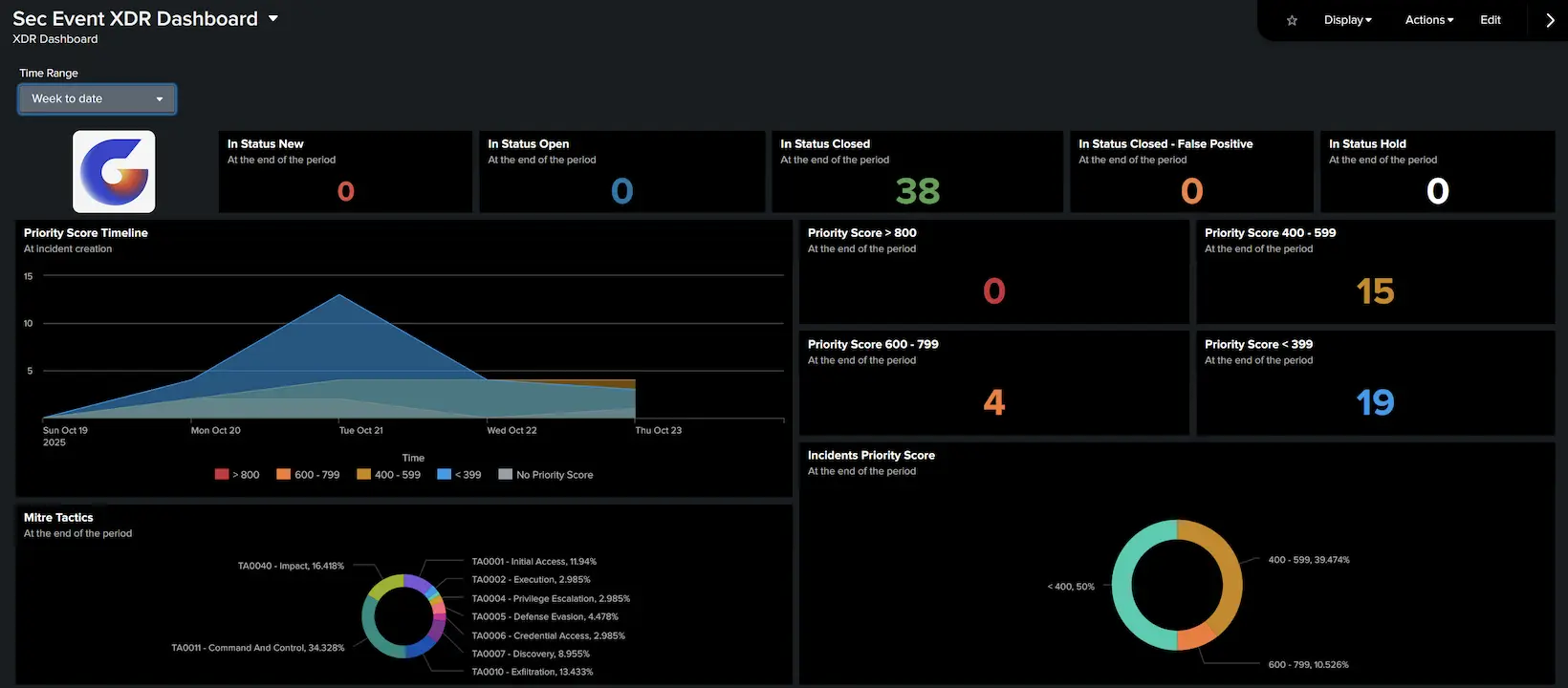

As estatísticas

As estatísticas são sempre uma parte fashionable dos SOC Excursions. Abaixo estão as estatísticas do evento deste ano.

| Participantes (GovWare) | Mais de 14.000 |

| Whole de Pacotes Capturados (Endace) | 1,5 bilhão |

| Whole de registros capturados (Splunk) | 59,2 milhões de eventos |

| Whole de sessões (Endace) | 34,9 milhões |

| Whole de dispositivos exclusivos (por endereço MAC, DHCP) | Mais de 1.600 |

| Whole de pacotes gravados em disco (Endace) | 1,4 Terabytes |

| Whole de logs gravados na nuvem (Splunk) | 59,2 milhões de eventos |

| Utilização máxima de largura de banda (Endace) | 200Mbps |

| Solicitações de DNS (Cisco Safe Entry) | 4,2 milhões (162 bloqueados) |

| Whole de nomes de usuário/senhas em texto simples (Endace) | 35 |

| Dispositivos/contas exclusivos com nomes de usuário/senhas em texto simples (Endace) | 5 |

| Arquivos enviados para análise de malware (Endace) | 34.705 objetos de arquivo reconstruídos pela Endace 2.581 enviados para o Splunk Assault Analyzer 1.382 enviados para Safe Malware Analytics |

Descobertas e lições aprendidas do SOC

Confira os blogs dos engenheiros que trabalharam dentro do SOC no GovWare:

Agradecimentos

Nossos agradecimentos aos engenheiros que fizeram do primeiro SOC do GovWare um sucesso, protegendo a rede e educando os participantes (e você).

Contato do Centro de Operações da Rede Marina Bay Sands

Contato GovWare/Mecanismo de Imagem

- Goh Choon Hua, Ivan Lim e Zoe Chin

Cisco Singapura

- Sharon Koo, Peter Lye, Juan Huat Koo, David Ong e Ian Lim

Equipe Cisco Safety e Splunk SOC

- Inovação, Defesa de IA, Pacote de Proteção em Nuvem: Ryan MacLennan

- Resposta ao incidente do Splunk: Allison Gallo e Sumit Juyal

- Integrações de segurança empresarial do Splunk: Kenneth Bouchard

- Caçador de ameaças Talos IR: Yuri Kramarz

- Integrações XDR: Ivan Berlinson

- Suíte de proteção contra violação, Agentic AI: Aditya Sankar, Ahmadreza Edalat e Robin Wei

- Pacote de proteção do usuário: Claire Fulk

- Firewall e controle de segurança na nuvem: Adam Kilgore e Carol Trincia Dsouza

- Suporte Remoto Splunk: Josh Wilson

Equipe Endace SOC

- Co-líder do SOC: Steve Fink

- Vice-presidente de produto: Cary Wright

- Integrações: Barry ‘Baz’ Shaw

- Engenharia: Sundarram Paravata

Sobre GovWare

A Conferência e Exposição GovWare é a principal plataforma de informações cibernéticas e conectividade da região, oferecendo pontos de contato multicanais para impulsionar o compartilhamento de informações da comunidade, treinamento e colaborações estratégicas.

Um nexo confiável há mais de três décadas, o GovWare une legisladores, inovadores tecnológicos e usuários finais em toda a Ásia e além, conduzindo diálogos pertinentes sobre as últimas tendências e fluxo de informações críticas. Ele capacita o crescimento e a inovação por meio de insights e parcerias coletivas.

O seu sucesso reside na confiança e no apoio da segurança cibernética e da comunidade cibernética mais ampla que teve o privilégio de servir ao longo dos anos, bem como de parceiros organizacionais que partilham os mesmos valores e missão de enriquecer o ecossistema cibernético.

Adoraríamos ouvir o que você pensa! Faça uma pergunta e fique conectado com a Cisco Safety nas redes sociais.

Mídias sociais de segurança da Cisco