A confidencialidade é um pilar elementary da segurança da informação. Em implantações sensíveis, como as que envolvem governos federais, agências militares e de defesa e grandes instituições financeiras, a demanda por confidencialidade se estende muito além dos típicos de 5 a ten anos, geralmente atingindo 20 anos ou mais.

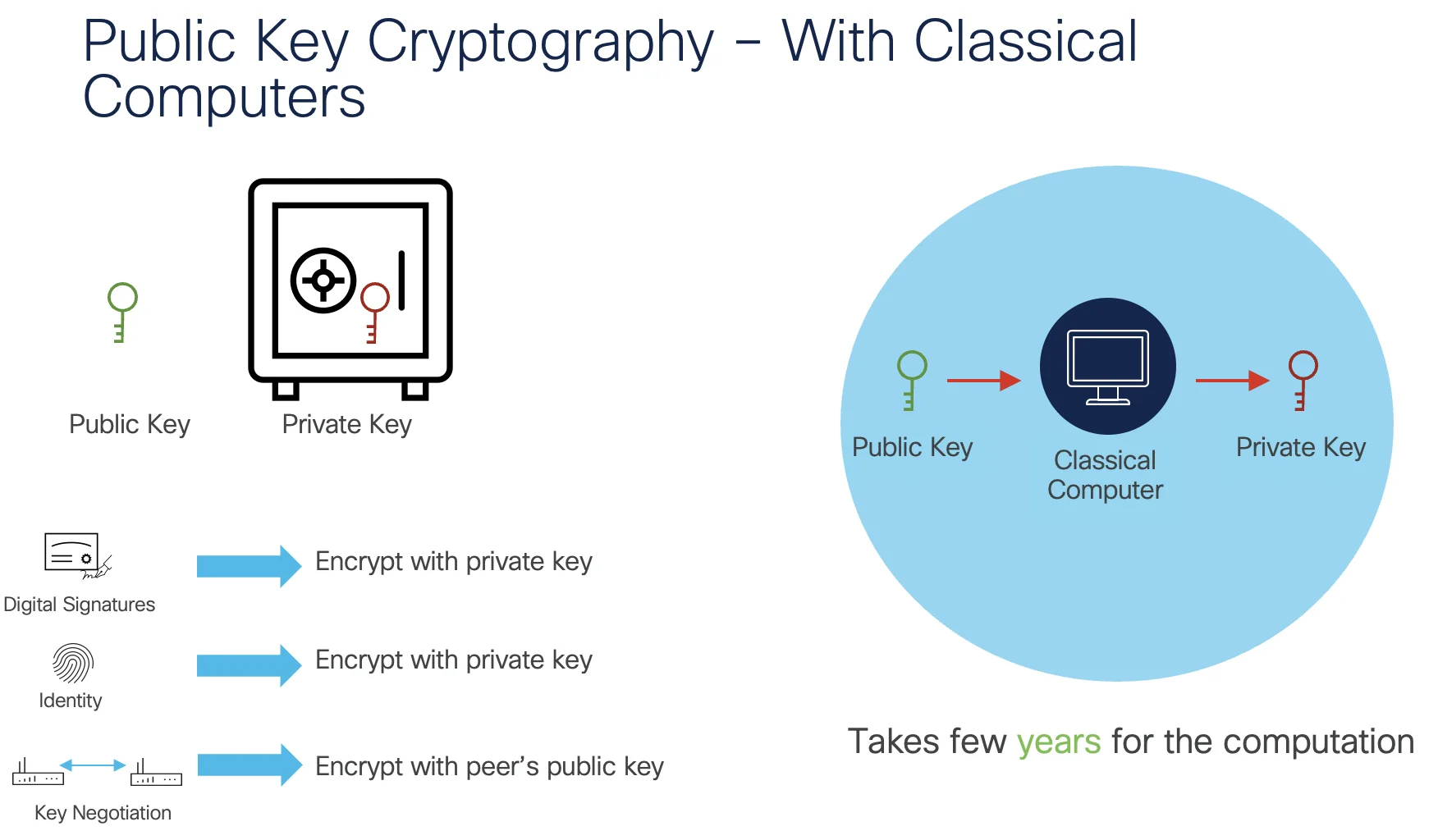

O mesmo também se aplica a operadores de telecomunicações e empresas que prestam serviços a qualquer uma dessas agências críticas. Com os computadores clássicos existentes, esse requisito de sigilo direto para criptografia pode ser atendido facilmente como quebrar a criptografia assimétrica (derivando a chave privada para uma determinada chave pública) levaria muito além dos cronogramas necessários para manter a confidencialidade dos dados.

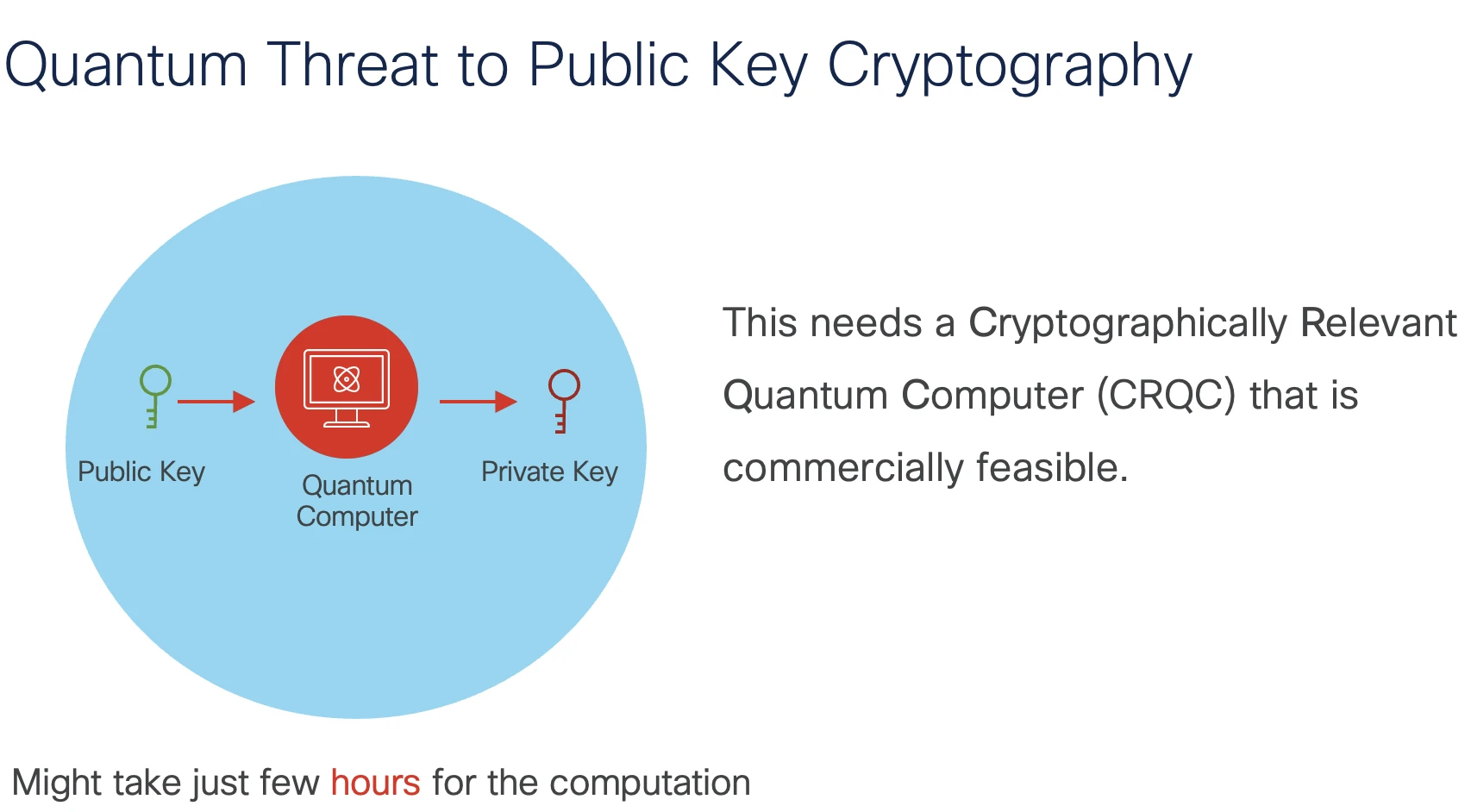

No entanto, isso mudará com o advento dos computadores quânticos e, especificamente, depois de termos disponíveis computadores quânticos relevantes (CRQC). O tempo necessário para derivar a chave privada para uma determinada chave pública pode passar de alguns anos a alguns dias ou horas. Isso significaria que o requisito de 10 a 20 anos de requisito de confidencialidade para implantações de rede sensível não pode mais ser atendido com os algoritmos criptográficos existentes.

Embora ainda não tenhamos um CRQC prático disponível, devido à natureza da colheita agora, descriptografando os ataques mais tarde (HNDL), onde os invasores podem apenas tocar nos fluxos sensíveis hoje e podem descriptografá -los mais tarde, agências federais / governamentais, instituições financeiras and many others. devem começar a agir agora para estar pronto para essa ameaça quântica iminente à criptografia. O mesmo foi destacado no mais recente Ordem Executiva pelo governo dos EUA também.

Além da ameaça à negociação -chave para protocolos de segurança de transporte como MacSec / IPSec, existem outros aspectos da segurança da rede que seriam impactados com o advento dos computadores quânticos, conforme listado abaixo:

- Assinatura de imagem: As assinaturas digitais seriam impactadas, o que significaria que novas assinaturas de segurança quântica devem ser adotadas para assinar o NOS (sistema operacional de rede) e outros binários.

- Processo de inicialização segura: Todo o processo de inicialização seguro deve continuar confiável, o que significaria adotar assinaturas quânticas seguras em cada um dos artefatos do tempo de inicialização.

- Integridade de tempo de execução: Depois que os dispositivos são inicializados, as medidas de tempo de execução garantem que o estado confiável dos NOs, como o Linux IMA (Arquitetura de Medição de Integridade), deve adotar algoritmos quânticos seguros.

- Segurança operacional: Todos os recursos de segurança operacional que dependem do SSH, TLS and many others. devem adotar os algoritmos PQC recém -aprovados.

- Garantindo a confiabilidade de {hardware}: Identidades, incluindo identidades de {hardware} criptográfico como Cisco Sudi Precisa adotar algoritmos quânticos seguros.

- Hashing: Qualquer recurso de segurança que usa hash deve começar a apoiar pelo menos os hashes SHA-384 ou SHA-512 para ser seguro quântico.

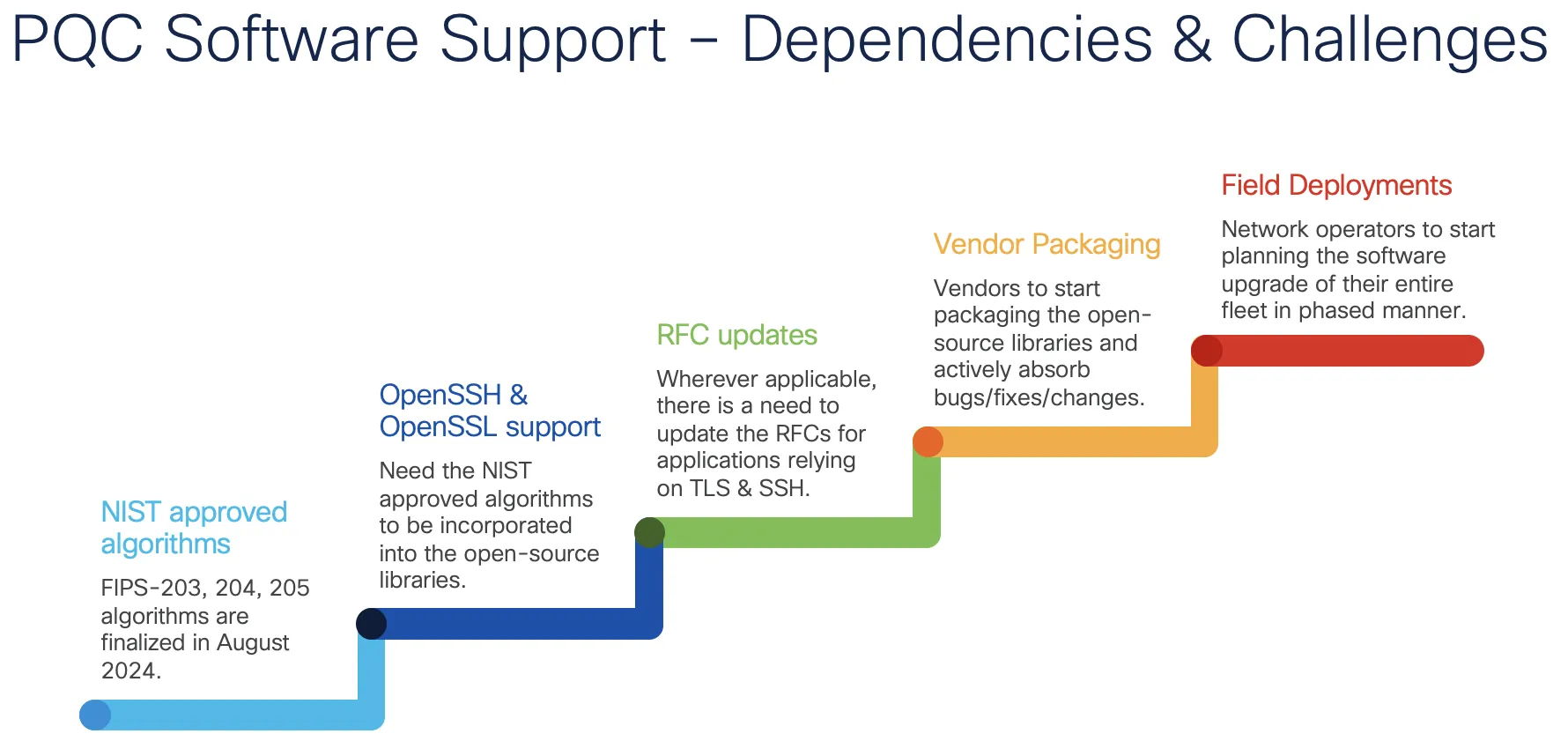

Como visto acima, mesmo antes de os operadores permitirem protocolos de segurança de transporte como MacSec ou IPSEC, o fato de terem um roteador ou um interruptor em execução em sua rede significaria que eles precisam começar a avaliar a transição para soluções quânticas seguras. Com um escopo mais amplo da ameaça, a jornada de transição deve começar agora, dado o número de etapas envolvidas (mostradas abaixo) na atualização dos dispositivos para uma solução quântica segura.

Diferentemente das atualizações seletivas de dispositivos de rede com base nos recursos necessários no campo, a ameaça à segurança quântica exigiria que todos os dispositivos fossem atualizados. O impacto é muito maior quando se trata de dispositivos de rede que gerenciam utilitários críticos que geralmente são implantados em locais remotos, onde pode haver desafios operacionais para as atualizações.

Além disso, os roteadores da Cisco suportam recursos como o Chip Guard, que ajudam a detectar adulteração de CPU ou NPU durante o trânsito. Isso é possível com Módulo âncora de confiança da Cisco (TAM) Chip que está presente em todos os dispositivos. O processo de inicialização seguro da Cisco verifica se o roteador ainda tiver a mesma CPU ou NPU quando foi enviado de uma instalação da Cisco.

Esse tipo de medida exclusiva de integridade de {hardware} também deve ser segura quântica para manter o mesmo nível de confiança na period da computação quântica. Qualquer novo {hardware} atualmente em fase de design e espera -se enviar no CY’2027 ou além, precisará estar em campo por mais 10 a 15 anos. Portanto, torna -se necessário incorporar medidas quânticas de segurança no {hardware}, pois há mais possibilities de esses dispositivos serem suscetíveis à ameaça de computação quântica durante seus cronogramas de implantação. É aqui que fornecedores de equipamentos de rede, fornecedores de silício, operadores de rede, órgãos de padrões e usuários finais devem se unir agora para começar a planejar a transição para soluções de segurança quântica segura.

Por fim, no meu anterior Postagem do weblog Sobre a ameaça quântica à segurança da rede, a ameaça de segurança do protocolo foi destacada junto com as soluções disponíveis da Cisco. Até agora, as soluções para abordar a ameaça à negociação chave foram centradas em várias formas de métodos de distribuição quântica. No entanto, com o recente Publicação do PQC (Criptografia pós -quântica) Algoritmos do NIST, é hora de implementar esses algoritmos nativamente para negociação -chave.

A Cisco está trabalhando ativamente em soluções de segurança quântica e também está envolvida em vários órgãos de padrões que trabalham em soluções de criptografia quântica segura. Mais detalhes sobre isso podem ser encontrados em nosso Criptografia pós-cantum Página do centro de confiança.

Haverá sessões de alto -falantes da Cisco no próximo Quantum Networks Summit sobre este tópico. Confira a agenda e junte -se a nós para a sessão tutorial, juntamente com a sessão sobre os planos da Cisco de prontidão quântica para criptografia.

Adoraríamos ouvir o que você pensa. Faça uma pergunta, comente abaixo e mantenha -se conectado com a Cisco Safe no Social!

Canais sociais de segurança da Cisco

Compartilhar: