O Docker revolucionou a forma como os aplicativos são desenvolvidos e entregues, melhorando a eficiência e o dimensionamento da conteinerização. No entanto, a rápida proliferação e a ampla adoção da tecnologia Docker aumentaram uma série de vulnerabilidades graves de segurança. Os itens abaixo enumeram algumas abordagens importantes para segurança supreme em contêineres Docker.

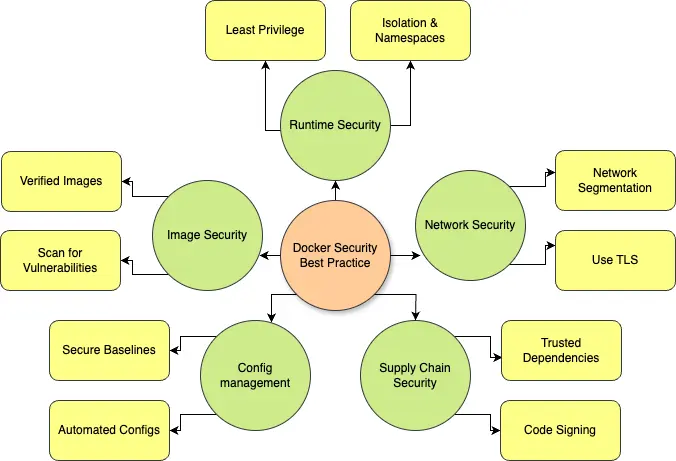

Principais áreas de segurança no Docker

Segurança de imagem:

As imagens base são a base dos contêineres Docker e garantir sua integridade é elementary. Quando as organizações utilizam imagens não confiáveis ou desatualizadas, correm o risco de introduzir potenciais vulnerabilidades nos seus contentores, o que pode levar a graves exposições de segurança.

Para mitigar efetivamente esse risco, as organizações devem usar apenas imagens verificadas de fontes confiáveis e tornar rotineira a varredura dessas imagens em busca de quaisquer vulnerabilidades que possam existir regularmente. As melhores práticas nesse sentido incluem a implementação de builds em vários estágios, que ajudam a minimizar as superfícies de ataque que podem ser exploradas, além de garantir que as imagens sejam mantidas atualizadas com os patches de segurança mais recentes disponíveis.

Segurança em tempo de execução:

Contêineres mal configurados podem ficar expostos a diferentes ameaças e vulnerabilidades de tempo de execução. É essencial executar contêineres com os privilégios mínimos necessários para desempenhar suas funções, e isso pode ser significativamente facilitado executando-os em namespaces combinados com grupos de controle para isolamento, o que ajudará a evitar o escalonamento de privilégios e possíveis fugas de contêineres.

Além disso, o monitoramento em tempo actual do que acontece dentro de um contêiner é altamente necessário para detecção oportuna e resposta adequada a incidentes de segurança antes que eles possam evoluir para problemas mais graves.

Segurança de rede:

Sem a segmentação de rede adequada, o movimento lateral pode ocorrer rapidamente com invasores dentro de ambientes em contêineres, criando um risco de segurança significativo. A falta de segmentação de rede apropriada significa que práticas adequadas de segmentação de rede e políticas rigorosas devem ser implementadas e seguidas, enquanto a criptografia com TLS é necessária para mover dados com segurança.

Também é extremamente importante monitorar e registrar ativamente todos os fluxos para detectar tentativas de acesso não autorizado e evitar possíveis violações antes que causem danos graves.

Gerenciamento de configuração:

As configurações incorretas estão entre os fatores que mais contribuem para vulnerabilidades em ambientes de contêineres. Para que esse problema seja resolvido de forma suficiente, as organizações devem mudar seus métodos e depender apenas parcialmente das configurações fornecidas pelo Docker na instância padrão.

Em vez disso, devem ser desenvolvidas e criadas linhas de base seguras e personalizadas para implantações de contêineres. Além disso, a adoção do gerenciamento automatizado de configuração combinado com práticas de infraestrutura como código (IaC) garante consistência e segurança na implementação de vários ambientes operacionais.

Segurança da cadeia de suprimentos:

Os contêineres geralmente dependem de bibliotecas de terceiros, que podem introduzir vulnerabilidades quando o controle de versão não é verificado. Para proteger a cadeia de fornecimento de contêineres, são essenciais uma estratégia sólida para gerenciamento de dependências, implementação de assinatura de código para verificação e atualizações oportunas de componentes para evitar riscos causados por dependências desatualizadas.

Conclusão

Embora o Docker seja dimensionado e implantado praticamente qualquer aplicativo, você não pode negligenciar sua segurança. Seguindo estas práticas – protegendo as imagens de base para que fiquem livres de vulnerabilidades, aplicando o princípio do menor privilégio para minimizar os direitos de acesso, melhorando as defesas da rede para proteger os dados em trânsito, automatizando o gerenciamento de configuração para reduzir erros humanos e, o mais importante, protegendo o fornecimento cadeia para não introduzir riscos — as organizações podem construir efetivamente uma infraestrutura em contêineres resiliente e segura que atenda às suas necessidades.

Com essas medidas, os ambientes Docker podem permanecer ágeis, escaláveis e bem protegidos contra diversas ameaças modernas em rápida evolução.

Adoraríamos ouvir o que você pensa. Faça uma pergunta, comente abaixo e fique conectado com o Cisco Safe nas redes sociais!

Canais sociais de segurança da Cisco

Compartilhar: